Что это trust agents – LineageOS представляет «Trust» — централизованный интерфейс для обеспечения безопасности и конфиденциальности — TECHNODOR

Что такое trust agents в андроид. Что такое Google Smart Lock и для чего он нужен

Android 5.0 принес с собой большое число нововведений, среди которых есть и те, что касаются безопасности данных. Одним из них является функция умной блокировки SmartLock , позволяющая лишний раз не вводить пароль или графический ключ.

Для этого рядом со смартфоном или планшетом должен находиться доверенный гаджет, поддерживающий Bluetooth или NFC. Им могут быть часы, колонка или даже магнитола в машине. В таком случае система считает, что мобильное устройство в руках владельца или рядом с ним не нуждается в дополнительной защите в виде кода или графического ключа.

Настройку SmartLock стоит начать со включения одного из безопасных методов блокировки, если это еще не сделано. Впрочем, даже когда он не установлен, система оповещением сама предложит внести в список доверенных любой Bluetooth-гаджет при спаривании. Если это часы на Android Wear, то на их дисплее также появится карточка с предложением активировать SmartLock.

Правда, само нововведение, как ни странно, функционирует только со включенным кодом или графическим ключом. После первого срабатывания она напоминает, что смартфон/планшет сейчас разблокирован с помощью доверенного гаджета и SmartLock. Это позволит избежать ошибки с давно внесенным в список аксессуаром, про который просто забыли.

Кстати, если пользователь не уверен, что наличие доверенного гаджета рядом обеспечивает безопасность в данный момент, он может нажать на значок замка в нижней части экрана блокировки . После этого для работы с мобильным устройством придется обязательно вводить графический ключ или пароль.

SmartLock — попытка Google приучить владельцев смартфонов и иных гаджетов на Android к использованию защищенной блокировки путем ее отключения в моменты, когда она не нужна. Ведь именно частая необходимость ввода пароля отвращает пользователя от этой важной меры безопасности. Кстати, функция Face Unlock, то есть разблокировка по лицу владельца, также переехала в раздел SmartLock пункта «Безопасность» настроек Android.

Функция Smart Lock позволяет сделать так, чтобы автоматическая блокировка экрана отключалась в определенных ситуациях. Если вы ее настроили, то вам, например, не придется вводить PIN-код, графический ключ или пароль, когда вы дома или телефон находится у вас в кармане. Доступные возможности могут отличаться в зависимости от модели устройства.

Как включить автоматическую разблокировку

Когда на устройстве включена эта функция, в нижней части заблокированного экрана вокруг значка замка появляется пульсирующий круг.

Как отключить автоматическую разблокировку

Какие варианты блокировки существуют

Как добавить домашний адрес

- Безопасные места .

- Нажмите Дом .

- Следуйте инструкциям на экране.

Как удалить домашний адрес

Как изменить домашний адрес

Совет. Если по вашему адресу расположено несколько строений, лучше уточнить, где именно находится безопасное место. Для этого укажите фактическое расположение вашего дома в жилом комплексе. Подробнее о том, как настроить другие безопасные места, читайте .

Подключение к надежному устройству

Вы можете настроить телефон или планшет таким образом, чтобы он оставался разблокированным при подключении к определенному устройству Bluetooth (например, часам или акустической системе автомобиля).

Как добавить надежное устройство Bluetooth

- Включите Bluetooth на мобильном устройстве.

- Откройте меню Smart Lock и выберите Надежные устройства .

- Нажмите Добавить устройство .

- Выберите устройство из списка.

- Чтобы удалить устройство Bluetooth, выберите его в списке и нажмите ОК .

Примечание. Возможно, вам потребуется разблокировать телефон вручную.

Важно! Необходимо обеспечить безопасность соединения с надежным устройством.

Не исключено, что у злоумышленника получится подделать Bluetooth-сигнал надежного устройства и снять блокировку.

Уведомления системы безопасности. Если устройство не сможет распознать безопасное соединение, на телефоне появится уведомление. Возможно, телефон понадобится разблокировать вручную.

Радиус действия Bluetooth зависит от модели телефона или планшета, подключенного устройства Bluetooth и условий окружающей среды и может составлять до 100 метров. Если посторонний человек возьмет разблокированный телефон в зоне действия надежного устройства, он может получить доступ к вашим данным.

Распознавание лиц

Вы можете настроить устройство так, чтобы блокировка снималась при распознавании вашего лица.

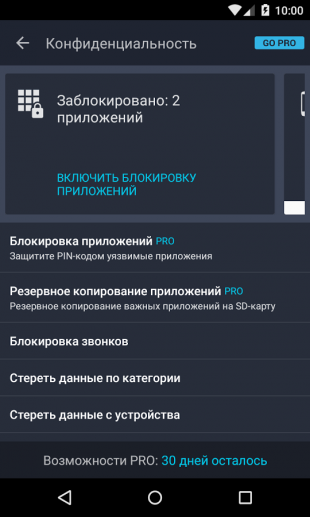

Приложение порадует вас своей функциональностью и довольно понятным интерфейсом, который, к сожалению, на английском, но методом перебора функций разобраться сможете.

Введение:

Защита приложений от посторонних глаз – это немаловажная защита, которая почему-то изначально отсутствует в смартфоне. Кому-то из пользователей может быть достаточно того, что при запуске будет просто выводится запрос пароля, а кому-то хочется что-то более эффективное и скрывающее сущность этого приложения. Ну в таком случае, я рекомендую обратить на достаточно мощное приложение под названием , которое умеет не только хорошо скрываться от посторонних глаз, но и хорошо скрывать приложения.

Интерфейс и функционал:

Перед запуском вам само собой нужно вводить специальный 4-значный пин-код, который по умолчанию равен значению 0000. Если вы случайно забыли свой пин-код, то можете воспользоваться подсказкой, которую также желательно заранее заполнить. Если все настолько печально, то воспользуйтесь ответом на секретный вопрос и установите новый пин-код. Интерфейс приложения состоит из 3 вкладок – Apps, Media и Contacts. На первой вкладке отображается список заблокированных приложений, режим блокировки и статус блокировки. Нажав на приложение, вы попадете в дополнительное меню, где сможете заблокировать/разблокировать приложение, включить/выключить функцию “Awake” (когда экран устройства выключен, приложение автоматически запускается и работает) или “Rotate” (когда включен автоматический поворот экрана, приложение автоматически запускается), выбрать дни блокировки приложения и время. На второй вкладке отображаются медиа-файлы, которые вы заблокировали. Последняя вкладка добавлена, но она пока что не работает, т.к. автор не до конца реализовал нужный функционал. На верхней панели присутствует 4 кнопки: добавить приложение/медиа-файлы (в зависимости от выбранной в данный момент вкладки), меню, где вы можете отсортировать файлы и сделать резервное копирование, обновить список приложений и перейти в настройки. Чтобы приложение нормально работало, не забудьте отметить галочку напротив “App Lock On”.

Настройки:

Количество настроек в приложении впечатляет и поэтому разделим его на 6 категорий:

1. Smart Lock – выбор главной страницы, включение/выключение скрытного режима работы приложения (для активации приложения вы можете использовать либо виджет, либо набрать следующий код в номеронабирателе — #000), изменить номер, на который нужно звонить, а также добавить приложение в администраторы устройства, чтобы никто не мог его удалить.

2. Lock Settings – выбор типа блокировки (пин-код, текстовый пароль и графический ключ), изменение пин-кода, включение/выключение ложного режима (очень классная штука, поскольку при запуске заблокированного приложения, пользователю будет выдаваться системная ошибка, которую практически невозможно отличить от настоящей, и чтобы все-таки попасть на экран ввода пин-кода, необходимо просто удерживать палец на сообщении), изменение секретного вопроса/ответа и подсказки.

4. Locked Media Files Settings – настройка всего, что связано с медиа-файлами.

5. App Lock Service Settings – изменение иконки сервиса в панели уведомлений или ее отключение, включение/выключение автоматического запуска сервиса при аварийном выключении системы или при загрузке, а также настройка по расписанию.

6. Other Settings – вся справочная информация о приложении.

Подведем итоги: – это, пока что, лучшее приложение из всех представленных на данный момент, поскольку оно практически не влияет на заряд батареи, имеет простой и удобный интерфейс, а также обладает достаточно богатым функционалом, который способен покрыть требования даже самого привередливого пользователя. Приятного пользования!

Чтобы защитить смартфон от несанкционированного доступа посторонних, мы используем различные блокировки экрана.

Обычно это стандартные средства, которые есть в операционной системе Android:

- Пароль. Пользователь может задать любую комбинацию цифр и букв для разблокировки экрана.

- Пин-код. Для доступа необходимо набрать 4 цифры в диапазоне от 0 до 9.

- Графический кл

reostatus.ru

как отключить на телефоне, что это и как убрать пароли

Умная блокировка от Google — отличное решение для замены стандартного способа защиты. Проблема в том, что некоторые пользователи, установив данную функцию, не знают как ее деактивировать. Давайте рассмотрим подробнее, что такое Google Smart Lock, как отключить и для чего используется.

Что такое Smart Lock

Это умная функция, которая защищает ваше устройство и аккаунты от посторонних лиц. Существует несколько вариантов ее применения:

Принцип работы Smart lock заключается в том, что смартфон автоматически блокируется, если оно отдалилось от вас или находится вне зоны безопасности. В настройках можно установить следующие способы разблокировки:

- Bluetooth и NFC (при подключении к заданному устройству, ваш смартфон автоматически снимет блокировку. Удобно при использовании фитнес-трекера, умных часов и т.д.).

- Безопасное место (устройство не будет блокироваться, например, находясь дома, на работе и т.д.)

- Распознавание голоса и лица (телефон «узнает» своего владельца и снимет блокировку).

Функция отлично работает на любом Android-девайсе.

Технология позволяет использовать пароли на всех ваших устройствах. Данные синхронизируются с облаком Google. Функция работает как на смартфоне Android, так и в браузере ПК.

Важно! Синхронизацию паролей поддерживает только фирменный браузер Google Chrome.

Как отключить

Пользователи часто сталкиваются с проблемой, связанной с удалением «умной блокировки». Рассмотрим подробнее отключение функции.

Для паролей

Автозаполнение паролей имеет как плюсы, так и минусы. К недостаткам можно отнести повышенную опасность конфиденциальных данных. Для отключения на смартфоне Smart Lock для паролей:

- Откройте приложение «Настройки Google».

- Перейдите во вкладку «Smart Lock для паролей».

- Переведите тумблер «Автоматический вход» в неактивное положение.

- Если хотите запретить автозаполнение для отдельного приложения, то нажмите «Добавить приложение».

Обратите внимание! На некоторых устройствах изменение параметров Google происходит через настройки системы. Зависит от версии Android и модели смартфона.

Для блокировки

Не всегда удобно, что смартфон автоматически разблокируется в указанном месте либо рядом с настроенным устройством. Отключить данную функцию можно следующим образом:

- Зайдите в настройки системы.

- Перейдите в «Экран блокировки и защита» → «Параметры защитной блокировки».

- Откройте «Smart Lock» → введите пароль/ключ разблокировки.

- Зайдите в каждый из пунктов и отключите их.

- Откройте «Настройки» → «Приложения».

- Найдите «Smart Lock» → очистите кэш и данные.

Выводы

Данная функция имеет свои преимущества и недостатки. Использовать Smart Lock удобно, но не безопасно. Отключение «умной блокировки» выполняется в несколько кликов.

geekon.media

Smart Lock Google что это и стоит ли использовать умную блокировку?

Что представляет из себя Smart Lock Google и как правильно использовать эту функцию.

Говоря простым языком это технология «умной» блокировки и разблокировки от Гугл, которая работает со всеми устройствами на Android 5.0 и выше.

Она будет полезной юзерам, которые заботятся о безопасности своих устройств и устанавливают графические ключи или короткие коды.

Также, советуем присмотреться к опции тем, кто раньше не обращал внимание на аспект безопасности, ведь использовать ее проще простого – выбирайте свои «условия» и телефон не будет требовать постоянного ввода ключа.

Cодержание:

Принцип работы

Эта функция дает пользователю возможность выбрать ряд параметров, которые упрощают введение ключа безопасности.

Блокировка телефона снимается, когда во внешней среде поддерживаются выбранные условия:

- Конкретное местоположение (или указание сразу нескольких точек на карте). Пребывая в определенном месте, ваш смартфон или планшет не будет запрашивать ввод кода для разблокировки. Следует помнить, что для работы такого понадобится включенный GPS, а он влияет на быструю потерю заряда батареи;

- Доверенные устройства. Определите другие гаджеты на ОС Android как «доверенные». Находясь возле них, смартфон будет определять среду как «безопасная» и блокировка не потребуется. Заметьте, доверенными могут быть не только другие ваши гаджеты, но и устройства близких людей;

- Удерживание смартфона в руках. Телефон способен определять свое положение в пространстве. Пока он будет находиться в руках, пароль или графический ключ вводить не потребуется. Такое условие не совсем безопасно, ведь тут не используется биометрия (если только на смартфоне нет сканера отпечатка пальцев).

Еще одна особенность – возможность быстро авторизоваться в любой программе с помощью данных аккаунта Гугл.

Всплывающее окно для ускоренной авторизации будет появляться в программе, которая открывает окно ввода логина и пароля.

Пример авторизации

Также, она доступна для Chromebook. В настройках опции следует указать используемый Android-смартфон в качестве доверенного гаджета.

к содержанию ↑Активация

Для включения сначала следует задать любой пароль устройства – это может быть цифровой или символьный код, а также графический ключ.

Для этого зайдите в «Настройки», а затем кликните на раздел «Безопасность». Далее выберите пункт «Блокировка экрана» и определите, какой метод защиты вам подходит больше.

Включение для рабочего стола

Вернитесь в окно «Безопасность». В дополнительных настройках кликните на «Агенты доверия» и в новом окне активируйте ползунок.

Помните! Активация невозможна, пока на телефоне не будет установлен один из вариантов блокировки рабочего стола.

Включение опции

После активации ползунка кликните на само поле Smart Lock (Google), чтобы открыть окно настроек опции. В нём вы сможете активировать одно или несколько условий.

Во вкладке «Надёжные устройства» можно указать доверенные гаджеты. Подключение к ним будет осуществлено по Bluetooth или Wi-Fi.

Задавайте безопасные места с помощью встроенной карты. Не забудьте включить GPS, иначе смартфон не сможет следить за выполнением безопасного снятия защиты.

Пункт «Физический контакт» проверяет положение смартфона. Достаточно просто включить ее. Никакие сторонние технологии и функции больше не понадобятся.

к содержанию ↑Развитие

Разработчики анонсировали начало разработки системы для запуска отдельных программ.

Таким образом, компания планирует повысить надежность новых прошивок, ведь многие пользователи не доверяют сторонним менеджерам паролей.

К тому же, планируется внедрение разблокировки по указанному пользователем жесту или произношению кодового слова.

Ожидается, что усовершенствованная функция будет представлена в первых обновлениях Android 7 Nougat.

Тематические видеоролики:

geek-nose.com

5 приложений, которые нужно удалить с Android прямо сейчас

Facebook и другие социальные сети

Социальная сеть Facebook является сегодня самой популярной в мире, поэтому неудивительно, что соответствующее мобильное приложение установлено у огромного количества пользователей. Мобильный клиент позволяет вам получать уведомления о новых лайках, постить фотки своей еды и всегда оставаться на связи с друзьями. Однако взамен это приложение потребляет огромное количество системных ресурсов и значительно уменьшает срок работы мобильного гаджета от батареи. Согласно ежегодному отчёту AVG Android App Report, именно мобильный клиент Facebook занимает верхние строчки в хит-параде самых прожорливых программ на платформе Android.

Альтернатива. Используйте мобильную версию Facebook в любом современном браузере. Функциональность отличается ненамного, зато отсутствуют раздражающие уведомления и стремительно тающая батарея.

The Weather Channel и другие погодные приложения

The Weather Channel — отличный пример того, как на самой простой функции — отображении прогноза погоды — разработчики умудряются выстроить целый мегакомбайн. Здесь вы увидите и анимированные обои, и метеорологические карты, и букет интерактивных виджетов, и бог знает что ещё. Всё это хозяйство сидит в оперативной памяти устройства, каждые пять минут стучится в интернет и, разумеется, самым бессовестным образом съедает заряд вашей батареи.

Альтернатива. Выгляните в окошко — вы получите гораздо более надёжную информацию, чем то, что показывает виджет рабочего стола. Если необходим прогноз, то Google предоставит вам самое надёжное предсказание на неделю вперёд.

AntiVirus FREE и другие антивирусные программы

Дискуссия о том, нужны ли антивирусные программы на устройствах под управлением Android, иногда бывает довольно горячей. Я придерживаюсь мнения, что если вы не получаете root-права на устройстве и не устанавливаете взломанные программы из сторонних сомнительных источников, то антивирус вам не нужен. Компания Google бдительно следит за содержимым своего магазина и моментально удаляет из него все потенциально опасные элементы, поэтому всегда активный мониторинг антивируса будет только зря тормозить ваш смартфон или планшет.

Альтернатива. Если возникли всё-таки сомнения в здоровье гаджета, то установите антивирус, просканируйте, а затем удалите его.

Clean Master и другие оптимизаторы системы

Вера в чудеса является самой главной движущей силой для распространения разных «очистителей» и «оптимизаторов». Мол, сотни лучших программистов Google не смогли довести свою систему до ума, а вот этот изобретатель-одиночка взял и сделал! Спешим вас расстроить: большинство подобных приложений либо вообще ничего не делают, либо наносят только вред. Очистить кэш, удалить остатки старых программ можно и встроенными системными инструментами. Очистка же памяти на самом деле только замедляет запуск программ и работу Android вместо обещанного создателями утилит ускорения системы.

Альтернатива. Используйте имеющиеся в Android инструменты для очистки кэша приложений. Забудьте об оптимизации памяти.

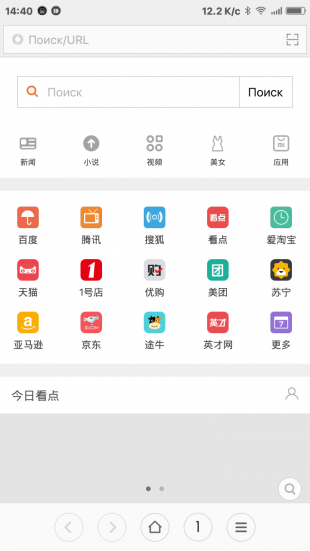

Дефолтный браузер

Некоторые производители и разработчики сторонних прошивок снабжают свои творения специальными версиями браузера. Как правило, в них намертво вшиты ссылки на сайты рекламодателей и другой ненужный вам контент. Кроме этого, никто не может поручиться, что такой браузер не сливает вашу информацию налево. Лучше никогда не использовать подобную программу и вообще, если это возможно, удалить её из системы.

Альтернатива. Для Android существуют десятки хороших браузеров, но самым надёжным и быстрым является, несомненно, Google Chrome. Он функционален, обладает поддержкой самых современных веб-технологий, умеет экономить мобильный трафик и обладает простым и понятным интерфейсом.

А какие приложения вы считаете самыми вредными на платформе Android?

Читайте также 📱

lifehacker.ru

SmartLock в Android 5.0 — умная блокировка — Android на FullHub

Android 5.0 принес с собой большое число нововведений, среди которых есть и те, что касаются безопасности данных. Одним из них является функция умной блокировки SmartLock, позволяющая лишний раз не вводить пароль или графический ключ.

Для этого рядом со смартфоном или планшетом должен находиться доверенный гаджет, поддерживающий Bluetooth или NFC. Им могут быть часы, колонка или даже магнитола в машине. В таком случае система считает, что мобильное устройство в руках владельца или рядом с ним не нуждается в дополнительной защите в виде кода или графического ключа.

Настройку SmartLock стоит начать со включения одного из безопасных методов блокировки, если это еще не сделано. Впрочем, даже когда он не установлен, система оповещением сама предложит внести в список доверенных любой Bluetooth-гаджет при спаривании. Если это часы на Android Wear, то на их дисплее также появится карточка с предложением активировать SmartLock.

Правда, само нововведение, как ни странно, функционирует только со включенным кодом или графическим ключом. После первого срабатывания она напоминает, что смартфон/планшет сейчас разблокирован с помощью доверенного гаджета и SmartLock. Это позволит избежать ошибки с давно внесенным в список аксессуаром, про который просто забыли.

Кстати, если пользователь не уверен, что наличие доверенного гаджета рядом обеспечивает безопасность в данный момент, он может нажать на значок замка в нижней части экрана блокировки. После этого для работы с мобильным устройством придется обязательно вводить графический ключ или пароль.

SmartLock — попытка Google приучить владельцев смартфонов и иных гаджетов на Android к использованию защищенной блокировки путем ее отключения в моменты, когда она не нужна. Ведь именно частая необходимость ввода пароля отвращает пользователя от этой важной меры безопасности. Кстати, функция Face Unlock, то есть разблокировка по лицу владельца, также переехала в раздел SmartLock пункта «Безопасность» настроек Android.

fullhub.ru

Что такое Zero Trust? Модель безопасности / Varonis Systems corporate blog / Habr

Zero Trust («нулевое доверие») – это модель безопасности, разработанная бывшим аналитиком Forrester Джоном Киндервагом в 2010 году. С тех пор модель «нулевого доверия» стала наиболее популярной концепцией в сфере кибербезопасности. Недавние массовые утечки данных только подтверждают необходимость компаниям уделять больше внимания кибербезопасности, и модель Zero Trust может оказаться верным подходом.

Zero Trust обозначает полное отсутствие доверия кому-либо – даже пользователям внутри периметра. Модель подразумевает, что каждый пользователь или устройство должны подтверждать свои данные каждый раз, когда они запрашивают доступ к какому-либо ресурсу внутри или за пределами сети.

Читайте дальше, если хотите узнать больше о концепции безопасности Zero Trust.

Концепция Zero Trust эволюционировала в целостный подход к кибербезопасности, включающий в себя несколько технологий и процессов. Цель модели «нулевого доверия» – защитить компанию от современных угроз в сфере кибербезопасности и утечек данных, при этом также достигнув соответствия с законодательными нормативами по защите данных и безопасности.

Проанализируем основные области концепции Zero Trust. Forrester рекомендует организациям обратить внимание на каждый из пунктов, чтобы выстроить наилучшую стратегию «нулевого доверия».

Данные Zero Trust: Ваши данные – это то, что пытаются украсть злоумышленники. Поэтому совершенно логично, что первая основа концепции «нулевого доверия» заключается в защите данных в первую очередь, а не последнюю. Это означает необходимость уметь анализировать, защищать, классифицировать, отслеживать и поддерживать безопасность своих корпоративных данных.

Сети Zero Trust: Для кражи информации атакующие должны уметь перемещаться внутри сети, поэтому вашей задачей является сделать этот процесс максимально сложным. Сегментируйте, изолируйте и контролируйте ваши сети с помощью современных технологий, таких как межсетевые экраны нового поколения, специально созданные для этих целей.

Пользователи Zero Trust: Люди являются наиболее слабым звеном в стратегии безопасности. Ограничивайте, отслеживайте и строго навязывайте принципы получения пользователями доступа к ресурсам внутри сети и интернете. Настройте VPN, CASB (брокеры безопасного доступа в облако) и другие варианты доступа для защиты ваших сотрудников.

Нагрузка Zero Trust: Термин нагрузки используется представителями отдела обслуживания и контроля инфраструктуры для обозначения всего стека приложений и бэкенд ПО, который используется вашими клиентами для взаимодействия с бизнесом. А непропатченные клиентские приложения являются распространённым вектором атаки, от которого необходимо защищаться. Рассматривайте весь стек технологий — от гипервизора до веб-фронтенда — как вектор угрозы и защищайте его с помощью инструментов, отвечающих концепции «нулевого доверия».

Устройства Zero Trust: В связи с распространением интернета вещей (смартфоны, смарт-ТВ, умные кофеварки т.д.), число устройств, живущих внутри ваших сетей, резко увеличилось за последние несколько лет. Данные устройства также являются потенциальным вектором атаки, поэтому они должны подвергнуться сегментированию и мониторингу, как и любой другой компьютер в сети.

Визуализация и аналитика: Для успешного внедрения принципа «нулевого доверия», предоставьте вашим сотрудникам отдела безопасности и реагирования на инциденты инструменты визуализации всего, что происходит в вашей сети, а также аналитику для понимания смысла происходящего. Защита от продвинутых угроз и аналитика поведения пользователей являются ключевыми моментами в успешной борьбе с любыми потенциальными угрозами в сети.

Автоматизация и управление: Автоматизация помогает поддерживать работоспособность всех ваших систем с моделью «нулевого доверия» и отслеживать выполнение политик Zero Trust. Люди банально не способны уследить за тем объёмом событий, который требуется для принципа «нулевого доверия».

Требуйте безопасный и подтверждённый доступ ко всем ресурсам

Первый базовый принцип концепции Zero Trust – аутентификация и проверка всех прав доступа ко всем ресурсам. Каждый раз, когда пользователь обращается к файловому ресурсу, приложению или облачному хранилищу, необходимо произвести повторную аутентификацию и авторизацию данного пользователя к данному ресурсу.

Вы должны рассматривать каждую попытку доступа к вашей сети как угрозу до тех пор, пока не подтверждено обратное, независимо от вашей модели хостинга и того, откуда происходит подключение.

Используйте модель наименьших привилегий и контролируйте доступ

Модель наименьших привилегий – это парадигма безопасности, которая ограничивает права доступа каждого пользователя до уровня, который необходим ему для выполнения служебных обязанностей. Ограничивая доступ каждому сотруднику, вы препятствуете получению злоумышленником доступа к большому числу дынных через компрометацию одного аккаунта.

Используйте ролевую модель контроля доступа (Role Based Access Control), чтобы достичь наименьших привилегий и предоставить бизнес-владельцам возможность самим управлять разрешениями к их подконтрольным данным. Проводите аттестацию прав и членства в группах на регулярной основе.

Отслеживайте всё

Принципы «нулевого доверия» подразумевают контроль и верификацию всего подряд. Логирование каждого сетевого вызова, доступа к файлу или почтового сообщения для анализа на вредоносную активность – это не то, что в состоянии выполнить один человек или целая команда. Поэтому используйте аналитику безопасности данных поверх собранных логов, чтобы легко обнаружить угрозы в вашей сети, такие как брут-форс атаки, вредоносные программы или тайные эксфильтрации данных.

Обозначим несколько основных рекомендаций при внедрении модели «нулевого доверия»:

- Обновите каждый элемент вашей стратегии ИБ на соответствие принципам Zero Trust: Проверьте все части вашей текущей стратегии на соответствие вышеописанным принципам «нулевого доверия» и скорректируйте их при необходимости.

- Проанализируйте используемый стек технологий и проверьте, требуют ли он обновления или замены для достижения Zero Trust: уточните у производителей используемых технологий об их соответствии принципам «нулевого доверия». Обратитесь к новым вендорам с целью поиска дополнительных решений, которые могут потребоваться для внедрения стратегии Zero Trust.

- Следуйте принципу методичного и осознанного подхода при внедрении Zero Trust: cтавьте перед собой измеримые задачи и достижимые цели. Убедитесь, что новые поставщики решений также соответствуют выбранной стратегии.

Модель «нулевого доверия» немного не соответствует своему названию, но фраза «не верьте ничему, проверяйте всё подряд», с другой стороны, не так хорошо звучит. Вам действительно необходимо доверять своим пользователям, если (и это действительно большое «если») они прошли адекватный уровень авторизации и ваши средства мониторинга не выявили ничего подозрительного.

При внедрении принципа Zero Trust, Varonis позволяет применить подход с ориентацией на безопасность данных:

- Varonis сканирует права доступа и структуру папок для достижения модели наименьших привилегий, назначения бизнес-владельцев данных и наладки процесса управления правами доступа самими владельцами.

- Varonis анализирует контент и выявляет критичные данные с целью добавления дополнительного уровня безопасности и мониторинга к наиболее важной информации, а также для исполнения законодательных требований.

- Varonis отслеживает и анализирует доступ к файлам, активность в Active Directory, VPN, DNS, Proxy и почте для создания базового профиля поведения каждого пользователя в вашей сети.

Передовая аналитика сравнивает текущую активность с моделью стандартного поведения для выявления подозрительных действий и генерирует инцидент безопасности с рекомендациями по последующим шагам для каждой из обнаруженных угроз. - Varonis предлагает основу по мониторингу, классификации, управлению разрешениями и выявлению угроз, которая требуется для внедрения принципа «нулевого доверия» в вашей сети.

Стратегия «нулевого доверия» предоставляет существенный уровень защиты против утечек данных и современных киберугроз. Всё, что требуется атакующим для проникновения в вашу сеть, — это время и мотивация. Никакие межсетевые экраны или политики паролей их не остановят. Необходимо выстроить внутренние барьеры и отслеживать всё, что происходит, чтобы выявить их действия при взломе.

habr.com

Троянское приложение для Android обходит проверки Google Bouncer / ESET NOD32 corporate blog / Habr

Аналитики ESET обнаружили интересный метод скрытной атаки на пользователей Android, который содержит в себе интересную особенность. В магазине приложений Google Play нам удалось обнаружить несколько приложений, которые маскировались под легитимные, но на самом деле содержали в себе другое приложение с вредоносными функциями. Это встроенное приложение называлось systemdata или resourcea.Это второе приложение скрытно сбрасывается в память устройства из первого, но спрашивает у пользователя разрешение на установку. Оно представляется в качестве инструмента для управления настройками устройства «Manage Settings». После своей установки, приложение работает как служба в фоновом режиме.

Антивирусные продукты ESET обнаруживают приложения, которые содержат в себе это дополнительное приложение как Android/TrojanDropper.Mapin. Согласно нашим данным, на долю Индии приходится наибольшее количество заражений устройств Android этим вредоносным ПО.

Вредоносная программа представляет из себя бэкдор, который получает контроль над устройством и включает его в состав ботнета. Бэкдор использует специальный внутренний таймер для отложенного исполнения своей полезной нагрузки. Таким образом, авторы могут обмануть различные автоматические системы анализа файлов, которые могут причислить файл к подозрительным из-за его поведения. В некоторых случаях, бэкдор может ждать три дня прежде чем активировать полезную нагрузку. Скорее всего, такая мера позволяет авторам обойти механизмы проверки инструмента анализа файлов Google Bouncer, используемый Google для проверки загружаемых в Play приложений.

После активации полезной нагрузки, троян запрашивает права администратора в системе и начинает взаимодействовать со своим C&C-сервером. Android/Mapin содержит в себе различные функции, например, отображение пользователю различных уведомлений, загрузка, установка и запуск других приложений, а также получение личной информации пользователя на устройстве. В то же время, основной его функцией является отображение fullscreen-рекламы на зараженном устройстве.

Векторы распространения

Вредоносные приложения были размещены в магазине приложений Google Play в конце 2013 г. и в 2014 г. Названия приложений были различными, включая, «Hill climb racing the game», «Plants vs zombies 2», «Subway suffers», «Traffic Racer», «Temple Run 2 Zombies», «Super Hero Adventure» разработчиков TopGame24h, TopGameHit и SHSH. Точные даты загрузки приложений были 24-30 ноября 2013 г. и 22 ноября 2014 г. Согласно статистике ресурса MIXRANK, приложение Plants vs zombies 2 было загружено более 10 тыс. раз перед его удалением из магазина. В то же самое время, приложения «System optimizer», «Zombie Tsunami», «tom cat talk», «Super Hero adventure», «Classic brick game», а также вышеупомянутые приложения Google Play с вредоносными возможностями, были загружены в альтернативные магазины приложений Android теми же авторами. Такой же бэкдор был обнаружен в комплекте с другими приложениями, которые были загружены в магазин разработчиком PRStudio (не путать с prStudio) в альтернативные магазины приложений со ссылками на Google Play. Данный разработчик загрузил как минимум и пять других троянских приложений в альтернативные магазины приложений: «Candy crush» или «Jewel crush», «Racing rivals», «Super maria journey», «Zombie highway killer», «Plants vs Zombies». Эти приложения все еще доступны для скачивания из этих магазинов. Перечисленные приложения были загружены пользователями сотни раз.

Рис. Значки вредоносных приложений.

Рис. Вредоносное приложение, которое получило достаточно положительных оценок.

Рис. Еще одно приложение, получившее положительные оценки.

Анализ

Существуют различные варианты исполнения вредоносной программы после того, как пользователь загрузил нелегитимное приложение. Один из вариантов предполагает, что жертве будет предложено запустить файл с вредоносной программой спустя 24 после первого исполнения загруженного приложения. Такой метод является менее подозрительным для пользователя, который считает, что запрос на запуск поступил от ОС. Другой метод подразумевает под собой выдачу мгновенного запроса пользователю. Оба варианта рассчитаны на срабатывание после изменения подключения к сети, для этого вредоносная программа регистрирует т. н. broadcast receiver в манифесте.

Рис. Регистрация т. н. broadcast receiver.

После изменения подключения, пользователю будет предложено установить «системное приложение». Само сброшенное на устройство вредоносное приложение может называться «Google Play Update» или «Manage Settings».

Рис. Вредоносное приложение маскируется под системное.

В том случае, если пользователь выбирает отмену установки, то вредоносная программа будет показывать запрос каждый раз при смене сетевого подключения. Можно предположить, что простой пользователь будет уверен в серьезности отображаемого уведомления и в какой-то момент, скорее всего, нажмет кнопку установки только чтобы избавиться от него. После запуска троян исполняется в качестве сервиса со своим зарегистрированным broadcast receiver, ожидая изменения подключения.

Когда такое изменение произойдет, троян попытается зарегистрировать себя с помощью сервиса Google Cloud Messages (GCM) для последующего получения сообщений. После этого, Android/Mapin попытается зарегистрировать зараженное устройство на сервере злоумышленников, отправляя туда такую информацию как имя пользователя, аккаунт Google, IMEI, регистрационный идентификатор (ID) и название своего пакета приложения.

Рис. Процесс регистрации устройства на сервере злоумышленников.

Для того, чтобы исключить возможность своего удаления из системы, троян требует от пользователя активировать режим администратора устройства.

Рис. Предложение пользователю об активации режима администратора устройства.

Троян сообщит на удаленный сервер об успешности активации режима администратора устройства. Как только такая операция произойдет, вредоносная программа будет показывать пользователю рекламу в полноэкранном режиме (interstitial). Такая реклама (interstitial ad) будет отображаться пользователю заново каждый раз при смене подключения. Разработка такого типа рекламы возможна с использованием легитимного AdMob SDK.

Рис. Full-screen реклама (interstitial ad).

Сетевое взаимодействие

Троян взаимодействует со своим управляющим сервером используя сервис Google Cloud Messaging (GCM). Этот сервис все чаще используется современными вредоносными программами для своих целей, через него злоумышленники могут инструктировать бот на выполнение нужных им действий.

Рис. Обрабатываемые ботом команды.

Не все функции вредоносной программы полностью реализованы в ее коде, кроме этого, не все уже реализованные функции используются. Возможно, что сама угроза все еще находится на уровне разработки и будет улучшена в будущем. Как мы уже упоминали, ее основная цель заключается в доставке агрессивной full-screen рекламы для ее отображения пользователю, маскируясь под системное приложение. Бот также может быть использован злоумышленниками для установки другого вредоносного ПО на скомпрометированное устройство.

Кроме показа рекламы, список выполняемых им вспомогательных функций достаточно обширен: изменение идентификатора publisher ID отображаемой рекламы, загрузка и запуск других приложений, отображение уведомлений пользователю, отключение режима администратора устройства, изменение адреса управляющего C&C-сервера, создание на домашнем экране Android ярлыков, которые ведут на URL-адреса загрузки приложений. После исполнения каждой задачи, полученной с помощью GCM, бот будет информировать об этом удаленный сервер с использованием протокола HTTPS.

Заключение

Троянская программа была успешно загружена в магазин Google Play, поскольку содержала в себе механизм отложенной активации вредоносных функций и, таким образом, не вызвала к себе подозрений со стороны инструмента Bouncer. Интересным вопросом является и то, почему Bouncer не специализируется на статическом анализе исполняемых файлов внутри загруженных приложений. По этим причинам троянская программа свободно распространялась пользователям через официальный магазин приложений Google для Android. Вредоносная игра «Super Hero adventure» была загружена в Play Store разработчиком SHSH. Вполне возможно, что этот разработчик загрузил больше приложений в магазин Play. В конечном счете, все они были удалены из магазина, но оставались незамеченными там в течение полутора лет. Возможно, что подобные случаи стали причиной того, что в марте 2015 г. Google объявила о том, что все приложения и обновления должны проходить проверку со стороны человека.

Лучшей практикой для поддержания своего устройства в безопасности является использование только официального магазина приложений для их загрузки. Кроме этого, необходимо уделять внимание отзывам и комментариям пользователей к размещаемым там приложениям. При установке приложения следует внимательно следить за запрашиваемыми приложением правами. Если вы заметили что-либо подозрительное в поведении приложения, его можно отправить в качестве образца в антивирусную лабораторию с соответствующими комментариями о причинах отправки.

Ниже представлена информация о проанализированных нами образцах вредоносной программы.

habr.com