Двух аутентификация: Что такое Двухфакторная аутентификация пользователя

Что такое Двухфакторная аутентификация пользователя

Если вашу учетку защищает только пароль, это часто небезопасно. Мошенникам не сложно взломать его и получить доступ к конфиденциальным данными. Поэтому двухфакторная аутентификация стала одним из основных способов сделать онлайн-услуги безопасными. Сегодня почти каждый сайт с формой входа предлагает пользователям включить двухфакторную аутентификацию.

В статье расскажем, что значит двухфакторная аутентификация, какая она бывает и как ее использовать.

Что такое двухфакторная аутентификация

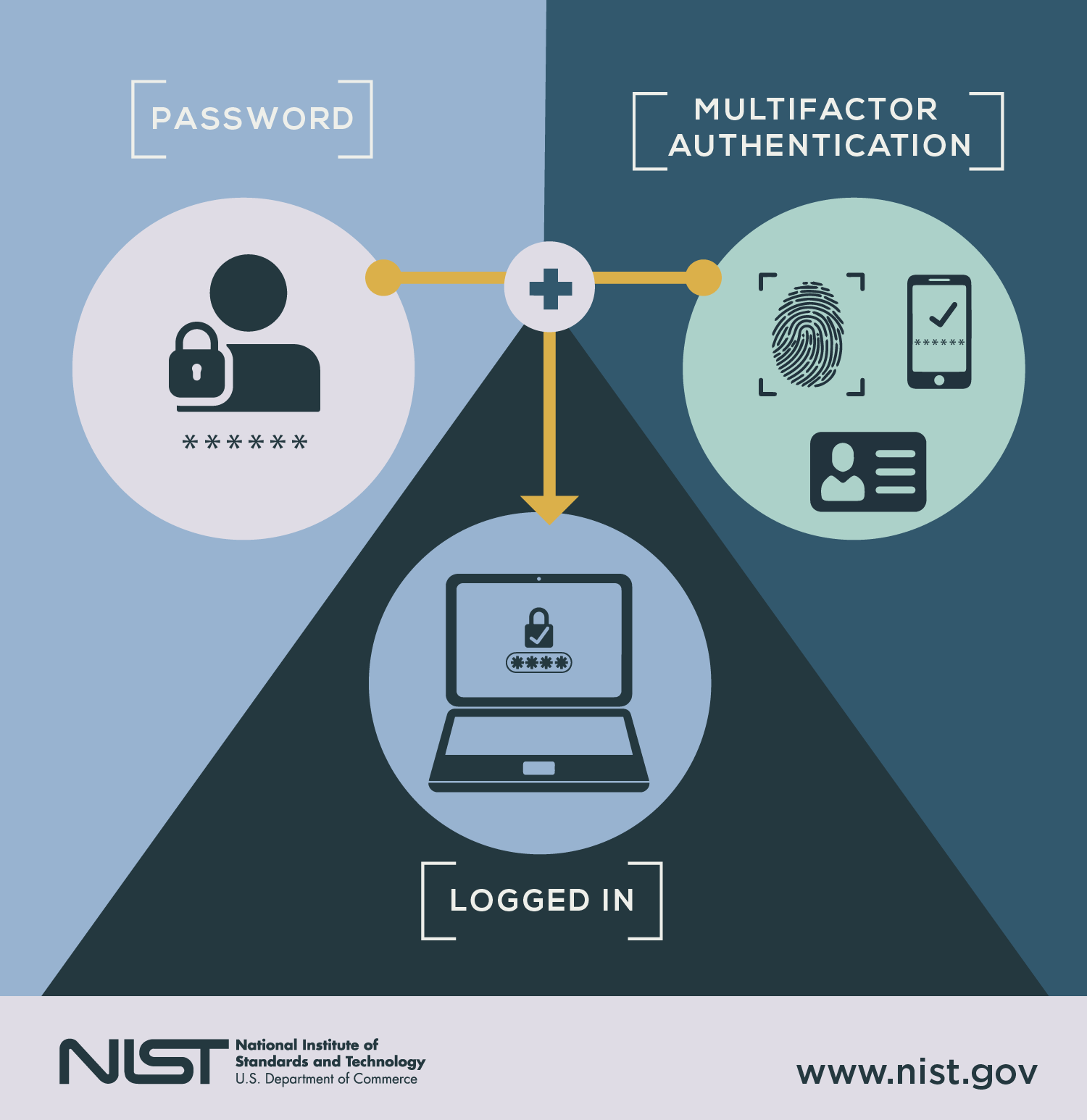

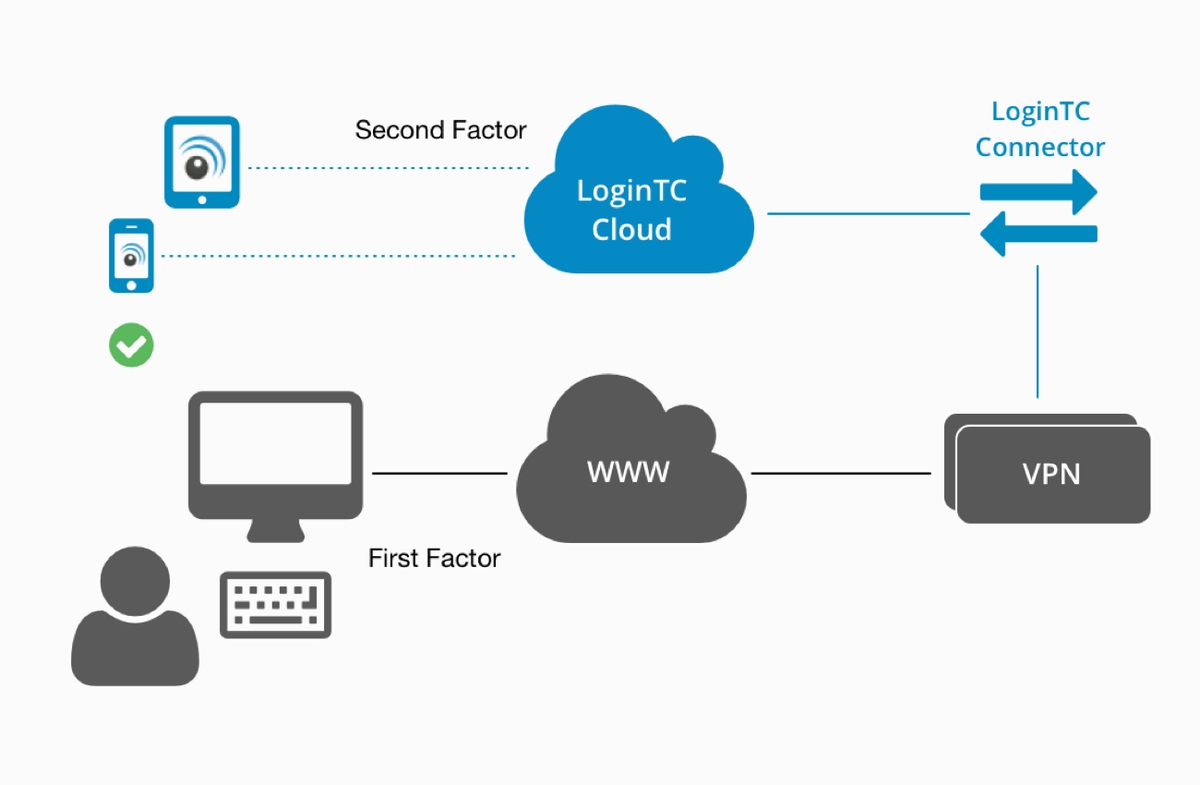

Двухфакторная аутентификация — это дополнительный уровень защиты учетной записи. Кроме ввода пароля, нужно также ввести одноразовый код, который приходит на почту или телефон, или отпечаток пальца. Этим вы подтверждаете свою личностья. Когда вы активируете эту опцию, кроме пароля хакеру нужно также ввести код, чтобы зайти в ваш аккаунт. Вы также получите уведомление, если кто-то попытается получить доступ в вашу учетку.

Одноразовый код действует только пару минут или часов, после чего он самоуничтожается. Таким образом, благодаря двухфакторной аутентификации ваши онлайн-аккаунты становятся неуязвимыми для киберпреступников.

Виды двухфакторной аутентификации

В двухфакторной аутентификации пользователи должны ввести такие данные:

Шаг 1:

- То, что вы уже знаете: имя пользователя и пароль;

Шаг 2:

- Сгенерированный код из телефона, почты или другого ПО; или

- Биометрические данные — отпечаток пальца, скан сетчатки или голосовая проверка.

Двухфакторная аутентификация с помощью смартфона или ПО — самый распространенный метод.

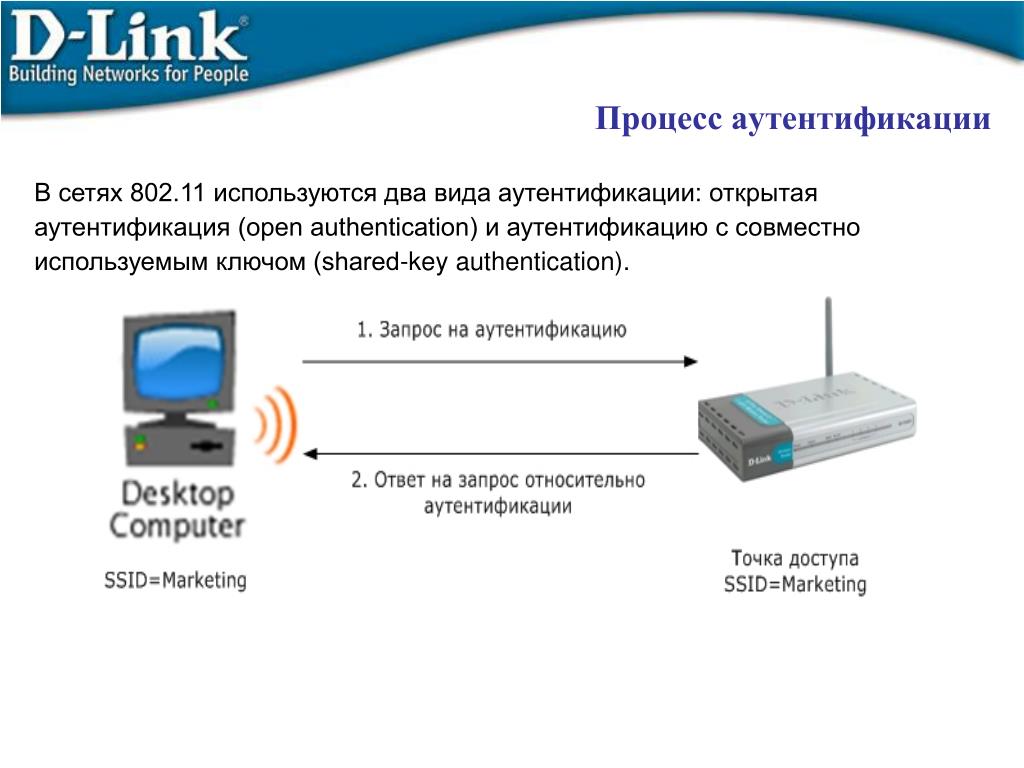

Двухфакторная аутентификация по SMS

Секретный одноразовый пароль приходит на мобильный пользователя в SMS-сообщении.

Преимущества:

- Так как приходит SMS, каждый может воспользоваться этой опцией — вне зависимости от наличия интернета.

Недостатки

:- Сигнал сети — главный фактор, чтобы получить SMS с кодом.

- Если вы потеряли SIM-карту или телефон, вы не сможете пройти аутентификацию.

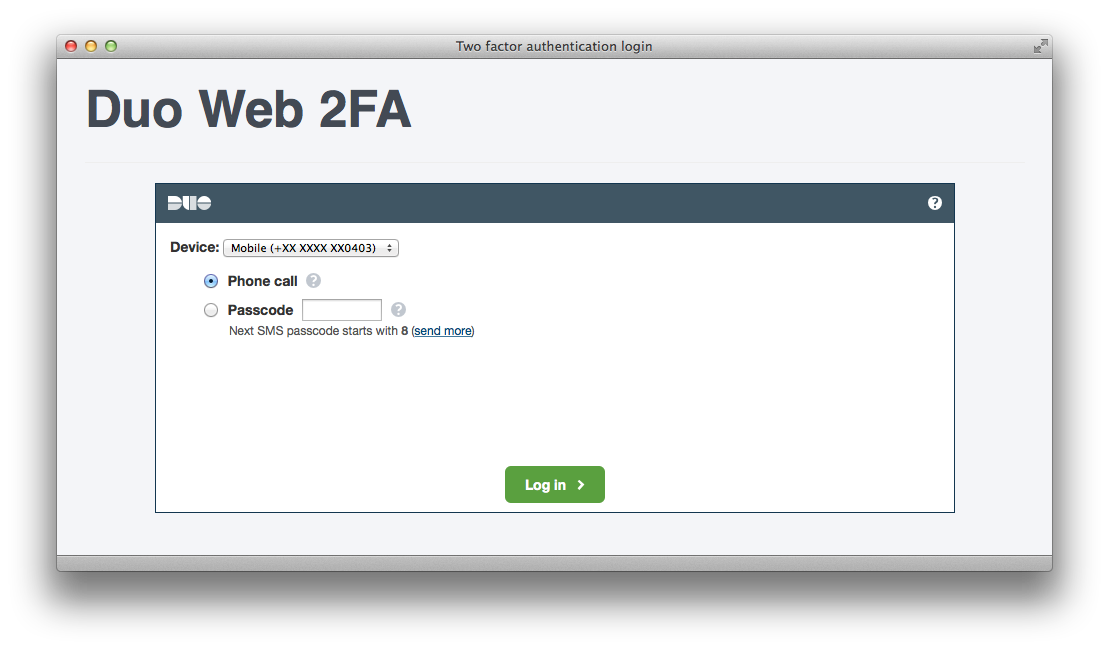

Двухфакторная аутентификация по телефону

Пользователи получают проверочный код по звонку после того, как они правильно ввели пароль и имя пользователя.

Преимущества:

- Так как это звонок, каждый может воспользоваться этой опцией — вне зависимости от наличия интернета.

Недостатки:

- Сигнал сети — главный фактор, чтобы вам дозвонились.

- Если вы в роуминге, это будет дорого стоить.

- Если вы потеряли SIM-карту или телефон, вы не сможете пройти аутентификацию.

Двухфакторная аутентификация по почте

Пользователи получают проверочный код или уникальную ссылку на почту после того, как они правильно ввели пароль и имя пользователя.

Преимущества:

- Доступно на компьютерах и телефонах.

Недостатки:

- В отличие от SMS или звонка, для получения кода нужен интернет.

- Письмо может попасть в спам или не дойти из-за проблемы с сервером.

- Если хакеры взломали ваши почтовые учетные записи, они также могут получить доступ к коду.

Двухфакторная аутентификация через ПО

Это более продвинутый метод, который набирает популярность.

Пользователям нужно установить приложение на компьютер или смартфон, чтобы получить код. ПО динамически генерирует коды для пользователя на короткий период времени. После успешного входа в учетную запись пользователю нужно открыть приложение и ввести код, который сгенерировало приложение.

Примеры ПО для двухфакторной аутентификации — Google Authenticator, Authy, Microsoft Authenticator.

Преимущества:

- Легко использовать.

- Код автоматически генерируется в приложении аутентификации.

- Кроссплатформенная поддержка — программа работает и на компьютере, и на смартфоне. Даже если вы потеряли смартфон, вы все равно сможете сгенерировать код на компьютере.

Недостатки:

- Любой с доступом к вашему телефону или компьютеру может взломать вашу учетку.

Двухфакторная аутентификация через аппаратное обеспечение

Этот метод используется в основном в корпорациях, но его также можно использовать на персональных компьютерах. В этом случае код аутентификации генерируется с помощью оборудования — брелока или электронного ключа. На оборудовании есть экран, где каждые 30-60 секунд динамически генерируется код.

Преимущества:

- Легко использовать.

- Не нужно интернет-соединение.

- Очень безопасный метод, потому что код генерируется с помощью стороннего оборудования.

Недостатки:

- Дорого в установке и поддержке.

- Устройство можно потерять.

Двухфакторная аутентификация по биометрическим данным

При биометрической проверке пользователь сам становится кодом. Ваши отпечатки, сетчатка, распознавание вашего голоса или лица может быть проверочным ключом при аутентификации.

Преимущества:

- Безопасный метод, потому что никто не сможет скопировать ваши отпечатки, голос или лицо.

- Легко использовать.

- Не нужно интернет-соединение.

Недостатки:

- В то же время хранить биометрические данные на сторонних серверах может быть небезопасным.

- Нужны специальные устройства типа сканеров или камер.

Вам решать, какой метод аутентификации использовать. Но советуем не избегать аутентификации совсем и использовать хотя бы самую простую ее вариацию — по почте или телефону.

Источник: статья в издании TechLog360

Двухфактроная аутентификация

Двухфакторная аутентификация

При всей легкости эксплуатации технологии парольной аутентификации обладают существенными недостатками.

- Сложность компрометации устройства и сертификата

- Факт компрометации (например, через утерю устройства) может быть сразу выявлен, после чего администратор ИБ может принять меры для блокировки скомпрометированного устройства

- PIN-код от устройства зачастую достаточно просто запомнить, при этом он сам по себе бесполезен без наличия физического доступа к устройству

- Легкость смены PIN-кода и отсутствие необходимости создания нескольких PIN-кодов, т.к. все сертификаты и аутентификационная информация от всех корпоративных сервисов хранятся на одном устройстве

- Привязка аутентификации к аппаратному устройству, которое даже в случае компрометации не так просто применить с рабочего места, явно не настроенного для получения доступа к корпоративным ресурсам (исключая публичные веб-ресурсы)

Совместное применение платформ Indeed Access Manager и Indeed Certificate Manager позволяет реализовать в корпоративной ИТ-инфраструктуре специальное аппаратное средство двухфакторной аутентификации в целевых сервисах.

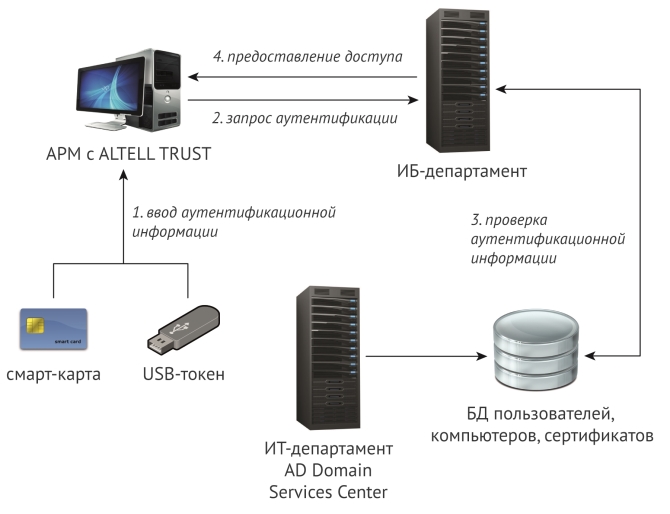

Аутентификация в ОС Windows по сертификатам

Платформа Indeed Certificate Manager поддерживает интеграцию с внутренними удостоверяющими центрами, реализованными на базе Microsoft CA. При этом в доменной инфраструктуре Active Directory “из коробки” поддерживается аутентификация по выпущенным Windows CA сертификатам.

Indeed Certificate Manager позволяет централизованно управлять выпуском и обращением цифровых сертификатов, выпущенных Microsoft CA. Данные сертификаты могут храниться на защищенном устройстве пользователя, где содержатся и иные сертификаты.

Таким образом, защищенное устройство также можно использовать для аутентификации в ОС Windows.

Аутентификация в приложениях по смарт-картам и сертификатам

До сих пор многие информационные системы и сервисы по умолчанию используют парольную аутентификацию. При этом они могут не поддерживать иные сценарии аутентификации или иные протоколы (RADIUS, SAML, ADFS, Active Directory, X.509 и т.п.).

При этом они могут не поддерживать иные сценарии аутентификации или иные протоколы (RADIUS, SAML, ADFS, Active Directory, X.509 и т.п.).

В то же время приложения и веб-приложения поддерживающие аутентификацию по цифровым сертификатам могут требовать предъявления сертификатов, выпущенных сторонним удостоверяющим центром. Это вполне типичная ситуация, например, в случае организации государственного межведомственного документооборота или участия в государственных закупках.

Используя Indeed Certificate Manager возможно поставить под контроль и отслеживать все цифровые сертификаты, в т.ч. выданные сторонними удостоверяющими центрами (включая аккредитованные ).

Платформа Indeed Access Manager позволяет использовать аппаратные устройства с защищенным хранилищем для сквозной аутентификации в любом приложении или веб-приложении с парольной защитой. Это может быть реализовано:

- через поддержку протоколов аутентификации (RADIUS, ADFS, SAML и т.п.)

- через модуль Enterprise Single Sign On (ESSO)

ESSO перехватывает графические формы ввода пароля и подставляет в них учетные данные. Далее данный модуль поддерживает защищенное хранение упомянутых учетных данных и отвечает за их обновление (ввод в приложение нового пароля осуществляется также через перехват графических форм ввода пароля).

Таким образом, единое устройство может использоваться для аутентификации во всех корпоративных приложениях и веб-приложениях.

Единый носитель идентификационной и аутентификационной информации

Платформа Indeed Access Manager позволяет реализовать сценарии аутентификации с использованием аппаратного защищенного носителя в любых целевых ресурсах (с помощью соответствующих модулей интеграции). Возможна интеграция со СКУД, тогда используемые пользователями для аутентификации аппаратные носители также можно использовать и для прохода в помещения, защищенные СКУД.

Используя оба продукта, можно реализовать сценарий, когда один ключевой носитель используется для хранения всех цифровых сертификатов, доступных пользователю, более того, этот же ключевой носитель используется в качестве аутентификатора для рабочих мест на базе ОС Windows и для всех целевых приложений и веб-приложений.

Единое устройство для идентификации и аутентификации позволяет, с одной стороны, существенно повысить эффективность авторизации во всех корпоративных ресурсах, повышает степень лояльности рядовых пользователей, не говоря уже о том, что использование такого устройства повышает общий уровень ИБ организации. В т.ч. за счет мониторинга всех событий аутентификации.

Шифрование и электронная подпись

Платформа Indeed Certificate Manager реализует не только задачи управления внутренними цифровыми сертификатами , но позволяет ставить под контроль сертификаты, выпущенные сторонним удостоверяющим центром, в т.ч. аккредитованным.

Соответственно, хранимые на едином носители цифровые сертификаты могут использоваться не только для аутентификации в целевых системах, но и для иных задач:

- шифрование и подпись сообщений электронной почты

- шифрование и подпись электронных документов

- подпись бизнес-транзакций (например, переводы финансовых средств на счет)

- шифрование файлов и дисков

- организация VPN-соединения

Применение квалифицированных цифровых сертификатов позволяет получить юридическую значимость формируемой электронной подписи, что может быть использовано для организации юридически значимого электронного документооборота, для участия в государственных закупках и для получения иных государственных электронных услуг.

Корпоративное удостоверение сотрудника

Совместное использование продуктов Indeed Access Manager и Indeed Certificate Manager позволяет реализовать единый защищенный носитель для идентификации, аутентификации и для иных бизнес-задач:

- аутентификации на рабочих местах с ОС Windows

- аутентификация в корпоративных приложениях и веб-приложениях

- аутентификация в публичных веб-сервисах

- электронная подпись документов и сообщений почты

- шифрование сообщений, файлов и дисков

- организация VPN-соединения

- идентификация в СКУД

- корпоративная дебетовая карта, привязанная к счету в банке

Безусловно, конечный перечень возможностей, реализуемых единым устройством, зависит от технических особенностей самого устройства (наличие RFID чипа, наличие защищенного хранилища сертификатов, наличие магнитной полосы или микросхемы для привязки к счету, форм-фактор), получившееся устройство может служить корпоративным удостоверением (или карточкой) сотрудника. Данное удостоверение позволяет сотрудникам получать все “услуги” своей компании, а также доступ ко всем корпоративным сервисам.

Данное удостоверение позволяет сотрудникам получать все “услуги” своей компании, а также доступ ко всем корпоративным сервисам.

Нейтрализация угроз утери или поломки устройства

С одной стороны, наличие единого устройства для получения доступа ко всем корпоративным сервисам и для иных бизнес-задач позволяет получить следующие выгоды для пользователей и для компании:

- существенно повысить эффективность использования корпоративных ресурсов

- повысить производительность труда в части получения доступа к ресурсам

- повысить уровень информационной безопасности за счет использования защищенного носителя идентификационной и аутентификационной информации

С другой стороны, существование подобного устройства может быть критично с точки зрения информационной безопасности в случае его утери или целенаправленного кражи. Ситуация может обостриться, если устройство позволяет получать доступ к корпоративным ресурсам удаленно и злоумышленник прибегает к откровенному грабежу для изъятия его у сотрудника.

Продукты компании Индид реализуют инструментарий централизованного мониторинга использования подобных устройств. Более того, в случае выявления факта компрометации устройство может быть оперативно заблокировано, а сертификаты — отозваны, все это — используя инструментарий Indeed Access Manager и Indeed Certificate Manager. Поддержка интеграции с SIEM позволяет оперативно выявлять инциденты и факты компрометации без обращения сотрудника.

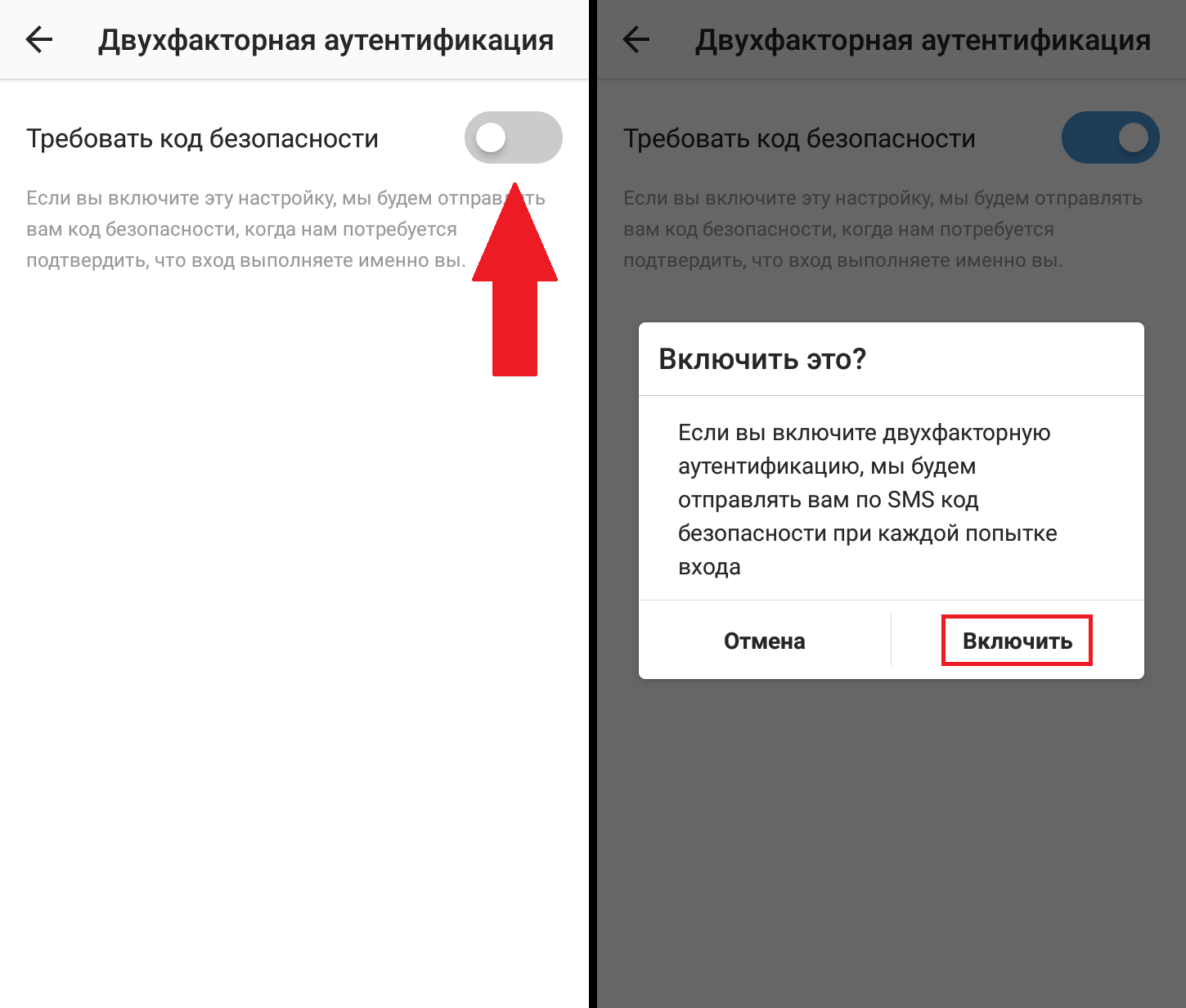

Двухфакторная аутентификация | Pinterest help

Настроить двухфакторную аутентификацию можно только на компьютере.

Если вы включите двухфакторную аутентификацию, при каждом входе в Pinterest вам нужно будет ввести пароль и проверочный код. После настройки вы получите электронное письмо, подтверждающее включение двухфакторной аутентификации в аккаунте Pinterest.

Номер телефона можно привязать только к одному аккаунту. Чтобы включить двухфакторную аутентификацию в нескольких аккаунтах, вам потребуется несколько номеров телефона, на которые могут приходить SMS-сообщения.

Чтобы включить двухфакторную аутентификацию в нескольких аккаунтах, вам потребуется несколько номеров телефона, на которые могут приходить SMS-сообщения.

Включение двухфакторной аутентификации

- Войдите в Pinterest в браузере компьютера.

- Нажмите значок стрелки в правом верхнем углу, затем выберите пункт Настройки.

- Нажмите Безопасность в левой части экрана.

- Установите флажок рядом с пунктом Запрашивать код при входе.

- Подтвердите пароль и нажмите Далее.

- Введите номер телефона и нажмите Далее.

- Проверьте SMS. Вам должен прийти код.

- Введите Код подтверждения и нажмите Подтвердить.

Примечание. Обязательно запишите резервный код и храните его в надежном месте. Если вы включите двухфакторную аутентификацию, войти в Pinterest без телефона можно будет только с помощью резервного кода.

Отключение двухфакторной аутентификации

Войдите в Pinterest в браузере компьютера.

- Нажмите значок стрелки в правом верхнем углу, затем выберите пункт Настройки.

- Нажмите Безопасность в левой части экрана.

- Снимите флажок рядом с пунктом Запрашивать код при входе.

- Подтвердите пароль и нажмите Отключить.

Изменение номера телефона

Если у вас больше нет доступа к номеру телефона, использованному для включения двухфакторной аутентификации, вам нужно будет добавить в аккаунт Pinterest новый номер телефона с помощью Authy.

Help:Двухфакторная аутентификация — Meta

На этой странице описывается двухфакторная аутентификация в проектах фонда Викимедиа. Для документации по расширению, добавляющее эту функцию, см. mw:Extension:OATHAuth. mw:Extension:OATHAuth. |

Внедрение в Викимедиа двухфакторной аутентификации (2FA) — это способ повысить безопасность вашей учетной записи. Если вы включите двухфакторную аутентификацию, каждый раз при входе в учетную запись у вас будет запрошен одноразовый шестизначный код аутентификации. Этот код предоставляется приложением на вашем смартфоне или другом устройстве аутентификации. Чтобы войти в учетную запись, вы должны знать свой пароль и иметь устройство аутентификации для генерации кода.

Учётные записи, затронутые этим механизмом

Возможность доступна также для учётных записей Wikitech, подключаемых по LDAP.

Обязательное использование для следующих групп

Включение двухфакторной аутентификации

- У вас должны быть права

(oathauth-enable) - У вас должен быть установлен клиент одноразового алгоритма паролей (Time-based One-time Password Algorithm, TOTP). Для большинства пользователей это будет приложение для телефона или планшета. Обыкновенно рекомендуемые приложения включают:

- см. в английской Википедии сравнение других клиентов

- Вы также можете использовать настольный клиент, такой как OATH Toolkit (Linux, macOS с помощью Homebrew), или WinAuth (Windows). Имейте в виду, что если вы входите в систему с компьютера, на котором генерируются коды TOTP, этот подход не защищает вашу учетную запись, если злоумышленник получает доступ к вашему компьютеру.

- Менеджеры паролей, такие как 1Password, LastPass и KeePass, также имеют тенденцию поддерживать или иметь плагины для поддержки TOTP. Этот способ имеет те же ограничения, что и у способов выше, но, возможно, стоит его попробовать, если вы уже используете менеджер паролей для других вещей.

- Перейдите на страницу Special:OATH в том проекте, где у вас есть соответствующие права доступа (см.

выше) (эта ссылка доступна из ваших персональных настроек). (Для большинства участников это будет не здесь, не в Мета-вики.)

выше) (эта ссылка доступна из ваших персональных настроек). (Для большинства участников это будет не здесь, не в Мета-вики.)

- Special:OATH представит вам QR-код, содержащий «Двухфакторное имя учетной записи» и «Двухфакторный секретный ключ». Это необходимо для соединения вашего клиента с сервером.

- Отсканируйте QR-код, или введите в свой клиент TOTP двухфакторное имя учётной записи и ключ.

- Чтобы завершить регистрацию, введите в окне OATH код аутентификации из своего клиента TOTP.

| ВНИМАНИЕ: Вам также будет предоставлена серия из 10-и одноразовых скретч-кодов. Вы должны хранить копию этих кодов в тайне. Если вы утратите свой клиент TOTP или с ним возникнут проблемы, ваша учётная запись будет заблокирована, если у вас не будет доступа к этим кодам. |

Вход

- Укажите имя своей учётной записи и пароль, затем нажмите кнопку входа.

- Введите одноразовый шестизначный код аутентификации, предоставленный вашим клиентом TOTP. Примечание: Этот код меняется примерно каждые 30 секунд.

Оставаться в системе

Если вы выберете при входе на сайт эту опцию, вам в дальнейшем не нужно будет вводить код аутентификации при использовании того же браузера. Такие действия, как выход из учётной записи или очистка кеша браузера, потребуют кода при следующем входе в систему.

Некоторые действия, связанные с безопасностью, такие как изменение адреса электронной почты или пароля, могут потребовать повторной аутентификации с кодом, даже если вы выбрали опцию «Оставаться в системе».

Доступ к API

Двухфакторная аутентификация не используется при использовании OAuth или для паролей ботов для входа с помощью API.

Вы можете использовать OAuth или пароли ботов, чтобы ограничить сеансы API конкретными действиями, в то же время используя двухфакторную аутентификацию для защиты своего полного доступа. Обратите внимание: OAuth и пароли ботов нельзя использовать для интерактивного входа в веб-сайт, только через API.

Обратите внимание: OAuth и пароли ботов нельзя использовать для интерактивного входа в веб-сайт, только через API.

Для примера, такие инструменты, как AutoWikiBrowser (AWB), пока не поддерживает двухфакторную аутентификацию, но может использовать пароли ботов.

Отключение двухфакторной аутентификации

Запрос на отключение| {{{1}}} |

- Перейдите на Special:OATH или к своим персональным настройкам. Если вы больше не состоите в группах, которые имеют доступ к двухфакторной аутентификации, вы всё равно можете отключить её на Special:OATH.

- На странице отключения двухфакторной аутентификации для завершения процесса используйте устройство аутентификации для генерации кода.

Скрэтч-коды

Пример скрэтч кодовПри активации двухфакторной аутентификации вам будет предоставлен список из десяти одноразовых скрэтч-кодов. Пожалуйста, распечатайте эти коды и храните их в надежном месте, так как вам, возможно, понадобится их использовать, если вы потеряете доступ к вашему устройству двухфакторной аутентификации. Важно отметить, что каждый из этих кодов является одноразовым; он может использоваться только один раз. После использования одного из них, вы можете пометить его как использованный. Чтобы создать новый набор кодов, вам необходимо отключить и повторно активировать двухфакторную аутентификацию.

Отключение двухфакторной аутентификации без устройства аутентификации

Для этого потребуется два скрэтч-кода: один для входа в учётную запись, а другой — для отключения. Если вам когда-либо понадобится использовать любой из ваших скрэтч-кодов, рекомендуется как можно скорее отключить и снова включить двухфакторную аутентификацию для создания нового набора кодов.

Восстановление с утраченного или сломанного устройства аутентификации

Если у вас есть устройство двухфакторной аутентификации, которое просто перестало генерировать правильные коды, убедитесь, что его часы достаточно точны. Известно, что основанный на времени OTP в наших вики не работает с разницей 2 минуты.

Известно, что основанный на времени OTP в наших вики не работает с разницей 2 минуты.

Вам потребуется доступ к скрэтч-кодам, которые вам предоставили при активации двухфакторной аутентификации, чтобы отключить двухфакторную аутентификацию. Для этого вам потребуется использовать до двух скрэтч-кодов:

- Вы должны быть авторизованны. Если вы ещё не вошли в систему, для этого потребуется использовать скрэтч код.

- Посетите Special:OATH и используйте любой скрэтч код для отключения двухфакторной аутентификации.

If you don’t have enough scratch codes, you may contact Trust and Safety at cawikimedia.org to request removal of 2FA from your account (please send an email using your registered email address of your wiki account). You should also create a task on Phabricator if you still have access to it. Please note, 2FA removal by staff is not always granted.

See wikitech:Password and 2FA reset#For users for instructions on requesting 2FA removal for your Developer account.

Web Authentication Method

Please note, most of the directions on this page are specific to the TOTP method. The WebAuthn method is more experimental and currently has no recovery options (c.f. phab:T244348).

См. также

Двухфакторная аутентификация — YubiKey

Двухфакторная аутентификация

В современном мире компьютерных технологий, когда дело касается защиты информации и личных данных, уже давно не приходится полагаться на одни лишь пароли. Не секрет, что даже сложные комбинации слов, цифр и символов, используемых пользователями в качестве паролей, подвержены взлому, или могут быть украдены посредством хакерских атак, фишинга и методов социальной инженерии. Стремительное развитие Интернета и составляющих его сайтов, социальных сетей и онлайн сервисов, сопровождается также и развитием преступных способов хищения информации и дальнейшего ее использования для получения выгоды, или нанесения вреда ее владельцам. Это требует нахождения ответных методов защиты и новых средств обеспечения безопасности пользователей и их персональных данных. Одним из таких методов, и самым эффективным на сегодняшний день, является двухфакторная аутентификация. Итак, что такое двухфакторная аутентификация, какие бывают разновидности 2ФА и какие решения являются самыми оптимальными для частных лиц и бизнес сектора?

Это требует нахождения ответных методов защиты и новых средств обеспечения безопасности пользователей и их персональных данных. Одним из таких методов, и самым эффективным на сегодняшний день, является двухфакторная аутентификация. Итак, что такое двухфакторная аутентификация, какие бывают разновидности 2ФА и какие решения являются самыми оптимальными для частных лиц и бизнес сектора?

Что собой представляет 2ФА?

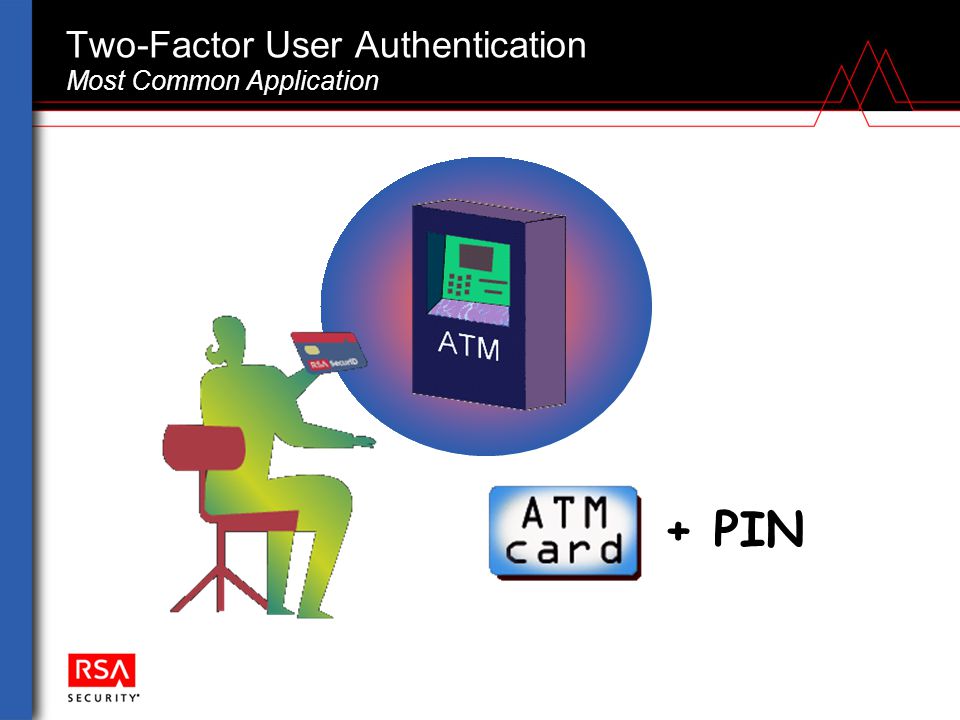

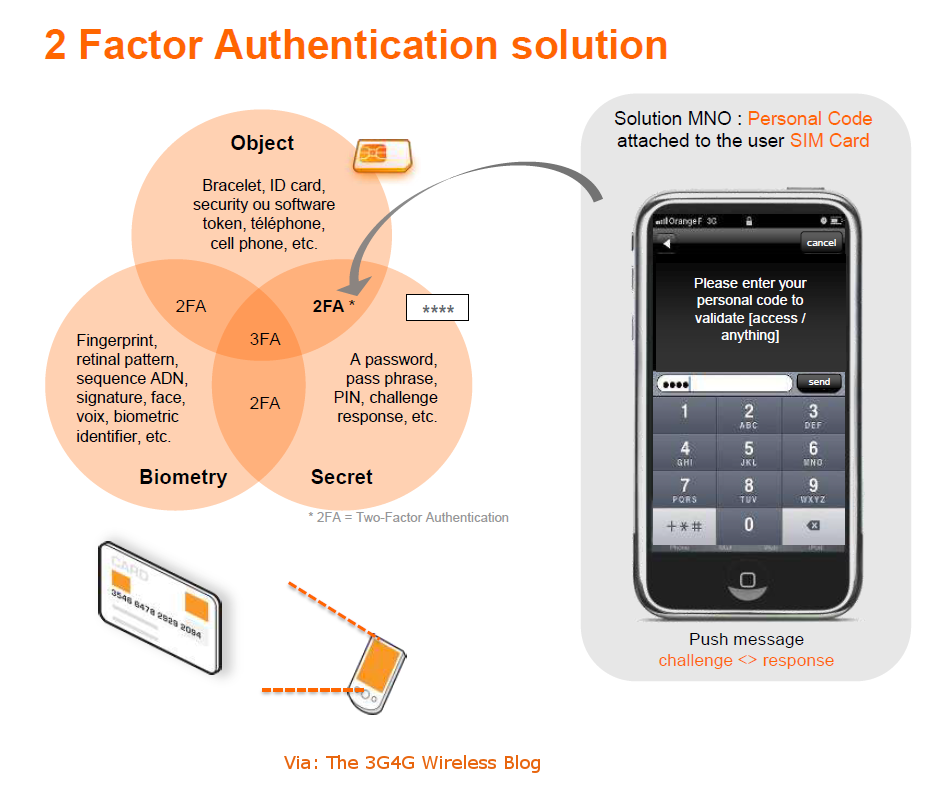

Двухфакторная аутентификация, или сокращенно 2ФА — это разновидность многофакторной аутентификации, которая основывается на подтверждении личности пользователя с помощью двух, независимых друг от друга, факторов. Первым фактором обычно является пароль или PIN-код. Он может иметь различную сложность, а использующий его должен либо запомнить, либо сохранить в любом доступном виде. Как правило, сложные пароли являются трудными для запоминания, и чаще всего, люди пользуются простыми комбинациями слов и чисел, которые крайне уязвимы перед взломами типа “полный перебор”. А хранение паролей, пусть даже и самых сложных, в виде текстового документа или изображения имеет свои недостатки, связанные с возможностью быть полученными сторонними лицами, посредством физического доступа к вашим устройствам, или при помощи фишинга и вирусов-шпионов. На выручку приходит второй фактор, который для подтверждения личности требует предъявить какую-либо из его разновидностей.

Виды факторов аутентификации

- Фактор знания. Что-то известное пользователю: пароль, PIN-код, графический ключ.

- Физический фактор. Что-то принадлежащее пользователю: смартфон, токен, аппаратный ключ безопасности.

- Биометрический фактор. Биологические свойства, которыми обладает пользователь: отпечаток пальца, рисунок сетчатки глаза, голос.

Это, конечно же, не полный список составляющих относящихся к факторам аутентификации. Давайте рассмотрим подробней применяемые в 2ФА методы и устройства.

Фактор знания

К фактору знания относятся пароли, PIN-коды и графические ключи, но в качестве фактора 2-го уровня обычно используется секретный вопрос, ответ на который должен быть известен только вам. Данный метод не является безопасным, поскольку ответ на секретный вопрос может быть известен злоумышленникам.

Преимущества: относительная простота, не требуется дополнительных устройств.

Недостатки: низкая надежность, уязвимость перед взломом и методами социальной инженерии.

Физический фактор

Далее по списку идет физический фактор, или также известный как «фактор владения». Условием работы данного фактора является физическое обладание определенным устройством. С развитием мобильных технологий, наибольшее распространение получил метод двухфакторной аутентификации через одноразовый пароль, получаемый в СМС или приложении на смартфоне владельца. Несмотря на то, что данный способ повышает защиту от несанкционированного доступа к учетным записям, на данный момент, из-за участившихся случаев клонирования SIM-карт, он перестал быть надежным и не рекомендуется к использованию в решениях требующих высокого уровня безопасности.

Следующим физическим фактором являются аппаратные ключи безопасности. Выполненные в виде компактного брелка или миниатюрного модуля, подключаемого по USB или NFC, эти ключи имеют в своей основе защищенные электронные устройства, выполняющие функции шифрования. Современные ключи аутентификации поддерживаются большинством популярных приложений и онлайн сервисов, а за счет усовершенствованных технологий, на сегодняшний день являются крайне надежными, простыми в настройке и дальнейшем использовании.

Преимущества: высокая надежность, простота использования и доступность готовых решений.

Недостатки: нужно иметь при себе устройство аутентификатор, риск утери ключей.

Биометрический фактор

Биометрический фактор опирается на биологические свойства человека. Чаще всего под данными свойствами подразумевается отпечаток пальца, но также это могут быть: сканирование отпечатка ладони, сетчатки глаза, анализ голоса или портрета пользователя. Устройства для биометрии являются довольно дорогостоящими решениями, а многие методы еще находятся в стадии разработки и пока не нашли широкого применения в повседневной жизни.

Чаще всего под данными свойствами подразумевается отпечаток пальца, но также это могут быть: сканирование отпечатка ладони, сетчатки глаза, анализ голоса или портрета пользователя. Устройства для биометрии являются довольно дорогостоящими решениями, а многие методы еще находятся в стадии разработки и пока не нашли широкого применения в повседневной жизни.

Преимущества: высокая надежность, не требует иметь при себе дополнительных устройств.

Недостатки: высокая стоимость оборудования для сбора биометрических данных.

Доступные решения двухфакторной аутентификации

На данный момент, самыми распространенными решениями в области обеспечения безопасности учетных записей являются аппаратные ключи безопасности. За счет своей невысокой стоимости, надежности и простоты практического применения, эти компактные устройства приобретают популярность не только в сфере бизнеса, но и среди обычных пользователей. Многие ведущие IT-корпорации, в целях повышения внутренней безопасности, уже давно сделали обязательным наличие аппаратных ключей у своих сотрудников. Такие гиганты IT-индустрии как Microsoft, Apple, Google настоятельно рекомендуют своим пользователям отказываться от однофакторной аутентификации с использованием только лишь паролей. Вслед за ними, компании и индивидуальные разработчики внедряют в свои продукты возможность использования 2ФА при помощи аппаратных ключей. Поддержка этих устройств имеется в подавляющем большинстве популярных приложений и онлайн сервисов, что делает возможным использование одного ключа со многими программами, социальными сетями, вебсайтами и ОС.

Типы аппаратных ключей безопасности

Типом аппаратного ключа, который можно встретить чаще всего, является небольшое USB устройство, напоминающее по форме привычные всем нам флешки. Для полупостоянного подключения или установки внутри корпусов серверов обычно используется миниатюрный форм-фактор. Внутри подобных устройств находится защищенный чип, выполняющий криптографические операции отдельно от компьютера, на котором производится вход в учетную запись. Благодаря такому подходу исключается возможность передачи секретного ключа шифрования между сторонами соединения, таким образом обеспечивая безопасность учетных данных. USB Ключи бывают с поддержкой одного или более криптографических алгоритмов. Специфические аппаратные решения с поддержкой одного алгоритма обычно применяются для узкого круга программных продуктов и устройств, и не пригодны для использования в других условиях. В то время как мультипротокольные ключи безопасности поддерживают большинство стандартов аутентификации, за счет чего имеют широкое назначение и поддержку большого количества приложений и онлайн сервисов.

Благодаря такому подходу исключается возможность передачи секретного ключа шифрования между сторонами соединения, таким образом обеспечивая безопасность учетных данных. USB Ключи бывают с поддержкой одного или более криптографических алгоритмов. Специфические аппаратные решения с поддержкой одного алгоритма обычно применяются для узкого круга программных продуктов и устройств, и не пригодны для использования в других условиях. В то время как мультипротокольные ключи безопасности поддерживают большинство стандартов аутентификации, за счет чего имеют широкое назначение и поддержку большого количества приложений и онлайн сервисов.

Какой ключ безопасности выбрать?

Производители аппаратных ключей, среди предлагаемых ими продуктов обычно имеют несколько серий, направленных на определенные цели и задачи потребителей. Для частных лиц, использующих ключи безопасности в личных целях, имеет смысл обратить внимание на продукты с поддержкой наибольшего количества протоколов шифрования, поскольку такие ключи обеспечивают наилучшую совместимость с различным ПО и онлайн сервисами.

- Для желающих защитить учетные записи популярных онлайн сервисов, таких как Google, Twitter, Facebook, GitHub, Dropbox есть ключи безопасности U2F, которые работают с сотнями продуктов поддерживающих открытый стандарт FIDO U2F. Данные решения обычно имеют невысокую стоимость, просты в настройке и дальнейшем применении.

- Если же стоит вопрос о подключении аппаратных ключей к ПК и мобильным устройствам через USB-A, USB-C или NFC, или о полупостоянном подключении ключей к ПК, тогда верным ответом будет 5-е поколение ключей YubiKey. Эта серия доступна в четырех различных форм-факторах и включает модель с поддержкой NFC, для разных целей и типов подключения.

- Для государственных учреждений с высокими требованиями к криптографическим стандартам существует серия FIPS 140-2 сертифицированных ключей. Производители данной линейки аппаратных ключей безопасности позаботились о соответствии своих продуктов всем корпоративным стандартам шифрования.

Сравнить Ключи Безопасности

Следует помнить, что информационная безопасность, в первую очередь, находится в руках пользователя. Однако, следуя определенным правилам и используя доступные решения для защиты учетных данных, можно самостоятельно обеспечить высокий уровень безопасности. Важным фактором обеспечения защищенности информации, является своевременное задействование новейших инструментов и средств. Не стоит откладывать на будущее организацию безопасности — внедрение дополнительного фактора защиты может предотвратить негативные последствия и поможет избежать связанных с ними убытков.

Берегите себя и свои данные!

Двухэтапная аутентификация — Справка

Ваш сайт WordPress.com — это ваш дом в Интернете, поэтому следует внимательно отнестись к его безопасности. Вы наверняка уже установили для вашей учетной записи уникальный и сложный пароль. Для дополнительной безопасности включите двухэтапную аутентификацию.

Содержание

Что такое двухэтапная аутентификация?

Двухэтапная аутентификация — это метод защиты учетной записи, основанный на применении следующих двух факторов: известная только вам информация (пароль) для входа в систему и ваше физическое устройство (мобильное устройство или ключ). Преимущество этого метода обеспечения безопасности заключается в том, что даже если кто-то сможет подобрать ваш пароль, то для доступа в вашу учетную запись ему понадобится доступ к вашему устройству.

На платформе WordPress.com используется двухэтапная аутентификация с помощью мобильного устройства и физического ключа безопасности. Сначала необходимо подтвердить ваше мобильное устройство, отправив на него код одним из возможных способов. После проверки мобильного устройства можно также добавить аутентификацию с использованием физического ключа.

После настройки двухэтапной аутентификации каждый раз при входе с паролем система будет отправлять на ваше устройство новый код, который вам необходимо будет ввести, либо вы можете подключить физический ключ к устройству перед входом в систему. Это небольшой дополнительный шаг при входе в систему, который позволяет существенно повысить безопасность вашей учетной записи.

Это небольшой дополнительный шаг при входе в систему, который позволяет существенно повысить безопасность вашей учетной записи.

Настройка с использованием приложения аутентификации

Чтобы настроить двухэтапную аутентификацию с использованием приложения для аутентификации, такого как Google Authenticator, Authy или Duo на вашем устройстве, для начала откройте браузер на настольном компьютере.

Откройте страницу настроек двухэтапной аутентификации на WordPress.com.

Вы также можете перейти к настройкам, нажав изображение вашего профиля на домашней странице WordPress.com.

Затем нажмите ссылку «Безопасность» в навигационной панели в левой части экрана.

После щелкните Двухэтапная аутентификация, а затем — Начать.

На этом этапе вам будет предложено выбрать страну местонахождения и указать номер вашего мобильного телефона (без кода страны, пробелов и тире). После этого щелкните Проверка с помощью приложения.

Теперь отсканируйте QR-код из приложения аутентификации. В приложении аутентификации будет показано 6-значное число. Введите его в соответствующее поле и нажмите Включить.

Наконец, вам будет предложено распечатать резервные коды. Не пропускайте этот шаг, поскольку это ваш единственный способ входа в учетную запись без помощи наших сотрудников в случае потери вашего устройства.

Обратите внимание. Если в вашем веб-браузере настроена блокировка всплывающих окон, может потребоваться временное отключение этой функции, так как она препятствует открытию окна с резервными кодами.

Нажмите Готово.

Теперь у вас на веб-сайте используется двухэтапная аутентификация. В следующем шаге необходимо проверить резервные коды, указав один из напечатанных кодов.

Настройка с использованием SMS-кодов

При невозможности использования двухэтапной аутентификации с помощью приложения аутентификации ее также можно настроить с помощью SMS-сообщений. Для этого укажите номер телефона, как указано выше, а затем нажмите Подтверждение по SMS.

Для этого укажите номер телефона, как указано выше, а затем нажмите Подтверждение по SMS.

Через несколько секунд вы получите текстовое сообщение с 7-значным кодом. Введите его в пустое поле и нажмите Включить.

Сейчас вы можете распечатать и проверить резервные коды, как описано выше. Ваша учетная запись теперь защищена с помощью двухэтапной аутентификации.

Приложения для смартфонов, блокирующие автоматические вызовы, также могут блокировать сообщения с кодами.

Аутентификация с ключом безопасности

WordPress.com поддерживает проверку входа с помощью физического ключа безопасности по стандарту WebAuthn.

Вместо ввода кода из SMS-сообщения или приложения, такого как Google Authenticator, после ввода пароля необходимо подключить физический ключ. Затем следует нажать кнопку на этом ключе, чтобы завершить аутентификацию и войти в систему. Без физического ключа никто не сможет войти в вашу учетную запись даже при наличии пароля.

Требования

- Компьютер с USB-портом и последней версией совместимого браузера, например Chrome, Firefox, Opera или Edge.

(Примечание. В настоящее время эта функция наилучшим образом поддерживается в браузерах Chrome и Firefox, поэтому для наиболее согласованной работы рекомендуется использовать эти браузеры.) - Необходим ключ, подключаемый к USB-порту и работающий по стандарту FIDO2, например Yubico YubiKey или Google Titan Key (также могут использоваться устройства с более ранним стандартом FIDO U2F). Проверьте справочную документацию вашего ключа для получения дополнительной информации о типах устройств и браузерах, в которых поддерживается ваш ключ.

Добавление ключа

Примечание. Чтобы добавить ключ безопасности, необходимо сначала включить двухэтапную аутентификацию с помощью SMS или приложения аутентификации в соответствии с приведенными выше инструкциями.

После настройки двухэтапной аутентификации с помощью приложения или SMS отобразится параметр для добавления ключа безопасности. Нажмите Зарегистрировать ключ.

Можно зарегистрировать несколько ключей и дать название каждому из них, чтобы впоследствии отличать их друг от друга. Введите уникальное имя и щелкните Зарегистрировать ключ.

Теперь подключите ключ к USB-порту компьютера и, в зависимости от типа ключа, нажмите кнопку или золотой диск на ключе.

На экране должно появиться сообщение об успешной регистрации. Теперь ключ будет указан в разделе ключей безопасности.

После выполнения этой настройки вы сможете получить доступ к вашей учетной записи только при наличии физического ключа, поэтому отнеситесь к нему так же, как к ключам от вашего дома или автомобиля и храните его в безопасности.

Также рассмотрите возможность добавления второго ключа в качестве запасного варианта для входа, который необходимо хранить в доступном для вас месте на тот случай, если что-то случится с вашим первым ключом. Для добавления дополнительных ключей щелкните Зарегистрировать ключ повторно.

Удаление ключа

Чтобы удалить добавленный ранее ключ безопасности (например, если ключ потерян или перестал работать), его следует отключить от учетной записи.

Перейдите на страницу двухэтапной аутентификации в настройках профиля, нажмите на значок корзины рядом с ключом и выберите Удалить ключ в появившемся сообщении о подтверждении.

Вход в систему

Процесс входа с двухэтапной аутентификацией немного отличается от обычного входа. Независимо от применяемого метода (Google Authenticator или SMS-код) двухэтапной аутентификации, для входа в систему сначала всегда требуется ввести имя пользователя и пароль.

Войдите на WordPress.comДалее вам будет предложено ввести проверочный код, отправленный на ваше устройство.

Если настроена двухэтапная аутентификация с помощью приложения аутентификации, откройте приложение на своем устройстве и используйте для вашей учетной записи соответствующий 6-значный код. Если настроена двухэтапная аутентификация по SMS, посмотрите 6-значный код в отправленном на ваше устройство текстовом сообщении. Указав код, вы завершите вход в систему и будете готовы к работе.

Если у вас настроен ключ безопасности, появится всплывающее окно с запросом подтверждения с помощью ключа, приложения аутентификации или SMS. Чтобы войти с помощью ключа, нажмите Продолжить, используя ключ безопасности.

Далее появится всплывающее окно с запросом подключения ключа. Подключите ключ к USB-порту компьютера и, в зависимости от типа ключа, нажмите кнопку или коснитесь золотого диска на ключе, чтобы завершить вход в систему.

Примечание. Если с момента появления запроса на подтверждение до момента проверки пройдет некоторое время, запрос будет отменен и появится сообщение об ошибке. Просто нажмите Продолжить, используя ключ безопасности еще раз, чтобы возобновить проверку.

Резервные коды

Мы хотим, чтобы вы сохранили возможность входа в систему, даже если вы потеряли доступ к своей учетной записи WordPress.com (она была потеряна, украдена, заблокирована по какой-либо причине) или ваше устройство было сброшено (с удалением приложения Google Authenticator).

Чтобы всегда иметь возможность войти в учетную запись, можно создать набор из 10 одноразовых резервных кодов. Рекомендуется распечатать резервные коды и хранить их в надежном месте, например в кошельке или среди важных документов. (Не храните их на компьютере. Так они будут доступны любому пользователю вашего компьютера.)

Создание резервных кодов является обязательной процедурой. Чтобы использовать резервный код, просто начните вход в систему как обычно и в ответ на запрос кода для входа введите резервный код.

В конце процесса настройки двухэтапной аутентификации вам будет предложено создать резервные коды.

Распечатайте коды, а не просто сохраните их, и подтвердите, что вы это сделали. Затем нажмите Готово, чтобы закрыть экран настройки.

В случае потери или кражи списка резервных кодов можно создать новый. Для дополнительной безопасности после создания нового набора кодов все созданные ранее коды будут аннулированы.

Набор резервных кодов можно создать только в браузере на настольном компьютере. Например, в браузере Safari в системе iOS резервные коды отображаться не будут. Кроме того, если в веб-браузере настроена блокировка всплывающих окон, необходимо временно отключить эту функцию, так как она препятствует открытию окна с резервными кодами.

Пароли для приложений

Возможно, некоторые приложения, подключенные к вашей учетной записи WordPress.com, еще не полностью поддерживают двухэтапную аутентификацию. Наиболее распространенные среди них — это приложения Jabber, используемые для подписки на блоги WordPress.com. Для этих приложений можно создавать уникальные пароли (например, пароли на телефоне и планшете могут отличаться). Впоследствии можно отключить отдельные пароли и заблокировать приложения из своей учетной записи, чтобы другие пользователи не могли получить доступ к вашим сайтам.

Чтобы создать пароли для конкретного приложения, перейдите в меню двухэтапной аутентификации в раздел «Пароли для приложений».

Укажите название приложения (только вы будете видеть это имя, поэтому выберите название по своему усмотрению) и нажмите «Создать пароль». WordPress.com создаст уникальный 16-значный пароль, который необходимо скопировать и вставить при следующем входе в учетную запись на этом устройстве. Приложение автоматически запомнит этот пароль, поэтому вам не обязательно его где-то хранить.

На странице безопасности будет приведен список всех приложений, для которых были созданы пароли. Если какое-либо из ваших устройств потеряно, украдено или вы просто хотите закрыть доступ определенному приложению, в любой момент откройте страницу безопасности и нажмите значок «X», чтобы отключить пароль и запретить доступ приложения к вашей учетной записи.

Если какое-либо из ваших устройств потеряно, украдено или вы просто хотите закрыть доступ определенному приложению, в любой момент откройте страницу безопасности и нажмите значок «X», чтобы отключить пароль и запретить доступ приложения к вашей учетной записи.

Отключение двухэтапной аутентификации

Не рекомендуется отключать двухэтапную аутентификацию, поскольку она обеспечивает высокий уровень безопасности, даже несмотря на надежный пароль. Однако вы можете отключить эту функцию на странице двухэтапной аутентификации.

На странице будет показано, что функция включена, для ее отключения следует нажать кнопку Отключить двухэтапную аутентификацию. Появится окно с запросом ввода кода для подтверждения наличия у вас доступа к устройству, использованному при первоначальной настройке двухэтапной аутентификации. При использовании приложения аутентификации, откройте его и введите указанный в нем код. Если настроена отправка кода по SMS, вам будет отправлен соответствующий код. (Этот код отличается от кода, который вы использовали для входа в учетную запись. На этом этапе можно также использовать один из резервных кодов.)

Нажмите Отключить после ввода кода, и в вашей учетной записи больше не будет применяться защита с помощью двухэтапной аутентификации.

Примечание.Для отключения двухэтапной аутентификации нельзя использовать ключ безопасности, только код, полученный по SMS, в приложении аутентификации или резервный код.

Переход на новое устройство

Если вы планируете сменить устройство и в учетной записи включена двухэтапная аутентификация, необходимо выполнить следующие действия во избежание случайной блокировки учетной записи.

При использовании приложения аутентификации для создания проверочных кодов.

- Распечатайте набор резервных кодов для входа в учетную запись пользователя, выполнив указанные здесь действия.

НЕ ПРОПУСКАЙТЕ ЭТОТ ШАГ.

НЕ ПРОПУСКАЙТЕ ЭТОТ ШАГ. - На новом устройстве установите приложение аутентификации.

- Отключите привязку двухэтапной аутентификации к старому устройству, следуя этой инструкции.

- Настройте в учетной записи пользователя новое устройство в соответствии с этими инструкциями.

- Если вам будет предложено ввести код подтверждения, используйте код из списка резервных кодов. Каждый из резервных кодов можно использовать только один раз.

- Теперь можно удалить приложение аутентификации со старого устройства.

При использовании мобильного приложения WordPress.com для управления и публикаций на сайте.

- Создайте новый пароль для приложения следуя этим инструкциям.

- Введите созданный пароль при использовании приложения на новом устройстве.

Если у вас настроена аутентификация с помощью SMS-кода, при переходе на новое устройство настройки изменять нужно только в том случае, если вы также меняете и номер телефона. В этом случае следует установить новый номер для восстановления перед отключением старого номера для отправки SMS-кодов в соответствии с этими инструкциями.

Действия в случае потери устройства

Если устройство потеряно, удалено приложение аутентификации или вы просто не можете войти в учетную запись, резервный код — это единственная возможность восстановить доступ.

Чтобы использовать резервный код, введите данные для входа как обычно. При запросе кода для входа введите резервный код. Напоминание. Каждый резервный код можно использовать только один раз, поэтому будьте внимательны при их применении.

Двухфакторная авторизация не всегда является надежной

С тех пор как в нашу жизнь пришла двухфакторная авторизация (2FA), многие руководители ИБ в крупных компаниях смогли вздохнуть с облегчением: наконец-то, появилась мера безопасности, доступная каждому сотруднику в компании, который мог бы столкнуться с хакерами.

Впрочем, мы не должны рассматривать ее как «серебряную пулю»: наличие у сотрудников доступа к онлайн-сервисам не только по паролю, но также и с помощью сообщения или кода, полученного через SMS, — это огромный прорыв в сфере безопасности, но это никоим образом не должно означать, что работа сделана, и мы можем расслабиться.

Вот как можно обойти двухфакторную авторизацию

Плохая новость недавно поступила от Кевина Митника, главного «хакера» (CHO) в KnowBe4. Консультант по безопасности и бывший хакер обнаружил, что если злоумышленник хочет обойти средства информационной безопасности сотрудника, который не является экспертом в этих вопросах, то оказалось, что это сделать не так-то сложно. Немного социальной инженерии, чтобы показать сотрудникам поддельные регистрационные данные, оказалось достаточно, чтобы получить их данные.

Митник показал, что, используя ссылку на домен, который выглядит как реальный, но имеет незаметную опечатку (например, faceboook.com, Linkedln, где написана прописная «L» вместо заглавной «i», и т.д.), он смог показать поддельную страницу авторизации и украсть конфиденциальные данные соответствующего человека. С помощью этих данных обход двухфакторной авторизации представляется уже в виде детской игры.

Чтобы доказать это, Митник протестировал такой подход на писателе из TechCrunch, которому он отправил письмо, содержащее «фейковую» ссылку. С помощью этой ссылки он сумел заполучить данные писателя.

Это может показаться исключением, хотя это далеко не единичный случай. Такие инструменты как Evilginx намного облегчают данную задачу, что приводит нас к очевидному выводу: двухфакторная авторизация — это безусловный шаг в правильном направлении для корпоративной информационной безопасности, но он не всегда является надежным средством.

Как не допустить подобного в вашей компании

Если беспокоитесь о том, что часть персонала вашей компании может стать жертвой фишинговой аферы такого типа, существует несколько вещей, которые вам следует делать, а также несколько советов, которым должны следовать все ваши сотрудники.

1. Не полагайтесь на SMS

В большинстве случаев двухфакторная авторизация, как правило, зависит от отправки SMS пользователю, чтобы он мог авторизоваться в системе. Но в этом случае мошенники могут получить доступ к этому SMS. Для борьбы с этим вы можете выбрать другие методы двухфакторной авторизации: например, второе сообщение должно появиться на физическом устройстве пользователя или в его операционной системе. Пример такого подхода – это проверка через Google Authenticator.

Но в этом случае мошенники могут получить доступ к этому SMS. Для борьбы с этим вы можете выбрать другие методы двухфакторной авторизации: например, второе сообщение должно появиться на физическом устройстве пользователя или в его операционной системе. Пример такого подхода – это проверка через Google Authenticator.

2. Динамические или одноразовые пароли

Запоминание пароля может быть достаточно утомительным для ваших сотрудников, но в то же время, если не менять пароли, то это может стать реальной проблемой для информационной безопасности всей компании. В этих случаях мы можем вернуться к технологии с алгоритмом одноразовых паролей, в рамках которой предоставляется пароль, действительный всего лишь для одной попытки авторизации. Более того, это не статичный пароль, а динамический. Это означает, что одноразовое нарушение не гарантирует успешность следующей попытки авторизации.

3. Будьте подозрительными и задавайте вопросы

Этот совет может показаться очевидным, но он также важен для сотрудников вашей компании: им следует быть очень осторожными, когда они вводят свои регистрационные данные где-либо. Если у них есть хотя бы малейшие сомнения или подозрения, то им следует незамедлительно связаться с сотрудником компании, который отвечает за информационную безопасность. Лучше перестраховаться, чем недоглядеть.

4. Коммуникационный протокол

У писателя из TechCrunch была взломана его двухфакторная авторизация, потому что он получил письмо с сообщением об опечатке. Всегда сложно будет предвидеть угрозы такого типа, но некоторые протоколы могут помочь избежать их. Например, если ваша компания примет правило, по которому ни один человек из топ-руководителей не сможет запрашивать у сотрудника определенную конфиденциальную информацию через простое электронное письмо, то вы сможете избежать такого рода обмана как CEO-афера.

В редких случаях, когда этих мер недостаточно, чтобы остановить хакеров от нарушения системы двухфакторной авторизации, важно иметь такие решения с опцией расширенной безопасности, как Panda Adaptive Defense, которое предлагает непрерывное и оперативное реагирование на атаки кибер-преступников.

Двухфакторная аутентификация для Apple ID

Двухфакторная аутентификация — это дополнительный уровень безопасности для вашего Apple ID, который гарантирует, что вы единственный человек, который может получить доступ к вашей учетной записи, даже если кто-то знает ваш пароль.

Как это работает

При двухфакторной аутентификации только вы можете получить доступ к своей учетной записи на доверенном устройстве или в Интернете.Если вы хотите войти в систему на новом устройстве в первый раз, вам потребуется предоставить две части информации — ваш пароль и шестизначный проверочный код, который автоматически отображается на ваших доверенных устройствах или отправляется на ваш номер телефона. Вводя код, вы подтверждаете, что доверяете новому устройству. Например, если у вас есть iPhone, и вы впервые входите в свою учетную запись на недавно приобретенном Mac, вам будет предложено ввести пароль и проверочный код, который автоматически отображается на вашем iPhone.

Поскольку одного вашего пароля уже недостаточно для доступа к вашей учетной записи, двухфакторная аутентификация значительно повышает безопасность вашего Apple ID и всей личной информации, которую вы храните в Apple.

После входа в систему вам больше не потребуется вводить проверочный код на этом устройстве, если вы полностью не выйдете из системы, не сотрете данные с устройства или вам не потребуется изменить пароль в целях безопасности. Когда вы входите в систему в Интернете, вы можете доверять своему браузеру, чтобы вам не нужно было вводить код подтверждения при следующем входе в систему с этого компьютера.

Надежные устройства

Доверенное устройство — это iPhone, iPad или iPod touch с iOS 9 или более поздней версии или Mac с OS X El Capitan или более поздней версии, на котором вы уже вошли в систему с использованием двухфакторной аутентификации. Мы знаем, что это ваше устройство, которое можно использовать для подтверждения вашей личности, отображая проверочный код от Apple, когда вы входите в систему на другом устройстве или в другом браузере. Apple Watch с watchOS 6 или более поздней версии могут получать коды подтверждения при входе в систему со своим Apple ID, но не могут выступать в качестве доверенного устройства для сброса пароля.

Надежные номера телефонов

Доверенный номер телефона — это номер, который можно использовать для получения проверочных кодов с помощью текстового сообщения или автоматического телефонного звонка. Вы должны подтвердить хотя бы один доверенный номер телефона, чтобы зарегистрироваться в двухфакторной аутентификации.

Вам также следует подумать о подтверждении дополнительного номера телефона, к которому вы можете получить доступ, например домашнего телефона или номера, используемого членом семьи или близким другом.Вы можете использовать этот номер, если вы временно не можете получить доступ к своему основному номеру или собственным устройствам.

Настройте двухфакторную аутентификацию для своего Apple ID

Включите двухфакторную аутентификацию на вашем iPhone, iPad или iPod touch

- Откройте «Настройки»> [ваше имя]> «Пароль и безопасность».

- Нажмите «Включить двухфакторную аутентификацию».

- Нажмите «Продолжить».

- Введите номер телефона, на который вы хотите получать коды подтверждения при входе в систему. Вы можете выбрать получение кодов с помощью текстового сообщения или автоматического телефонного звонка.

- Нажмите Далее.

- Введите проверочный код, чтобы подтвердить свой номер телефона и включить двухфакторную аутентификацию.

Вас могут попросить ответить на контрольные вопросы вашего Apple ID.

Включите двухфакторную аутентификацию на вашем Mac

- Выберите меню «Apple» System> «Системные настройки», затем щелкните «Apple ID».

- Щелкните «Пароль и безопасность» под своим именем.

- Рядом с полем «Двухфакторная аутентификация» нажмите «Включить».

Если вы используете macOS Mojave или более раннюю версию:

- Выберите меню «Apple» System> «Системные настройки», затем щелкните iCloud и выберите «Сведения об учетной записи».

- Щелкните Безопасность.

- Нажмите «Включить двухфакторную аутентификацию».

Некоторые идентификаторы Apple ID, созданные в iOS 10.3 или macOS 10.12.4 и более поздних версиях, по умолчанию защищены двухфакторной аутентификацией.В этом случае вы видите, что двухфакторная аутентификация уже включена.

Переход на двухфакторную аутентификацию в Интернете

- Перейдите на сайт appleid.apple.com и войдите в систему, используя свой Apple ID.

- Ответьте на контрольные вопросы, затем нажмите «Продолжить».

- Вы увидите запрос на повышение безопасности вашей учетной записи. Коснитесь Продолжить.

- Щелкните Обновить безопасность учетной записи.

- Введите номер телефона, на который вы хотите получать коды подтверждения при входе в систему.Вы можете выбрать получение кодов с помощью текстового сообщения или автоматического телефонного звонка.

- Нажмите «Продолжить».

- Введите проверочный код, чтобы подтвердить свой номер телефона и включить двухфакторную аутентификацию.

Если у вас есть Apple ID, не защищенный двухфакторной аутентификацией, некоторые веб-сайты Apple могут попросить вас обновить вашу учетную запись.

Что нужно помнить при использовании двухфакторной аутентификации

Двухфакторная аутентификация значительно повышает безопасность вашего Apple ID.После того, как вы включите его, для входа в вашу учетную запись потребуется как ваш пароль, так и доступ к вашим доверенным устройствам или доверенному номеру телефона. Чтобы обеспечить максимальную безопасность своей учетной записи и гарантировать, что вы никогда не потеряете доступ, есть несколько простых рекомендаций, которым вы должны следовать:

- Запомните свой пароль Apple ID.

- Используйте пароль устройства на всех своих устройствах.

- Своевременно обновляйте доверенные номера телефонов.

- Обеспечьте физическую безопасность доверенных устройств.

Управляйте своим счетом

Вы можете управлять своими доверенными телефонными номерами, доверенными устройствами и другой информацией учетной записи на странице учетной записи Apple ID.

Управляйте своими доверенными телефонными номерами

Чтобы использовать двухфакторную аутентификацию, у вас должен быть хотя бы один доверенный номер телефона в файле, по которому вы можете получать коды подтверждения.Подумайте о подтверждении дополнительного доверенного номера телефона, кроме вашего собственного. Если ваш iPhone является вашим единственным доверенным устройством и он отсутствует или поврежден, вы не сможете получать коды подтверждения, необходимые для доступа к вашей учетной записи.

Обновите доверенный номер телефона на странице учетной записи Apple ID

- Перейдите на сайт appleid.apple.com.

- Войдите, используя свой Apple ID.

- Перейдите в раздел «Безопасность» и нажмите «Изменить».

Если вы хотите добавить номер телефона, нажмите «Добавить надежный номер телефона» и введите номер телефона. Выберите подтверждение номера с помощью текстового сообщения или автоматического телефонного звонка и нажмите «Продолжить». Чтобы удалить доверенный номер телефона, щелкните рядом с номером телефона, который хотите удалить.

Обновите доверенный номер телефона с помощью функции восстановления учетной записи

Просмотр доверенных устройств и управление ими

Вы можете просматривать список доверенных устройств и управлять им в iOS, macOS и в разделе «Устройства» на странице учетной записи Apple ID.

В iOS:

- Откройте «Настройки»> [ваше имя].

- Выберите устройство из списка.

В macOS Catalina или более поздней версии:

- Выберите меню «Apple» > «Системные настройки».

- Выберите Apple ID.

- Выберите устройство на боковой панели.

В macOS Mojave или более ранней версии:

- Выберите меню «Apple» > «Системные настройки».

- Выберите iCloud, затем щелкните «Сведения об учетной записи».

- Щелкните вкладку «Устройства».

- Выберите устройство из списка.

В сети:

- Перейдите на страницу своей учетной записи Apple ID.

- Войдите, используя свой Apple ID.

- Перейти в раздел «Устройства».

В списке устройств показаны устройства, на которые вы в настоящее время вошли с помощью своего Apple ID. Выберите устройство, чтобы просмотреть информацию об устройстве, такую как модель и серийный номер. Ниже вы можете увидеть другую полезную информацию, в том числе о том, является ли устройство доверенным и может ли оно использоваться для получения кодов подтверждения Apple ID.

Выберите устройство, чтобы просмотреть информацию об устройстве, такую как модель и серийный номер. Ниже вы можете увидеть другую полезную информацию, в том числе о том, является ли устройство доверенным и может ли оно использоваться для получения кодов подтверждения Apple ID.

Вы также можете удалить доверенное устройство, выбрав «Удалить из учетной записи» в списке устройств. Удаление доверенного устройства гарантирует, что оно больше не может отображать коды подтверждения и что доступ к iCloud и другим службам Apple на устройстве будет заблокирован до тех пор, пока вы снова не войдете в систему с помощью двухфакторной аутентификации. Если вам нужно найти или стереть данные с устройства, прежде чем удалять его из списка доверенных устройств, вы можете использовать «Найти iPhone».

Создание паролей для приложений

При двухфакторной аутентификации вам потребуется пароль для конкретного приложения для входа в свою учетную запись с помощью сторонних приложений или служб, таких как электронная почта, контакты или приложения календаря, не предоставленные Apple.Выполните следующие действия, чтобы сгенерировать пароль для конкретного приложения:

- Войдите на страницу своей учетной записи Apple ID.

- Нажмите «Сгенерировать пароль» под «Паролями для конкретных приложений».

- Следуйте инструкциям на экране.

После создания пароля для конкретного приложения введите или вставьте его в поле пароля приложения, как обычно.

Часто задаваемые вопросы

Нужна помощь? Вы можете найти ответ на свой вопрос ниже.

Что делать, если я забыл свой пароль?

Вы можете сбросить или изменить свой пароль с доверенного устройства или браузера, выполнив следующие действия.

На вашем iPhone, iPad или iPod touch

- Откройте «Настройки»> [ваше имя].

- Нажмите «Пароль и безопасность»> «Изменить пароль».

- Введите новый пароль.

На вашем Mac

- Выберите меню «Apple» System> «Системные настройки», затем щелкните «Apple ID».

- Щелкните «Пароль и безопасность», затем щелкните «Изменить пароль».

Если вы используете macOS Mojave или более раннюю версию:

- Выберите меню «Apple» System> «Системные настройки», затем щелкните iCloud.

- Выберите сведения об учетной записи. Если вас попросят ввести пароль Apple ID, нажмите «Забыли Apple ID или пароль» и следуйте инструкциям на экране.Вы можете пропустить шаги, указанные ниже.

- Щелкните Безопасность> Сбросить пароль. Прежде чем вы сможете сбросить пароль Apple ID, введите пароль, используемый для разблокировки вашего Mac.

В сети

Если у вас нет доступа к iPhone, iPad, iPod touch или Mac, вы можете сбросить или изменить свой пароль на сайте iforgot.apple.com.

Что делать, если я не могу получить доступ к доверенному устройству или не получил проверочный код?

Если вы входите в систему и у вас нет под рукой доверенного устройства, которое может отображать коды подтверждения, вы можете получить код, отправленный на доверенный номер телефона с помощью текстового сообщения или автоматического телефонного звонка.Щелкните Не получил код на экране входа и выберите отправку кода на доверенный номер телефона. Вы также можете получить код прямо из настроек на доверенном устройстве. Узнайте, как получить проверочный код.

Если вы используете iOS 11.3 или новее на своем iPhone, возможно, вам не потребуется вводить проверочный код. В некоторых случаях ваш доверенный номер телефона может быть автоматически подтвержден в фоновом режиме на вашем iPhone. Осталось сделать одним делом меньше, и ваш аккаунт по-прежнему защищен двухфакторной аутентификацией.

Если я не могу войти в систему, как мне восстановить доступ к своей учетной записи?

Если вы не можете войти в систему, получить доступ к доверенному устройству, сбросить пароль или получить коды подтверждения, вы можете запросить восстановление учетной записи, чтобы восстановить доступ к ней. Восстановление учетной записи — это автоматический процесс, предназначенный для того, чтобы вы как можно быстрее вернулись в свою учетную запись, не допуская при этом доступа всем, кто может выдавать себя за вас. Это может занять несколько дней — или больше — в зависимости от того, какую конкретную информацию об учетной записи вы можете предоставить для подтверждения своей личности.

Если вы сгенерировали ключ восстановления, вы можете использовать его, чтобы восстановить доступ к своей учетной записи. Подробнее об использовании ключа восстановления.

Мне все еще нужно помнить какие-либо вопросы безопасности?

Нет. При двухфакторной аутентификации вам не нужно запоминать какие-либо вопросы безопасности. Мы подтверждаем вашу личность исключительно с помощью вашего пароля и проверочных кодов, отправленных на ваши доверенные устройства и номера телефонов.Когда вы подаете заявку на двухфакторную аутентификацию, мы храним ваши старые контрольные вопросы в файле в течение двух недель на случай, если вам потребуется вернуть для своей учетной записи предыдущие настройки безопасности. После этого они удаляются.

Может ли служба поддержки Apple помочь мне восстановить доступ к моей учетной записи?

Служба поддержки Apple может ответить на ваши вопросы о процессе восстановления учетной записи, но не может подтвердить вашу личность или каким-либо образом ускорить процесс.

Каковы системные требования для двухфакторной аутентификации?

Для оптимальной работы убедитесь, что вы соответствуете этим системным требованиям на всех устройствах, которые вы используете с вашим Apple ID:

- iPhone, iPad или iPod touch с iOS 9 и новее

- Mac с OS X El Capitan и iTunes 12.3 и новее

- Apple Watch с watchOS 2 и новее

- Apple TV HD с tvOS

- ПК с Windows с iCloud для Windows 5 и iTunes 12.3.3 и выше

Могут ли идентификаторы Apple ID, созданные для детей, использовать двухфакторную аутентификацию?

Что делать, если я не узнаю местоположение, указанное в моем уведомлении о входе?

Когда вы войдете в систему на новом устройстве, вы получите уведомление на других доверенных устройствах с картой, показывающей приблизительное местоположение нового устройства.Это приблизительное местоположение, основанное на IP-адресе, который устройство использует в настоящее время, а не на точном местоположении устройства. Показанное местоположение может отражать сеть, к которой вы подключены, а не ваше физическое местоположение.

Если вы знаете, что пытаетесь войти в систему, но не узнаете указанное местоположение, вы все равно можете нажать «Разрешить» и продолжить вход. Однако, если вы когда-нибудь увидите уведомление о том, что ваш Apple ID используется для входа на новом устройстве, и не вы входите в систему, нажмите «Не разрешать», чтобы заблокировать попытку входа.

Что делать, если я использую двухфакторную аутентификацию на устройстве с более старым программным обеспечением?

Если вы используете двухфакторную аутентификацию на устройствах, работающих под управлением более старых версий ОС, например Apple TV (2-го или 3-го поколения), вас могут попросить добавить свой шестизначный проверочный код в конце пароля при входе в систему. Получите свой код подтверждения с доверенного устройства под управлением iOS 9 и новее или OS X El Capitan и новее, или отправьте его на свой доверенный номер телефона.Затем введите свой пароль, а затем шестизначный проверочный код прямо в поле пароля.

Получите свой код подтверждения с доверенного устройства под управлением iOS 9 и новее или OS X El Capitan и новее, или отправьте его на свой доверенный номер телефона.Затем введите свой пароль, а затем шестизначный проверочный код прямо в поле пароля.

Могу ли я отключить двухфакторную аутентификацию после того, как я ее включил?

Если вы уже используете двухфакторную аутентификацию, вы больше не можете ее отключить. Некоторые функции последних версий iOS и macOS требуют этого дополнительного уровня безопасности, который предназначен для защиты вашей информации. Если вы недавно обновили свою учетную запись, вы можете отказаться от нее в течение двух недель после регистрации.Просто откройте письмо с подтверждением регистрации и щелкните ссылку, чтобы вернуться к предыдущим настройкам безопасности. Имейте в виду, что это делает вашу учетную запись менее безопасной и означает, что вы не можете использовать функции, требующие более высокой безопасности.

Отличается ли эта функция от старой двухэтапной проверки Apple?

Да. Двухфакторная аутентификация встроена непосредственно в iOS, macOS, tvOS, watchOS и веб-сайты Apple.Он использует разные методы для доверия устройствам и доставки проверочных кодов, а также предлагает более удобный пользовательский интерфейс. Двухфакторная аутентификация необходима для использования определенных функций, требующих повышенной безопасности.

Если вы уже используете двухэтапную аутентификацию и хотите перейти на двухфакторную аутентификацию, узнайте, как переключиться на двухфакторную аутентификацию. Если ваша учетная запись не подходит для двухфакторной аутентификации, вы все равно можете использовать двухэтапную проверку для защиты своей информации.

Информация о продуктах, произведенных не Apple, или о независимых веб-сайтах, не контролируемых и не проверенных Apple, предоставляется без рекомендаций или одобрения. Apple не несет ответственности за выбор, работу или использование сторонних веб-сайтов или продуктов. Apple не делает никаких заявлений относительно точности или надежности сторонних веб-сайтов. Свяжитесь с продавцом для получения дополнительной информации.

Apple не несет ответственности за выбор, работу или использование сторонних веб-сайтов или продуктов. Apple не делает никаких заявлений относительно точности или надежности сторонних веб-сайтов. Свяжитесь с продавцом для получения дополнительной информации.

Дата публикации:

Что такое двухфакторная аутентификация (2FA)?

А почему пароли недостаточно хороши?Прежде чем ответить на вопрос «что такое двухфакторная аутентификация» или «что такое двухфакторная аутентификация», давайте рассмотрим, почему важно сделать все возможное для повышения безопасности вашей учетной записи в Интернете.Поскольку большая часть нашей жизни происходит на мобильных устройствах и ноутбуках, неудивительно, что наши цифровые учетные записи стали магнитом для преступников. Вредоносные атаки на правительства, компании и отдельных лиц становятся все более распространенными. И нет никаких признаков того, что взломы, утечки данных и другие формы киберпреступности замедляются!

К счастью, предприятиям легко добавить дополнительный уровень защиты к учетным записям пользователей в виде двухфакторной аутентификации, также обычно называемой 2FA.

———

ВЫ, РАЗРАБОТЧИК, ЗАИНТЕРЕСОВАНЫ В ДОБАВЛЕНИИ 2FA К ВАШЕМУ ПРИЛОЖЕНИЮ? ПОСМОТРЕТЬ API И РУКОВОДСТВО TWILIO———

Рост киберпреступности требует большей безопасности с 2FA

В последние годы мы стали свидетелями значительного увеличения количества веб-сайтов, теряющих личные данные своих пользователей. По мере того как киберпреступность становится все более изощренной, компании обнаруживают, что их старые системы безопасности не подходят для современных угроз и атак. Иногда их раскрывает простая человеческая ошибка. И не только доверие пользователей может быть подорвано. Все типы организаций — глобальные компании, малые предприятия, стартапы и даже некоммерческие организации — могут понести серьезные финансовые и репутационные потери.

Иногда их раскрывает простая человеческая ошибка. И не только доверие пользователей может быть подорвано. Все типы организаций — глобальные компании, малые предприятия, стартапы и даже некоммерческие организации — могут понести серьезные финансовые и репутационные потери.

Для потребителей последствия целенаправленного взлома или кражи личных данных могут быть разрушительными. Украденные учетные данные используются для защиты поддельных кредитных карт и финансирования покупок, что может повредить кредитному рейтингу жертвы. И все банковские и криптовалютные счета могут быть опустошены в одночасье.Недавнее исследование показало, что в 2016 году более 16 миллиардов долларов было получено от 15,4 миллионов потребителей в США. Что еще более невероятно, только за последние шесть лет воры украли более 107 миллиардов долларов.

Очевидно, что онлайн-сайты и приложения должны обеспечивать более строгую безопасность. И, по возможности, потребители должны иметь привычку защищать себя чем-то более надежным, чем просто пароль. Для многих этот дополнительный уровень безопасности — это двухфакторная аутентификация.

Пароли: исторически плохие, но все еще используются

Как и когда пароли стали настолько уязвимыми? Еще в 1961 году Массачусетский технологический институт разработал Совместимую систему разделения времени (CTSS).Чтобы убедиться, что все имеют равные возможности использовать компьютер, Массачусетский технологический институт потребовал, чтобы все студенты входили в систему с надежным паролем. Вскоре студенты поняли, что они могут взломать систему, распечатать пароли и потратить больше компьютерного времени.

Несмотря на это и на то, что существуют гораздо более безопасные альтернативы, имена пользователей и пароли остаются наиболее распространенной формой аутентификации пользователей. Общее эмпирическое правило состоит в том, что пароль должен быть известен только вам, в то время как его трудно угадать кому-либо еще. И хотя использование паролей лучше, чем отсутствие защиты вообще, они не являются надежными. Вот почему:

И хотя использование паролей лучше, чем отсутствие защиты вообще, они не являются надежными. Вот почему:

- У людей паршивая память. В недавнем отчете было рассмотрено более 1,4 миллиарда украденных паролей и выяснилось, что большинство из них были поразительно простыми. Среди худших — «111111», «123456», «123456789», «qwerty» и «пароль». Хотя их легко запомнить, любой порядочный хакер может взломать эти простые пароли в кратчайшие сроки.

- Слишком много учетных записей: По мере того, как пользователи привыкают делать все в Интернете, они открывают все больше и больше учетных записей.Это в конечном итоге создает слишком много паролей для запоминания и открывает путь к опасной привычке: повторному использованию паролей. Вот почему хакерам нравится эта тенденция: для взлома программного обеспечения требуется всего несколько секунд, чтобы проверить тысячи украденных учетных данных на популярных интернет-банках и сайтах покупок. Если повторно использовать пару имени пользователя и пароля, весьма вероятно, что это позволит разблокировать множество других прибыльных учетных записей.

- Усталость от безопасности начинается: Чтобы защитить себя, некоторые потребители пытаются усложнить задачу злоумышленникам, создавая более сложные пароли и парольные фразы.Но с таким количеством утечек данных, наводняющих темную сеть пользовательской информацией, многие просто сдаются и возвращаются к использованию слабых паролей для нескольких учетных записей.

2FA спешит на помощь

2FA — это дополнительный уровень безопасности, позволяющий убедиться, что люди, пытающиеся получить доступ к онлайн-аккаунту, являются теми, кем они себя называют. Сначала пользователь вводит свое имя пользователя и пароль. Тогда вместо того, чтобы сразу получить доступ, они должны будут предоставить другую информацию.Этот второй фактор может происходить из одной из следующих категорий:

- Что-то, что вы знаете: Это может быть личный идентификационный номер (ПИН), пароль, ответы на «секретные вопросы» или особая комбинация клавиш

- Что-то, что у вас есть: Обычно у пользователя есть что-то в своем распоряжении, например, кредитная карта, смартфон или небольшой аппаратный токен

- Something you are: Эта категория является немного более сложной и может включать биометрический образец отпечатка пальца, сканирование радужной оболочки глаза или голосовой отпечаток

С двухфакторной аутентификацией учетная запись не будет разблокирована из-за возможной компрометации только одного из этих факторов. Таким образом, даже если ваш пароль украден или ваш телефон утерян, вероятность того, что кто-то другой получит вашу информацию второго фактора, очень маловероятна. Если посмотреть с другой стороны, если потребитель правильно использует 2FA, веб-сайты и приложения могут быть более уверены в личности пользователя и разблокировать учетную запись.

Таким образом, даже если ваш пароль украден или ваш телефон утерян, вероятность того, что кто-то другой получит вашу информацию второго фактора, очень маловероятна. Если посмотреть с другой стороны, если потребитель правильно использует 2FA, веб-сайты и приложения могут быть более уверены в личности пользователя и разблокировать учетную запись.