Хакерские атаки на андроид: как из iOS/Android сделать хакерский инструмент — «Хакер» – Лучшие хакерские приложения для Андроид

как из iOS/Android сделать хакерский инструмент — «Хакер»

Содержание статьи

«Смартфон с хакерскими утилитами? Нет такого», — еще недавно сказали бы мы тебе. Запустить каике-то привычные инструменты для реализации атак можно было разве что на каком-нибудь Maemo. Теперь же многие привычные инструменты портировали под iOS и Android, а некоторые хак-тулзы были специально написаны для мобильного окружения. Может ли смартфон заменить ноутбук в тестах на проникновение? Мы решили проверить.

ANDROID

Android — популярная платформа не только для простых смертных, но и для правильных людей. Количество полезных ][-утилит здесь просто зашкаливает. За это можно сказать спасибо UNIX-корням системы — это значительно упростило портирование многих инструментов на Android. Увы, некоторые из них Google не пускает в Play Store, так что придется ставить соответствующие APK вручную. Также для некоторых утилит нужен максимальный доступ к системе (например, файрволу iptables), поэтому следует заранее позаботиться о root-доступе. Для каждого производителя здесь используется собственная технология, но найти необходимую инструкцию достаточно просто. Неплохой набор HOWTO собрал ресурс LifeHacker (bit.ly/eWgDlu). Однако если какой-то модели тут найти не удалось, на помощь всегда приходит форум XDA-Developers (www.xda-developers.com), на котором можно найти различную информацию фактически по любой модели Android-телефона. Так или иначе, часть из ниже описанных утилит заработают и без root-доступа.

Менеджер пакетов

BotBrew

Начнем обзор с необычного менеджера пакетов. Разработчики называют его «утилитами для суперпользователей», и это недалеко от правды. После установки BotBrew ты получаешь репозиторий, откуда можешь загрузить огромное количество скомпилированных под Android привычных инструментов. Среди них: интерпретаторы Python и Ruby для запуска многочисленных инструментов, которые на них написаны, сниффер tcpdump и сканер Nmap для анализа сети, Git и Subversion для работы с системами контроля версий и многое другое.

Сетевые сканеры

PIPS

Незаметный смартфон, который в отличие от ноутбука легко помещается в карман и никогда не вызывает подозрений, может быть полезен для исследования сети. Выше мы уже сказали, как можно установить Nmap, но есть еще один вариант. PIPS — это специально адаптированный под Android, хотя и неофициальный порт сканера Nmap. А значит, ты сможешь быстро найти активные устройства в сети, определить их ОС с помощью опций по fingerprinting’у, провести сканирование портов — короче говоря, сделать все, на что способен Nmap.

Fing

С использованием Nmap’а, несмотря на всю его мощь, есть две проблемы. Во-первых, параметры для сканирования передаются через ключи для запуска, которые надо не только знать, но еще и суметь ввести с неудобной мобильной клавиатуры. А во-вторых, результаты сканирования в консольном выводе не такие наглядные, как того хотелось бы. Этих недостатков лишен сканнер Fing, который очень быстро сканирует сеть, делает fingerprinting, после чего в понятной форме выводит список всех доступных устройств, разделяя их по типам (роутер, десктоп, iPhone и так далее). При этом по каждому хосту можно быстро посмотреть список открытых портов. Причем прямо отсюда можно подключиться, скажем, к FTP, используя установленный в системе FTP-клиент, — очень удобно.

NetAudit

Когда речь идет об анализе конкретного хоста, незаменимой может оказаться утилита NetAudit. Она работает на любом Android-устройстве (даже нерутованном) и позволяет не только быстро определить устройства в сети, но и исследовать их с помощью большой fingerprinting-базы для определения операционной системы, а также CMS-систем, используемых на веб-сервере. Сейчас в базе более 3000 цифровых отпечатков.

Net Tools

Если же нужно, напротив, работать на уровне ниже и тщательно исследовать работу сети, то здесь не обойтись без Net Tools. Это незаменимый в работе системного администратора набор утилит, позволяющий полностью продиагностировать работу сети, к которой подключено устройство. Пакет содержит более 15 различного рода программ, таких как ping, traceroute, arp, dns, netstat, route.

Манипуляции с трафиком

Shark for Root

Основанный на tcpdump сниффер честно логирует в pcap-файл все данные, которые далее можно изучить с помощью привычных утилит вроде Wireshark или Network Miner. Так как никакие возможности для MITM-атак в нем не реализованы, это скорее инструмент для анализа своего трафика. К примеру, это отличный способ изучить то, что передают программы, установленные на твой девайс из сомнительных репозиториев.

FaceNiff

Если говорить о боевых приложениях для Android, то одним из самых нашумевших является FaceNiff, реализующий перехват и внедрение в перехваченные веб-сессии. Скачав APK-пакет с программой, можно практически на любом Android-смартфоне запустить этот хек-инструмент и, подключившись к беспроводной сети, перехватывать аккаунты самых разных сервисов: Facebook, Twitter, «ВКонтакте» и так далее — всего более десяти. Угон сессии осуществляется средствами применения атаки ARP spoofing, но атака возможна только на незащищенных соединениях (вклиниваться в SSL-трафик FaceNiff не умеет). Чтобы сдержать поток скрипткидисов, автор ограничил максимальное число сессий тремя — дальше нужно обратиться к разработчику за специальным активационным кодом.

DroidSheep

Если создатель FaceNiff хочет за использование денежку, то DroidSheep — это полностью бесплатный инструмент с тем же функционалом. Правда, на официальном сайте ты не найдешь дистрибутива (это связано с суровыми законами Германии по части security-утилит), но его без проблем можно найти в Сети. Основная задача утилиты — перехват пользовательских веб-сессий популярных социальных сетей, реализованный с помощью все того же ARP Spoofing’а. А вот с безопасными подключениями беда: как и FaceNiff, DroidSheep наотрез отказывается работать с HTTPS-протоколом.

Network Spoofer

Эта утилита также демонстрирует небезопасность открытых беспроводных сетей, но несколько в другой плоскости. Она не перехватывает пользовательские сессии, но позволяет с помощью спуфинг-атаки пропускать HTTP-трафик через себя, выполняя с ним заданные манипуляции. Начиная от обычных шалостей (заменить все картинки на сайте троллфейсами, перевернуть все изображения или, скажем, подменив выдачу Google) и заканчивая фишинговыми атаками, когда пользователю подсовываются фейковые страницы таких популярных сервисов, как facebook.com, linkedin.com, vkontakte.ru и многих других.

Anti (Android Network Toolkit by zImperium LTD)

Если спросить, какая хак-утилита для Android наиболее мощная, то у Anti, пожалуй, конкурентов нет. Это настоящий хакерский комбайн. Основная задача программы — сканирование сетевого периметра. Далее в бой вступают различные модули, с помощью которых реализован целый арсенал: это и прослушка трафика, и выполнение MITM-атак, и эксплуатация найденных уязвимостей. Правда, есть и свои минусы. Первое, что бросается в глаза, — эксплуатация уязвимостей производится лишь с центрального сервера программы, который находится в интернете, вследствие чего о целях, не имеющих внешний IP-адрес, можно забыть.

Туннелирование трафика

Total Commander

Хорошо известный файловый менеджер теперь и на смартфонах! Как и в настольной версии, тут предусмотрена система плагинов для подключения к различным сетевым директориям, а также канонический двухпанельный режим — особенно удобно на планшетах.

SSH Tunnel

Хорошо, но как обеспечить безопасность своих данных, которые передаются в открытой беспроводной сети? Помимо VPN, который Android поддерживает из коробки, можно поднять SSH-туннель. Для этого есть замечательная утилита SSH Tunnel, которая позволяет завернуть через удаленный SSH-сервер трафик выбранных приложений или всей системы в целом.

ProxyDroid

Часто бывает необходимо пустить трафик через прокси или сокс, и в этом случае выручит ProxyDroid. Все просто: выбираешь, трафик каких приложений нужно туннелировать, и указываешь прокси (поддерживаются HTTP/HTTPS/SOCKS4/SOCKS5). Если требуется авторизация, то ProxyDroid это также поддерживает. К слову, конфигурацию можно забиндить на определенную беспроводную сеть, сделав разные настройки для каждой из них.

Беспроводные сети

Wifi Analyzer

Встроенный менеджер беспроводных сетей не отличается информативностью. Если нужно быстро получить полную картину о находящихся рядом точках доступа, то утилита Wifi Analyzer — отличный выбор. Она не только покажет все находящиеся рядом точки доступа, но и отобразит канал, на котором они работают, их MAC-адрес и, что важнее всего, используемый тип шифрования (увидев заветные буквы «WEP», можно считать, что доступ в защищенную сеть обеспечен). Помимо этого утилита идеально подойдет, если нужно найти, где физически находится нужная точка доступа, благодаря наглядному индикатору уровня сигнала.

WiFiKill

Эта утилита, как заявляет ее разработчик, может быть полезна, когда беспроводная сеть под завязку забита клиентами, которые используют весь канал, а именно в этот момент нужен хороший коннект и стабильная связь. WiFiKill позволяет отключить клиентов от интернета как выборочно, так и по определенному критерию (к примеру, возможно постебаться над всеми яблочниками). Программа всего-навсего выполняет атаку ARP spoofing и перенаправляет всех клиентов на самих себя. Этот алгоритм до глупости просто реализован на базе iptables. Такая вот панель управления для беспроводных сетей фастфуда :).

Аудит веб-приложений

HTTP Query Builder

Манипулировать HTTP-запросами с компьютера — плевое дело, для этого есть огромное количество утилит и плагинов для браузеров. В случае со смартфоном все немного сложнее. Отправить кастомный HTTP-запрос с нужными тебе параметрами, например нужной cookie или измененным User-Agent, поможет HTTP Query Builder. Результат выполнения запроса будет отображен в стандартном браузере.

Router Brute Force ADS 2

Если сайт защищен паролем с помощью Basic Access Authentication, то проверить его надежность можно с помощью утилиты Router Brute Force ADS 2. Изначально утилита создавалась для брутфорса паролей на админки роутера, но понятно, что она может быть использована и против любого другого ресурса с аналогичной защитой. Утилита работает, но явно сыровата. К примеру, разработчиком не предусмотрен грубый перебор, а возможен только брутфорс по словарю.

AnDOSid

Наверняка ты слышал о такой нашумевшей программе вывода из строя веб-серверов, как Slowloris. Принцип ее действия: создать и удерживать максимальное количество подключений с удаленным веб-сервером, таким образом не давая подключиться к нему новым клиентам. Так вот, AnDOSid — аналог Slowloris прямо в Android-девайсе! Скажу по секрету, двухсот подключений достаточно, чтобы обеспечить нестабильную работу каждому четвертому веб-сайту под управлением веб-сервера Apache. И все это — с твоего телефона!

Разные полезности

Encode

При работе с многими веб-приложениями и анализе их логики достаточно часто встречаются данные, передаваемые в закодированным виде, а именно Base64. Encode поможет тебе раскодировать эти данные и посмотреть, что же именно в них хранится. Возможно, подставив кавычку, закодировав их обратно в Base64 и подставив в URL исследуемого сайта, ты получишь заветную ошибку выполнения запроса к базе данных.

HexEditor

Если нужен шестнадцатеричный редактор, то для Android он тоже есть. С помощью HexEditor ты сможешь редактировать любые файлы, в том числе и системные, если повысишь программе права до суперпользователя. Отличная замена стандартному редактору текстов, позволяющая с легкостью найти нужный фрагмент текста и изменить его.

Удаленный доступ

ConnectBot

Получив доступ к удаленному хосту, нужно иметь возможность им воспользоваться. А для этого нужны клиенты. Начнем с SSH, где стандартом де-факто уже является ConnectBot. Помимо удобного интерфейса, предоставляет возможность организации защищенных туннелей через SSH-подключения.

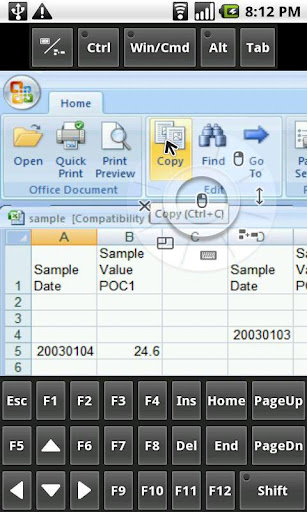

PocketCloud Remote RDP/VNC

Полезная программа, позволяющая подключаться к удаленному рабочему столу через сервисы RDP или VNC. Очень радует, что это два клиента в одном, нет необходимости использовать разные тулзы для RDP и VNC.

SNMP MIB Browser

Специально написанный для Android браузер MIB, с помощью которого можно управлять сетевыми устройствами по протоколу SNMP. Сможет пригодиться для развития вектора атаки на различные маршрутизаторы, ведь стандартные community string (проще говоря, пароль для доступа) для управления через SNMP еще никто не отменял.

iOS

Не менее популярна среди разработчиков security-утилит платформа iOS. Но если в случае с Android права root’а были нужны только для некоторых приложений, то на устройствах от Apple джейлбрейк обязателен почти всегда. К счастью, даже для последней прошивки iДевайсов (5.1.1) уже есть тулза для джейлбрейка. Вместе с полным доступом ты еще получаешь и альтернативный менеджер приложений Cydia, в котором уже собраны многие утилиты.

Работа с системой

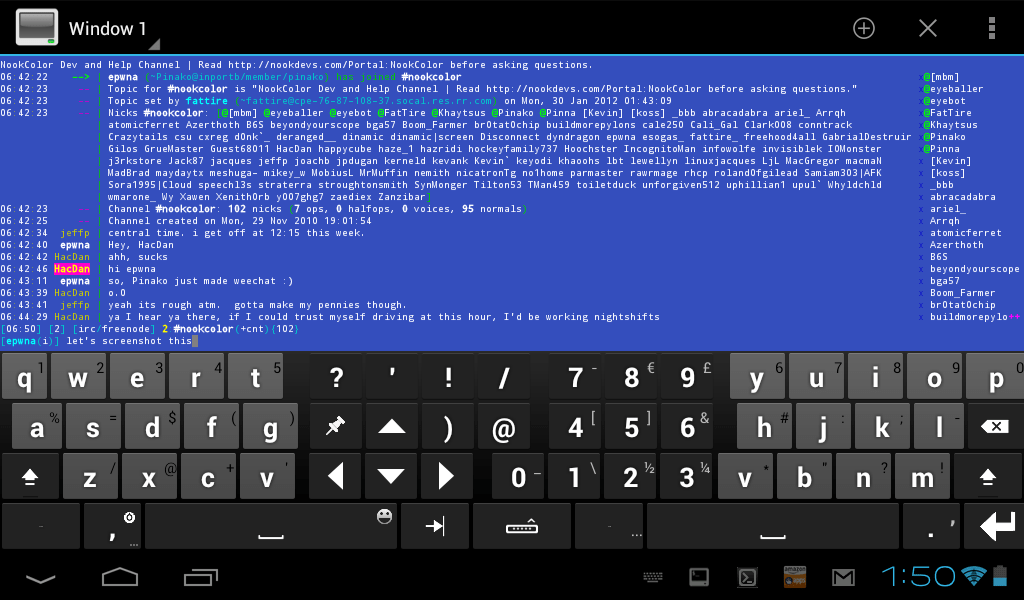

MobileTerminal

Первое, с чего хочется начать, — это установка терминала. По понятным причинам в стандартной поставке мобильной ОС его нет, но он нам понадобится, чтобы запускать консольные утилиты, о которых мы далее будем говорить. Лучшей реализацией эмулятора терминала является MobileTerminal — он поддерживает сразу несколько терминалов, жесты для управления (например, для передачи Control-C) и вообще впечатляет своей продуманностью.

iSSH

Приложения для хакерства. Новые «хакерские» приложения на андроид. Хакерские программы для взлома со смартфона

«Смартфон с хакерскими утилитами? Нет такого», — еще недавно сказали бы мы тебе. Запустить привычные инструменты для реализации атак можно было разве что на каком-нибудь Maemo. Теперь же многие инструменты портировали под iOS и Android, а некоторые хак-тулзы были специально написаны для мобильного окружения. Может ли смартфон заменить ноутбук в тестах на проникновение? Мы решили проверить.

Android — популярная платформа не только для простых смертных, но и для правильных людей. Количество полезных утилит здесь просто зашкаливает. За это можно сказать спасибо UNIX-корням системы, значительно упростившим портирование многих инструментов на Android. Увы, некоторые из них Google не пускает в Play Store, так что придется ставить соответствующие APK вручную. Также для некоторых утилит нужен максимальный доступ к системе (например, файрволу iptables), поэтому следует заранее позаботиться о root-доступе.

Для каждого производителя здесь используется собственная технология, но найти необходимую инструкцию достаточно просто. Неплохой набор HOWTO собрал ресурс LifeHacker (bit.ly/eWgDlu). Однако если какой-то модели тут найти не удалось, на помощь всегда приходит форум XDA-Developers (www.xda-developers.com), на котором можно найти различную информацию фактически по любой модели Android-телефона. Так или иначе, часть из ниже описанных утилит заработают и без root-доступа. Итак представляем вам хакерские утилиты для андроид.

Менеджер пакетов:

Начнем обзор с необычного менеджера пакетов. Разработчики называют его «утилитами для суперпользователей», и это недалеко от правды. После установки BotBrew ты получаешь репозиторий, откуда можешь загрузить огромное количество скомпилированных под Android привычных инструментов. Среди них: интерпретаторы Python и Ruby для запуска многочисленных инструме

Хакерские программы для Android устройств

1) zANTIДля работы необходимы: ROOT

Описание: Программа оснащена большим арсеналом функций, необходимых для проникновения в систему различных устройств.

Функционал:

MAC Changer — Изменяет ваш MAC адрес (Работает не всегда, чаще работает на Linux)

zTether — Позволяет перехватывать Coockie, изменять изображения, перенаправлять на другие источники, перехватывать скаченные жертвой картинки и т.д. Но особенное отличие — это то, что здесь жертва будет подключена к вам, а не к иному Wi-Fi роутеру.

Routerpwn.com — Перенаправляет вас на сайт Routerpwn 1.23.245 (Не реклама), который предназначен для стандартных паролей многих Wi-Fi роутеров.

Wifi Monitor — Показывает все Wi-Fi адаптеры в вашем радиусе с уровнем сигнала и частотой канала.

HTTP Server — Позволяет создать, своего рода, локальный сайт куда вы можете перенаправлять своих жертв.

Пример:

— Пример для zTether очень прост, вы создаёте Wi-Fi точку через свой телефон и каждый пользователь, подключённый к вам, автоматически становится вашей жертвой.

— Ну а в целом, вы также, как и в DSploit можете перехватывать Coockie и т.п. и пользователей, которые подключены к другой Wi-Fi точке, но при условии, что вы в неё проникните.

— Что же касательно доступа к системе различных устройств. Основная задача zANTI — это проникновение в панель управления, командную консоль, если быть точным. На главной странице zANTI можно выбрать устройство, подключённое как и Вы к определённому Wi-Fi. Также правее указывается кол-во открытых портов через которые можно проникнуть. Это и FTP, и TelNet, и SSH, и ещё много тому подобного, но для подключения к ним, вам необходим ConnectBot, который можно скачать в Play Маркет. Также через zANTI можно отсканировать устройство на наличие популярных дыр в системе и т.п.

Скачать: https://trashbox.ru/topics/78413/zanti-2.3.11

2) ConnectBot

Для работы необходимы: Пусто

Описание: Это приложение позволит вам управлять устройством через командную консоль и исполнять простые команды, в роде — ipconfig, reboot, restart, shutdown. Не могу сказать, что это прямо взлом, так-как для начала вам нужно найти в устройстве открытый порт с доступом в SHH или же в TelNet, а затем угадать логин и пароль командной панели (Login: Admin Password: Admin/0000). Но вот когда вы заполучите доступ к устройству, то можно и пошалить.

Функционал: SSH, TelNet, Local (Для управления собственной командной панелью)

Пример: Подключаетесь к какому-либо Wi-Fi, затем сканируете уязвимые порты, а потом через ConnectBot заходите через открытый порт. У вас открывается командная строка, где вы можете выполнять стандартные команды.

Примечание: Можно также подключится к самому Wi-Fi роутеру и перезагрузить его. (Command: reboot)

Скачать: Пусто (Имеется в Play Маркет)

3) Secret Codes

Для работы необходимы: Пусто

Описание: Данная программа найдёт все скрытые возможности вашего Android устройства, что позволит вам использовать секретные функции некоторых приложений.

Функционал: Пусто

Пример: Заходите в приложение Secret Codes, нажимаете в центре экрана на волшебную палочку, далее оно сканирует ваше устройство и выводит список доступных приложений.

Примечание: Также находит и скрытые возможности самой прошивки Android.

Скачать: Пусто (Имеется в Play Маркет)

4) DSploit

Для работы необходимы: ROOT, BusyBox, Android 4.0+

Описание: Это целый набор различных плюшек в одном приложении. Здесь есть в перехватчик Coockie’s и перехватчик фотографии, переходов по сайтам. Не программа, а клад. Также приложение сканирует на поиск уязвимостей и при их наличии может пошатнуть систему устройства.

Функционал:

Simple Sniff — Крадёт Coockie’s

Password Sniffer — Крадёт пароли

Session Hijacker — Позволяет просмотреть, какие сайты посещает, захваченное вами, устройство

Kill Connection’s — Отключает от Wi-Fi сети

Redirect — Переводит на другие сайты

Replace Image’s — Заменяет картинки на выбранные вами

Replace Video’s -Заменяет видео на выбранное вами

Script Injection — Выводит сообщение при переходя с сайта на сайт (По стандарту)

Custom Filter — Фильтрует сайты

Пример: Отсутствует

Скачать: https://trashbox.ru/link/dsploit-android

5) WIBR+

Для работы необходимы: Ничего

Описание: Это приложение, используя загруженную базу паролей, просто брутит пароль к Wi-Fi сети, при нахождении пароля, оно выведет его поверх всех окон. Там будет указанно название сети и пароль. Можно загружать свою базу или использовать заранее установленные.

Пример: Вы заходите в приложение, далее нажимаете «Добавить сеть», выбираете Wi-Fi сеть, ставите галочки на против баз паролей, которые хотите выбрать и программа сама подбирает пароли.

Скачать: https://trashbox.ru/link/wibr-android

6) Wi-Fi Kill

Для работы необходимы: ROOT

Описание: Это приложение может отключить любое другое устройство подключённое к Wi-Fi сети, а также может перехватывать фотографии и страницы, которые посещают в настоящее время пользователи Wi-Fi сети.

Пример: Вы сидите в кафе, где есть бесплатная Wi-Fi сеть, к примеру вы хотите загрузить игру, но помимо вас в кафе также есть другие люди, которые тоже что-то скачивают, вы заходите в приложение и отключаете всех, кто вам мешает. Входящая скорость возрастает, а вы довольны, что ваша скорость установки увеличилась. Будьте осторожны, ведь если кто-то заметит, что вы единственный у кого работает интернет, то они явно что-то заподозрят…

Скачать: https://yadi.sk/d/qGXDzcEdn5rxJ

7) Game Guardian

Для работы необходимы: ROOT (Не всегда)

Описание: Эта программа работает по принципу Cheat Engine, также ищет, указанное вами, число, после чего вы можете его изменить. Приложение служит для взлома игр на вашем Android.

Пример: Вы заходите в любую игру, затем включаете GG и нажимаете «Search», вводите число, а программа его находит, далее просто изменяете его на любое другое. Готово, теперь можете наслаждаться своими миллионами в каком-либо приложении.

Скачать: https://trashbox.ru/link/game-guardian-android

8) Freedom

Для работы необходимы: ROOT, Android 2.2+

Описание: Программа блокирует соединение между сервером игры и вашим устройством, что позволяет вам совершать покупки в играх, ни потратив копейки.

Пример: Вы заходите в Freedom, выбираете приложение из доступных в списке, ждёте несколько секунд, затем вас перекинет в выбранное вами приложение, а там уже покупаете что хотите, через Google Play.

Скачать: https://trashbox.ru/link/freedom-android

Нажмите, чтобы раскрыть…

MITD атака на Андроид приложения

Статья для участия в конкурсе Тестирование Веб-Приложений на проникновениеНедавно был обнаружен новый вид атаки, а именно: Man-In-The-Disk, с помощью которого можно скомпрометировать любые Android приложения. В данной статье, будет рассказано, как с помощью простого приложения можно атаковать другие приложения через Внешнее Хранилище. Для того что бы начать, нужно повторить основы безопасности.

ОСНОВЫ БЕЗОПАСНОСТИ АНДРОИД ПРИЛОЖЕНИЯ

Главная концепция — изолирование одного приложения от другого:

Фреймворк Андроида имеет сотни разрешений для разных приложений. И конечно же, самые большие привилегии доступны уже предустановленным приложениям, таким как Радио или Медиа:

Но для чего Андроиду нужно Внешние Хранилище?

- Совместное использование медиафайлов между приложениями

- Передача файлов между смартфоном и ПК

- Совместимость с ограниченными внутренними запоминающими устройствами

- Скрыть текущий размер приложения

* Глобальный доступ к хранилищу:

- Разрешение READ_EXTERNAL_STORAGE

- Разрешение WRITE_EXTERNAL_STORAGE

- Файлы недоступны для провайдера информации MediaStore

- Наблюдение предупреждении

Есть 2 типа использования Внешнего Хранилища: при первом используется дополнительный сервер для загрузки данных, при втором — передача данных через загрузчики.

Что важно: при всех этих сценариях, мы можем внедриться в эти цепочки, и переписать любую информацию:

Самым тяжелым, при первом сценарии, является поймать тот момент, когда скачанный файл должен быть переписан. Что бы решить эту проблему, нам нужно наблюдать за файлом. Большинство Андроид приложений, как вы знаете, написаны на Java, но бывает и на машинном коде («native library»).

Рассмотрим вариант с Java кодом:

Фреймворк Java предоставляет компонент FileObserver для наблюдения за файлами:

Но все же атака MITD основывается не только на FileObserver, но и на Timer:

Классические

Скрыто от гостей

по безопасности для андроид-разработчиков, не всегда могут спасти от атак, в нашем случае MITD. Вы должны выполнить проверку ввода при обработке данных из внешнего хранилища, как это было бы с данными из любого ненадежного источника

Вроде бы все просто, но допустим Google Translate (com.google.android.apps.translate) содержит автономные режимы перевода на Внешнем Хранилище:

Поэтому мы можем переписать файл который читает Google Translate, и попытаться его крашнуть.

1. Столько занимает файл который будет переписан:

2. Открываем приложение, которое переписывает определенный файл, и переписываем его:

3. Файлы изменились:

4. Теперь пробуем что-то перевести:

5. И Google Translate крашнулся

Все тоже самое можно проделать и с Yandex Translate (ru.yandex.translate). Там разве что другая библиотека.

Так же можно атаковать Google Voice Typing (com.google.android.googlequicksearchbox) ну или же «Окей Гугл». Программа скачивает файлы для распознавания речи через Внешние Хранилище без верификации!:

Можно воспользоваться тем же приложением, которые было использовано для Google Translator, изменив директорию, крашнуть Google Voice Typing.

Еще один пункт гласит:

LG видимо не хотят следовать этим правилам:Вы не должны хранить исполняемые файлы или файлы классов (классы в языке Java) на внешнем хранилище до динамической загрузки

Дело в том, что LG Application Manager (com.lge.appbox.client) устанавливает или обновляет приложения, связанные с LG, через Внешнее Хранилище, а именно через папку /.dwnld/

И как же это можно использовать?

1. Запускаем уже знакомую нам программу, и перезаписываем файл в самом LG Application Manager:

2. Заходим в LG Application Manager, и выбираем обновить Радио:

3. И «Радио» «обновилось»:

Так хакер может использовать MITD и установить любое приложение в любое время на телефоны LG

Такая же проблема и с LG World (com.lge.lgworld):

Следующий пункт для андроид-разработчиков: Внешние файлы хранения должны быть подписаны и проверяется до динамической загрузки

Вроде все просто и понятно. Все телефоны с ОС Андроид имеют Google Text-to-speech (com.google.android.tts). Чтобы скачать определенные файлы для работы, он, после их загрузки, проверят подпись, и распаковывает во Внешние Хранилище. Звучит безопасно, ведь скачанные файлы проверяются, но между 2 и 3 пунктом нету проверки файлов:

Что дает хакеру возможность без всяких усилий переписать файлы после верификации пакетов.

К сожалению, у Xiaomi Browser (com.android.browser package) такая же проблема:

Но вроде кажется, что успеть перезаписать файл после проверки и установки невозможно. Но на самом деле это не так:

1. Запускаем наше приложение, которое перезапишет нужный нам файл:

2. Заходим в Настройки —> Информация о версии —> Обновить:

3. Происходит загрузка и проверка:

4. Нам предлагают установить уже перезаписанное приложение, мы соглашаемся:

5. И приложение установлено:

ПОДВОДЯ ИТОГИ

- Android не обеспечивает соответствующую защиту данных во Внешнем Хранилище, и ничего не может предложить.

- Многие предустановленные и популярные приложения ROM содержат конфиденциальные данные во Внешнем Хранилище.

- Атака Man-In-The-Disk, основанная на хранении, может блокировать защиту «песочницы» защищенного приложения Android.

- Внешнее Хранилище устройства является общедоступной областью, которую можно наблюдать / изменять сторонним приложением, а также пользователем устройства.

Главной целью для атаки MITD является машинный код (native library), с форматом .so. Этот самый файл можно переписать на С, и если файл бегает из директории в директорию, то это приложение под угрозой. Также перед атакой проводится глобальный поиск библиотек, которые имеют формат .so и так сказать «путешествуют».

Вот как это примерно происходит:

Тут мы нашли нужную нам файл с названием «libhwrword.so»

Ну а тут — «liboffline_search-data_reader.so»

На этом все. Спасибо за внимание!

Android. Обзор боевых приложений / Positive Technologies corporate blog / Habr

Доброго времени суток!Наряду со статьей «iPhone: MiTM атака из кармана», родилась почти аналогичная статья про Android.

Мы уже знаем, на что способен iPhone. Уступает ли ему Android?

Было рассмотрено около 25 боевых приложений. Хочу предоставить вам результат маленького исследования. Многие приложения даже не запустились, некоторые подвесили телефон намертво, но некоторые даже работали!

Весь софт тестировался на телефоне LG Optimus, с версией Android 2.3.

Итак, краткий обзор боевого софта на Android:

1. Shark — Тот самый wireshark. Да, он тоже есть под Android. Работает безупречно. На девайсе завелся без проблем. Пишет логи в *.pcap формате. Складывает на sdcard. Файл легко разбирается как на windows машине, так и на самом телефоне, с помощью Shark Read. (Хорошее приложение. Особенно, если телефон работает в качестве WiFi точки-доступа)

2. DroidSheep / Facesniff — Перехват веб-сессий. Довольно простенькие, но нашумевшие приложения. Цепляемся к открытой точке, запускаем и ждем… Кстати, иногда можно подвесить саму точку.

3. WiFiKill — Приложение из серии must have. Сканирует всю подсеть, в которой вы находитесь. Выводит список устройств. Выбираем непонравившееся, нажимаем на галочку и ждем пару секунд. Устройство остается без интернета.

4. Set MAC address — Меняет свой MAC. Хорошо работает в связке с п.3.

5. Net Swiss Tool Free / Fing — Сканирует беспроводные сети, выводит список подключенных устройств. Может просканировать каждое устройство отдельно, выдать список открытых портов. Суда же входит ping, trace, wake on lan, arp, udp-flood.

6. Wi-Fi Analytics — Красивое приложение. Выводит все доступные точки доступа, SSID, mac, шифрование, мощность сигнала.

7. Hosts Editor — Позволяет редактировать /etc/hosts. Полезное приложение, особенно, когда телефон выступает как WiFi точка.

8. kWS — Android Web Server — web-сервер. Хорошо работает вкупе с пунктом 7.

9. RouterAttack / Route Brute Force ADS 2 — Настоящий BruteForce на Android! Каждое из приложений пытается пробутфорсить Basic Access Authentication. Сам софт немного сыроват. Но мою точку, с паролем 12345 — пробрутил довольно легко и быстро. Для нормальной работы – не забудьте скачать хороший словарик.

10. Router KeyGen — подбирает предустановленные WPA/WEP ключи доступа для вашего Android смартфона, от роутеров, находящихся неподалеку. Хорошо работает с стандартными Thomson, DLink, Pirelli Discus, Eircom, Verizon FiOS.

11. Android Network Toolkit — Anti — Универсальное приложение. Сканер сети, сниффер, MITM, Remote Exploits! Расширяемый функционал за счет плагинов. Чем больший функционал — тем больше денег она стоит.

Большинство из приложений требует наличие прав root’a.

Данная статья написана в ознакомительных целях!

Киберпреступность: Интернет и СМИ: Lenta.ru

Компания Lookout, занимающаяся кибербезопасностью, и правозащитная Electronic Frontier Foundation (EFF, Фонд электронных рубежей) обнаружили принципиально новую стратегию международных хакерских атак. Доклад опубликован на сайте Lookout.

Эксперты изучили деятельность хакерской группировки Dark Caracal, за которой, предположительно, стоят спецслужбы Ливана. Преимущественно атаки шли на устройства Android, для них использовались зараженные троянами приложения.

Материалы по теме

00:02 — 13 ноября 2017

Инкубатор зла

Северная Корея упивается могуществом тайной армии хакеров

В течение 2012-2017 годов хакеры вели как минимум шесть кампаний одновременно. Как уточнила в разговоре с The Verge одна из авторов доклада Ева Гальперин, вероятно, Dark Caracal — «сотрудники» нового «сервиса» хакерских услуг.

Это «шпионы по найму», которыми управляют из единого центра и которые атакуют цели по заказам разных покупателей. Как правило же, пояснила Гальперин, хакерские разработки продаются конкретным заказчикам (в том числе государствам), а те используют их по своему усмотрению.

Потенциально это открывает странам, у которых нет ресурсов для создания своих инструментов взлома или для их покупки, возможность устраивать кибератаки в своих интересах.

Первую кампанию, по данным Lookout и EFF, Dark Caracal провели в 2012 году, к 2017-му на их счету были тысячи взломов в 21 стране. По информации на середину января 2018 года, группировка все еще выгружает украденные за несколько лет данные.

Жертвами Dark Caracal становились правительственные и финансовые структуры, военные ведомства и поставщики оружия, а также журналисты, юристы и гражданские активисты. Хакеры похищали документы, аудиозаписи, сообщения, данные учетных записей, а также записывали звонки. Как заметили исследователи, сложно поверить, что столь большой объем информации украли в интересах только ливанских властей, скорее всего, речь идет именно о разных заказчиках.

Больше важных новостей в Telegram-канале «Лента дня». Подписывайтесь!Смартфоны 11 производителей уязвимы перед атаками с использованием AT-команд

Сводная команда ИБ-специалистов из нескольких американских университетов представила на конференции Usenix Security Symposium доклад (PDF), согласно которому миллионы Android-смартфонов (11 различных производителей) уязвимы перед атаками с использованием скрытых AT-команд.

AT-команды (или набор команд Hayes) были разработаны компанией Hayes еще в 1977 году для собственного продукта — модема Smartmodem 300 baud. Набор команд состоит из серий коротких текстовых строк, которые объединяют вместе, чтобы сформировать полные команды операций, таких как набор номера, начала соединения или изменения параметров подключения.

Модемы в современных смартфонах также обладают базовыми компонентами, которые позволяют смартфону выходить в интернет исключительно посредством телефонных функций и не только. И хотя AT-команды давно стандартизированы и известно, какой именно минимальный набор команд должен поддерживать смартфон, зачастую производители добавляют своим устройствам собственные наборы команд, которые могут оказаться весьма опасными. К примеру, они позволяют контролировать тачскрин, камеру и многое другое.

Для изучения этой проблемы свои усилия объединили специалисты Флоридского университета, Университета штата Нью-Йорк в Стоуни-Брук, а также представители американского исследовательского подразделения Samsung (Samsung Research America). Исследователи проверили, какие AT-команды поддерживают модемы популярных смартфонов на Android. Для этого были протестированы более 2000 Android-прошивок таких компаний, как ASUS, Google, HTC, Huawei, Lenovo, LG, LineageOS, Motorola, Samsung, Sony и ZTE. В итоге специалисты выявили более 3500 различных типов AT-команд, многие из которых сочли опасными.

Исследователи подчеркивают, что во многих случаях эти команды вообще нигде не документированы.

Часто AT-команды доступны лишь через интерфейс USB (реже только при включенном режиме отладки). То есть атакующему понадобится получить физический доступ к устройству, или встроить вредоносный компонент внутрь зарядной станции, дока и так далее. Но если атака удалась, злоумышленник может использовать скрытые AT-команды для перезаписи прошивки устройства, обхода защитных механизмов Android, излечения конфиденциальных данных, разблокировки экрана гаджета или передачи устройству произвольных событий касания (touch events), что особенно опасно и позволяет делать со смартфоном что угодно.

Ниже можно увидеть два ролика, один из которых рассказывает об использовании AT-команд в целом, а другой демонстрирует атаку на смартфон LG G4.

Специалисты уже уведомили о потенциальной опасности AT-команд производителей, а также опубликовали список изученных моделей и прошивок Android-устройств. Кроме того, на GitHub выложен shell-скрипт, который использовался для изучения Android-прошивок.

Теперь исследователи планируют заняться изучением устройств Apple и AT-команд, работающих посредством Wi-Fi или Bluetooth.