Что это двухфакторной аутентификации – Аутентификация — что это такое и почему сейчас повсеместно используется двухфакторная аутентификация

Двухфакторная аутентификация для идентификатора Apple ID

Двухфакторная аутентификация — это дополнительный уровень безопасности Apple ID, который гарантирует, что доступ к вашей учетной записи сможете получить только вы, даже если ваш пароль стал известен кому-то еще.

Как это работает

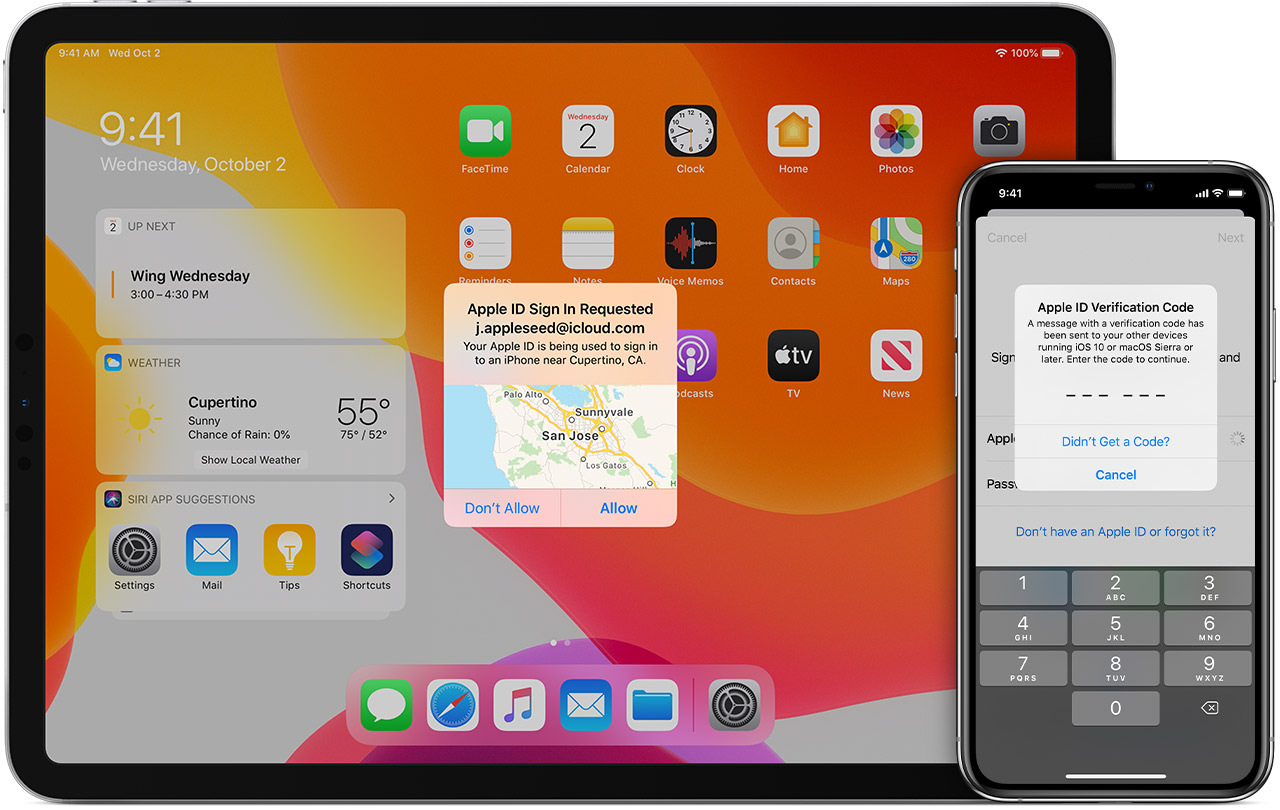

При использовании двухфакторной аутентификации доступ к учетной записи возможен только с доверенных устройств iPhone, iPad, Apple Watch или Mac. При первом входе на новом устройстве вам потребуется предоставить два вида информации: ваш пароль и шестизначный цифровой код подтверждения, который автоматически отображается на доверенных устройствах. После ввода кода новое устройство включается в число доверенных устройств. Например, если у вас есть устройство iPhone, то при первом входе в учетную запись на недавно приобретенном компьютере Mac вам будет предложено ввести пароль и код подтверждения, который автоматически отобразится на экране вашего iPhone.

Поскольку для доступа к учетной записи при двухфакторной идентификации недостаточно только знания пароля, безопасность вашего Apple ID и хранимых на серверах Apple данных существенно возрастает.

После выполнения входа код подтверждения больше не будет запрашиваться на этом устройстве, пока не будет полностью выполнен выход, не будут стерты все данные на устройстве или пока не потребуется сменить пароль из соображений безопасности. При выполнении входа через Интернет можно указать, что браузер является доверенным, и в следующий раз при выполнении входа с этого компьютера код подтверждения не будет запрашиваться.

Доверенные устройства

Доверенным устройством может быть iPhone, iPad или iPod touch с iOS 9 и более поздней версии, Apple Watch с watchOS 6 и более поздней версии либо компьютер Mac с OS X El Capitan и более поздней версии, вход в учетную запись которого был выполнен с использованием двухфакторной аутентификации. Это устройство, для которого нам известна его принадлежность вам и которое можно использовать для проверки личности путем отображения кода подтверждения Apple при входе с использованием другого устройства или браузера.

Доверенные номера телефонов

Доверенный номер телефона — это номер, который можно использовать для получения кодов подтверждения посредством текстовых сообщений или автоматических телефонных вызовов. Необходимо подтвердить не менее одного доверенного номера телефона, чтобы иметь доступ к двухфакторной аутентификации.

Следует также рассмотреть вариант подтверждения дополнительного номера телефона, к которому вы можете получить доступ, — такого как домашний телефон или номер, используемый членом семьи или близким другом. Вы можете использовать этот номер, если у вас временно нет доступа к основному номеру или вашим устройствам.

Коды подтверждения

Настройка двухфакторной аутентификации для идентификатора Apple ID

Двухфакторная аутентификация доступна для учетных записей Apple ID, привязанных по крайней мере к одному устройству с последней версией iOS, iPadOS или macOS. Дополнительная информация.

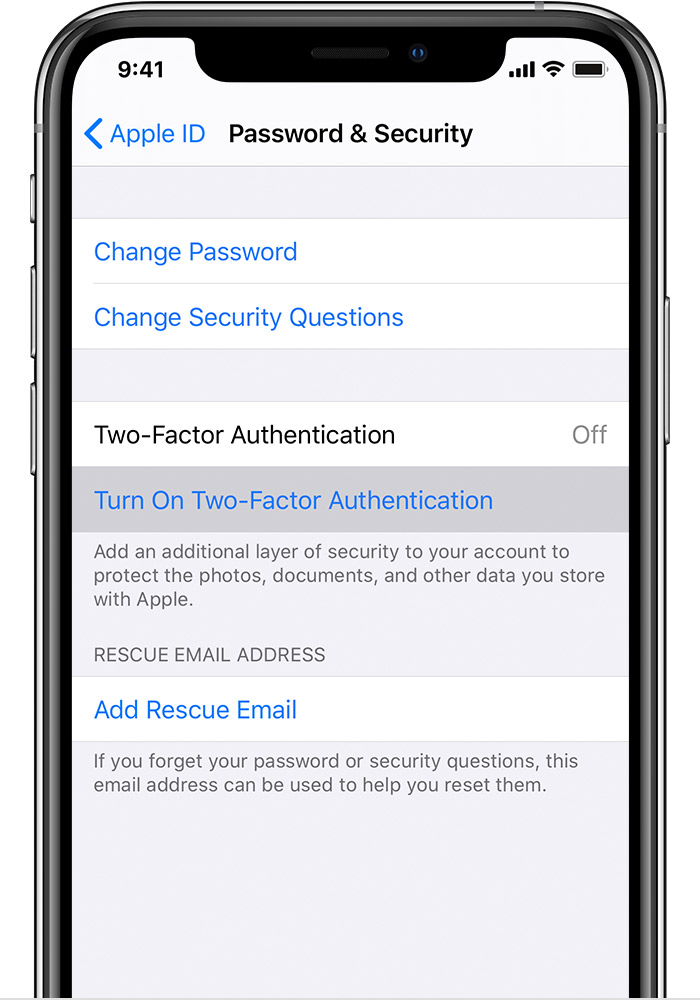

Чтобы включить двухфакторную аутентификацию, можно выполнить на iPhone, iPad или iPod touch следующие действия.

![]()

Включение двухфакторной аутентификации в программе «Настройки»

Если на устройстве установлена ОС iOS 10.3 или более поздней версии, выполните следующие действия.

- Перейдите в меню «Настройки» > [ваше имя] > «Пароль и безопасность».

- Нажмите «Включите двухфакторную аутентификацию».

- Нажмите «Продолжить».

Если на устройстве установлена ОС iOS 10.2 или более ранней версии, выполните следующие действия.

- Выберите «Настройки» > iCloud.

- Выберите свой идентификатор Apple ID > «Пароль и безопасность».

- Нажмите «Включите двухфакторную аутентификацию».

- Нажмите «Продолжить».

Возможно, потребуется ответить на контрольные вопросы Apple ID.

![]()

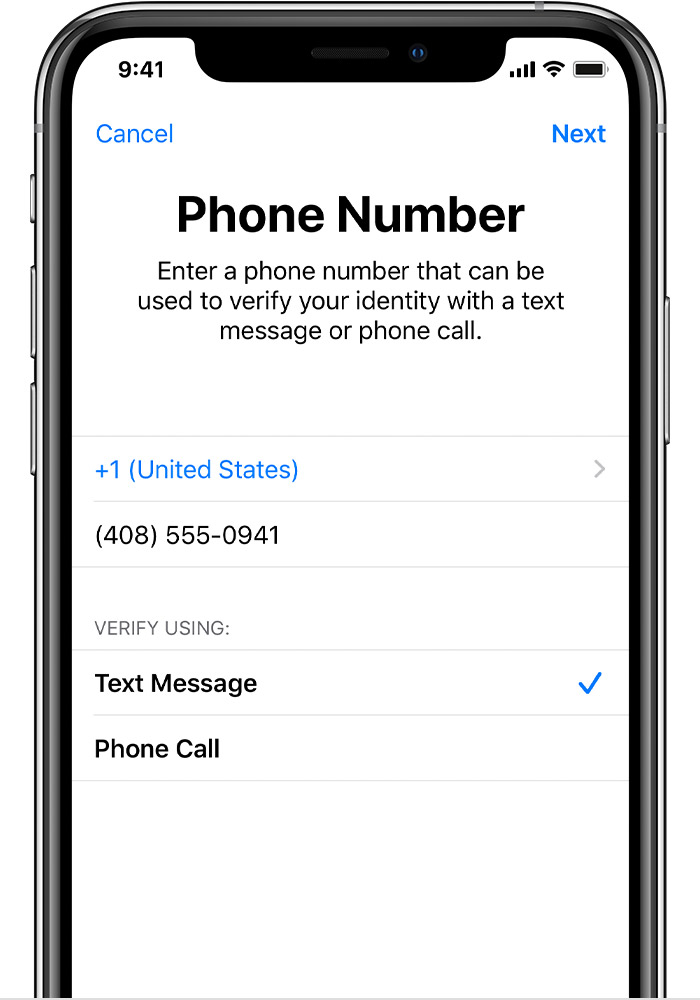

Ввод и подтверждение доверенного номера телефона

Укажите номер телефона, на который необходимо получать коды подтверждения при входе в систему. Можно выбрать получение кодов в виде текстовых сообщений или автоматических телефонных вызовов.

При нажатии пункта «Далее» компания Apple отправляет код подтверждения на указанный вами телефонный номер.

Введите код подтверждения, чтобы подтвердить номер телефона и включить двухфакторную аутентификацию.

![]()

Включение двухфакторной аутентификации на компьютере Mac

Если установлена macOS Catalina, выполните следующие действия.

- Выберите меню Apple > «Системные настройки» > Apple ID.

- Щелкните под своим именем «Пароль и безопасность».

- Нажмите кнопку «Включить двухфакторную аутентификацию».

Если установлена macOS Mojave или более ранней версии, выполните следующие действия.

- Выберите меню Apple > «Системные настройки» > iCloud > «Учетная запись».

- Перейдите на вкладку «Безопасность».

- Щелкните «Включить двухфакторную аутентификацию».

Некоторые идентификаторы Apple ID, созданные в ОС iOS 10.3 или macOS 10.12.4 и более поздних версий, защищены двухфакторной аутентификацией по умолчанию. В этом случае двухфакторная аутентификация будет уже включена.

Если вы уже используете двухэтапную проверку и хотите повысить уровень безопасности, сначала отключите ее, затем включите двухфакторную аутентификацию.

Если для вашей учетной записи нельзя включить двухфакторную аутентификацию, вы по-прежнему можете защищать свои данные с помощью двухэтапной проверки.

Что следует помнить при использовании двухфакторной аутентификации

Двухфакторная аутентификация значительно усиливает защиту Apple ID. После включения этой функции для выполнения входа в учетную запись потребуется пароль и доступ к доверенным устройствам или доверенному номеру телефона. Чтобы обеспечить максимальную защиту своей учетной записи и постоянный доступ, существует несколько простых рекомендаций, которым необходимо следовать:

- Запомните свой пароль Apple ID.

- Используйте код-пароли для всех своих устройств.

- Своевременно обновляйте доверенные номера телефонов.

- Обеспечивайте физическую безопасность доверенных устройств.

Управление учетной записью

Своевременное обновление доверенных номеров телефонов

Для использования двухфакторной аутентификации потребуется наличие в базе данных хотя бы одного доверенного номера телефона, на который можно получать коды подтверждения. Следует также рассмотреть вариант подтверждения дополнительного доверенного номера телефона, помимо вашего собственного. Если ваш iPhone утерян или поврежден и при этом является вашим единственным доверенным устройством, вы не сможете получить коды подтверждения, необходимые для доступа к вашей учетной записи.

Чтобы обновить доверенные номера телефонов, выполните следующие действия.

- Перейдите на страницу учетной записи Apple ID.

- Выполните вход, указав идентификатор Apple ID.

- Перейдите в раздел «Безопасность» и нажмите «Изменить».

Если необходимо добавить номер телефона, нажмите «Добавить проверенный номер телефона» и введите номер телефона. Выберите способ подтверждения номера (текстовым сообщением или автоматическим телефонным вызовом) и нажмите «Продолжить». Чтобы удалить доверенный номер телефона, щелкните  рядом с номером телефона, который необходимо удалить.

рядом с номером телефона, который необходимо удалить.

Просмотр доверенных устройств и управление ими

- Перейдите на страницу учетной записи Apple ID.

- Выполните вход, указав идентификатор Apple ID.

- Перейдите в раздел «Устройства».

В списке устройств перечислены устройства, для которых выполнен вход с помощью вашего Apple ID. Выберите устройство для просмотра модели, серийного номера и другой полезной информации, включая сведения о том, какие устройства являются доверенными и можно ли на них получать коды подтверждения Apple ID.

Также можно удалить доверенное устройство. Удаление доверенного устройства приводит к прекращению отображения на нем кодов подтверждения и блокировке доступа с этого устройства в iCloud и другие службы Apple до тех пор, пока не будет выполнен повторный вход с помощью двухфакторной аутентификации. Если необходимо найти устройство и удалить с него данные до того, как удалять его из списка доверенных устройств, можно использовать функцию «Найти iPhone».

Создание паролей для программ

При использовании двухфакторной аутентификации для входа в учетную запись из программ или служб сторонних разработчиков, например из программ для работы с электронной почтой, контактами или календарями, которые разработаны не компанией Apple, потребуются особые пароли для этих программ. Чтобы создать пароль для программы, выполните следующие действия.

- Перейдите на страницу учетной записи Apple ID.

- Щелкните «Создать пароль» в разделе «Пароли программ».

- Следуйте инструкциям на экране.

После создания пароля для программы введите или вставьте его в поле ввода пароля в программе обычным способом.

Часто задаваемые вопросы

Нужна помощь? Возможно, вы найдете ответы на свои вопросы ниже.

Что делать, если я не помню пароль?

Можно сбросить пароль или изменить его с доверенного устройства, выполнив следующие действия.

На устройстве iPhone, iPad или iPod touch:

- Выберите «Настройки» > [ваше имя]. Если используется iOS 10.2 или более ранней версии, перейдите в меню «Настройки» > iCloud > ваш Apple ID.

- Нажмите «Пароль и безопасность» > «Сменить пароль».

- Введите новый пароль.

На компьютере Mac:

Если установлена macOS Catalina, выполните следующие действия.

- Выберите меню Apple > «Системные настройки» > Apple ID.

- Щелкните «Пароль и безопасность» и нажмите кнопку «Изменить пароль».

Если установлена macOS Mojave или более ранней версии, выполните следующие действия.

- Выберите меню Apple > «Системные настройки» > iCloud.

- Выберите пункт «Учетная запись». Если необходимо ввести пароль Apple ID, щелкните «Забыли Apple ID или пароль?» и следуйте инструкциям на экране. Следующие действия можно пропустить.

- Выберите «Безопасность» > «Сбросить пароль». Перед сбросом пароля к Apple ID введите пароль, который используется для разблокировки компьютера Mac.

Что делать, если у меня нет доступа к доверенному устройству или не был получен код подтверждения?

При выполнении входа, когда под рукой нет доверенного устройства, на котором отображается код подтверждения, код отправляется на доверенный номер телефона посредством текстового сообщения или автоматического телефонного вызова. Щелкните «Код не получен» на экране входа и выберите отправку кода на доверенный номер телефона. Также код можно получить непосредственно на доверенном устройстве в меню «Настройки». Узнайте, как получить код подтверждения.

Если на вашем iPhone установлена iOS 11.3 или более поздней версии, вам не придется постоянно вводить код подтверждения. В некоторых случаях доверенный номер телефона будет подтверждаться на iPhone автоматически в фоновом режиме. Вам не придется совершать дополнительных действий, а учетная запись по-прежнему будет защищена с помощью двухфакторной аутентификации.

Как восстановить доступ к учетной записи, если не удается выполнить вход?

Если не удается выполнить вход в систему, получить доступ к доверенному устройству, сбросить пароль или получить коды подтверждения, можно запросить восстановление учетной записи, чтобы вновь получить к ней доступ. Восстановление учетной записи — это автоматический процесс, который поможет вам как можно быстрее получить доступ к учетной записи и предотвратить возможный доступ других пользователями якобы от вашего имени. Это может занять несколько дней — или больше — в зависимости от того, насколько точную информацию об учетной записи вы можете предоставить для подтверждения своей личности.

Нужно ли теперь запоминать ответы на контрольные вопросы?

Нет. При использовании двухфакторной аутентификации вам не потребуется запоминать ответы на контрольные вопросы. Мы подтверждаем вашу личность исключительно с помощью вашего пароля и кодов подтверждения, отправленных на ваши доверенные устройства и номера телефона. После настройки двухфакторной аутентификации старые контрольные вопросы сохраняются в течение двух недель на случай, если вам потребуется вернуть старые настройки безопасности своей учетной записи. По истечении этого периода они будут удалены.

Может ли служба поддержки Apple помочь мне восстановить доступ к моей учетной записи?

Служба поддержки Apple может ответить на ваши вопросы о процессе восстановления учетной записи, но не может подтвердить вашу личность или ускорить процесс каким-либо образом.

Каковы системные требования для двухфакторной аутентификации?

Для оптимальной работы необходимо, чтобы все устройства, которые используются с идентификатором Apple ID, удовлетворяли следующим системным требованиям.

- iPhone, iPad или iPod touch с iOS 9 и более поздней версии

- Компьютер Mac с ОС OS X El Capitan и iTunes 12.3 или более поздней версии

- Apple Watch с ОС watchOS 2 или более поздней версии

- Apple TV HD с tvOS

- Компьютер с ОС Windows с установленными программами iCloud для Windows 5 и iTunes 12.3.3 или более поздней версии.

Можно ли использовать двухфакторную аутентификацию с идентификатором Apple ID, созданном для ребенка?

Да. Для любого идентификатора Apple ID, который отвечает базовым системным требованиям, можно включить двухфакторную аутентификацию. Дополнительные сведения о том, кто может использовать двухфакторную аутентификацию, см. в этой статье.

Что делать, если я не узнаю местоположение, показанное в уведомлении о входе?

При выполнении входа на новом устройстве вы получаете на других доверенных устройствах уведомление, в котором отображается карта с приблизительным местоположением нового устройства. Это приблизительное местоположение, основанное на IP-адресе используемого в настоящий момент устройства, а не точное местоположение устройства. Показанное местоположение может отражать информацию о сети, к которой вы подключены, а не о физическом местоположении.

Если вы знаете, что являетесь тем самым пользователем, который пытается выполнить вход, но не узнаете показанное местоположение, вы можете нажать «Разрешить» и продолжить регистрацию. Однако если вы получите уведомление о том, что ваш Apple ID используется для входа на новом устройстве, и это не вы, нажмите «Не разрешать», чтобы заблокировать попытку входа.

Что произойдет в случае использования двухфакторной аутентификации на устройстве с более ранними версиями программного обеспечения?

При использовании двухфакторной аутентификации на устройствах под управлением более ранних версий ОС (таких как Apple TV 2-го или 3-го поколения) может понадобиться добавить код подтверждения из шести цифр в конце своего пароля при выполнении входа. Получите код подтверждения на доверенном устройстве под управлением ОС iOS 9 или OS X El Capitan или их более поздних версий либо получите его на свой доверенный номер телефона. Затем введите пароль, добавив к нему код подтверждения из шести цифр непосредственно в поле пароля.

Можно ли отключить двухфакторную аутентификацию после ее включения?

Если двухфакторная аутентификация уже используется, отключить ее невозможно. Для некоторых функций в последних версиях iOS и macOS этот дополнительный уровень безопасности, предназначенный для защиты ваших данных, обязателен. Если вы недавно обновили свою учетную запись, вы можете отказаться от регистрации в течение двух недель. Для этого откройте сообщение с подтверждением регистрации и перейдите по ссылке для возврата к предыдущим настройкам безопасности. Имейте в виду, что это делает вашу учетную запись менее защищенной, а функции, для которых требуется более высокий уровень безопасности, будут недоступны.

Это отличается от текущей двухэтапной проверки Apple?

Да. Средства двухфакторной аутентификации встроены непосредственно в iOS, macOS, tvOS, watchOS и веб-сайты компании Apple. В ней используются другие методы подтверждения доверенных устройств и предоставления кодов подтверждения и оптимизируется работа в целом. Двухфакторная аутентификация необходима для использования определенных функций, требующих повышенной безопасности.

Более ранняя функция двухэтапной проверки продолжает работать отдельно для уже зарегистрировавшихся пользователей.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Дата публикации:

Многофакторная аутентификация — Википедия

Многофакторная аутентификация (МФА, англ. multi-factor authentication, MFA) — расширенная аутентификация, метод контроля доступа к компьютеру, в котором пользователю для получения доступа к информации необходимо предъявить более одного «доказательства механизма аутентификации». К категориям таких доказательств относят:

- Знание — информация, которую знает субъект. Например, пароль, ПИН-код.

- Владение — вещь, которой обладает субъект. Например, электронная или магнитная карта, токен, флеш-память.

- Свойство, которым обладает субъект. Например, биометрия, природные уникальные отличия: лицо, отпечатки пальцев, радужная оболочка глаз, капиллярные узоры, последовательность ДНК.

Основная статья: Аутентификация

Ещё до появления компьютеров использовались различные отличительные черты субъекта, его характеристики. Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищённости и стоимости внедрения. Выделяют 3 фактора аутентификации:

- Фактор знания, что-то, что мы знаем — пароль. Это тайные сведения, которыми должен обладать только авторизованный субъект. Паролем может быть речевое слово, текстовое слово, комбинация для замка или личный идентификационный номер (PIN). Парольный механизм может быть довольно легко воплощён и имеет низкую стоимость. Но имеет существенные недостатки: сохранить пароль в тайне зачастую бывает сложно, злоумышленники постоянно придумывают новые способы кражи, взлома и подбора пароля (см. бандитский криптоанализ, метод грубой силы). Это делает парольный механизм слабозащищённым. Многие секретные вопросы, такие как «Где вы родились?», элементарные примеры фактора знаний, потому что они могут быть известны широкой группой людей, или быть исследованы.

- Фактор владения, что-то, что мы имеем — устройство аутентификации. Здесь важно обстоятельство обладания субъектом каким-то неповторимым предметом. Это может быть личная печать, ключ от замка, для компьютера это файл данных, содержащих характеристику. Характеристика часто встраивается в особое устройство аутентификации, например, пластиковая карта, смарт-карта. Для злоумышленника заполучить такое устройство становится более сложно, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищённым, чем парольный механизм, однако стоимость такой системы более высокая.

- Фактор свойства, что-то, что является частью нас — биометрика. Характеристикой является физическая особенность субъекта. Это может быть портрет, отпечаток пальца или ладони, голос или особенность глаза. С точки зрения субъекта, данный способ является наиболее простым: не надо ни запоминать пароль, ни переносить с собой устройство аутентификации. Однако биометрическая система должна обладать высокой чувствительностью, чтобы подтверждать авторизованного пользователя, но отвергать злоумышленника со схожими биометрическими параметрами. Также стоимость такой системы довольно велика. Но, несмотря на свои недостатки, биометрика остается довольно перспективным фактором.

Согласно мнению экспертов, многофакторная аутентификация резко снижает возможность кражи личных данных онлайн, так как знание пароля жертвы недостаточно для совершения мошенничества. Тем не менее, многие многофакторные подходы аутентификации остаются уязвимыми для «фишинга», «человек-в-браузере», «человек посередине».

Основная статья: Аутентификация

Выбирая для системы тот или иной фактор или способ аутентификации, необходимо, прежде всего, отталкиваться от требуемой степени защищенности, стоимости построения системы, обеспечения мобильности субъекта.

Можно привести сравнительную таблицу:

| Уровень риска | Требования к системе | Технология аутентификации | Примеры применения |

|---|---|---|---|

| Низкий | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальных сведений не будут иметь значительных последствий | Рекомендуется минимальное требование — использование многоразовых паролей | Регистрация на портале в сети Интернет |

| Средний | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальных сведений причинят небольшой ущерб | Рекомендуется минимальное требование — использование одноразовых паролей | Произведение субъектом банковских операций |

| Высокий | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальных сведений причинят значительный ущерб | Рекомендуется минимальное требование — использование многофакторной аутентификации | Проведение крупных межбанковских операций руководящим аппаратом |

Двухфакторная аутентификация (ДФА, англ. two-factor authentication, также известна как двухэтапная верификация), является типом многофакторной аутентификации. ДФА — представляет собой технологию, обеспечивающую идентификацию пользователей с помощью комбинации двух различных компонентов.

Примером двухфакторной аутентификации является авторизация Google и Microsoft. Когда пользователь заходит с нового устройства, помимо аутентификации по имени-паролю, его просят ввести шестизначный (Google) или восьмизначный (Microsoft) код подтверждения. Абонент может получить его по SMS, с помощью голосового звонка на его телефон, код подтверждения может быть взят из заранее составленного реестра разовых кодов или новый одноразовый пароль может быть сгенерирован приложением-аутентификатором за короткие промежутки времени. Выбор метода осуществляется в настройках аккаунта Google или Microsoft соответственно.

Преимущество двухфакторной аутентификации через мобильное устройство:

- Не нужны дополнительные токены, потому что мобильное устройство всегда под рукой.

- Код подтверждения постоянно меняется, а это безопаснее, чем однофакторный логин-пароль

Недостатки двухфакторной аутентификации через мобильное устройство:

- Мобильный телефон должен ловить сеть, когда происходит аутентификация, иначе сообщение с паролем просто не дойдет.

- Необходимо сообщить номер мобильного телефона, из-за чего, например, в будущем может приходить спам.

- Текстовые сообщения (SMS), которые, поступая на мобильный телефон, могут быть перехвачены[1][2].

- Текстовые сообщения приходят с некоторой задержкой, так как некоторое время уходит на проверку подлинности.

- Современные смартфоны используются как для получения почты, так и для получения SMS. Как правило электронная почта на мобильном телефоне всегда включена. Таким образом, все аккаунты, для которых почта является ключом, могут быть взломаны (первый фактор). Мобильное устройство (второй фактор). Вывод: смартфон смешивает два фактора в один.

Сейчас многие крупные сервисы, такие как Microsoft, Google, Yandex, Dropbox, Facebook, уже предоставляют возможность использовать двухфакторную аутентификацию. Причём для всех из них можно использовать единое приложение аутентификатор, соответствующее определённым стандартам, такие как Google Authenticator, Microsoft Authentificator, Authy или FreeOTP.

Многие продукты с функцией многофакторной аутентификации требуют от пользователя клиентское программное обеспечение, для того, чтобы система многофакторной аутентификации заработала. Некоторые разработчики создали отдельные установочные пакеты для входа в сеть, идентификационных данных веб-доступа и VPN-подключения. Чтобы использовать с этими продуктами токен или смарт-карту, потребуется установить на PС четыре или пять пакетов специального программного обеспечения. Это могут быть пакеты, которые используются для осуществления контроля версии или это могут быть пакеты для проверки конфликтов с бизнес-приложениями. Если доступ может быть произведён с использованием веб-страниц, то тогда можно обойтись без непредвиденных расходов. С другими программными решениями многофакторной аутентификации, такими как «виртуальные» токены или некоторые аппаратные токены, ни одно ПО не может быть установлено непосредственными пользователями.

Многофакторная аутентификация не стандартизирована. Существуют различные формы её реализации. Следовательно, проблема состоит в её способности к взаимодействию. Существует много процессов и аспектов, которые необходимо учитывать при выборе, разработке, тестировании, внедрении и поддержке целостной системы управления идентификацией безопасности, включая все релевантные механизмы аутентификации и сопутствующих технологий: это всё описал Brent Williams, в контексте «Identity Lifecycle»[1]

Многофакторная аутентификация имеет ряд недостатков, которые препятствуют её распространению. В частности человеку, который не разбирается в этой области, сложно следить за развитием аппаратных токенов или USB-штекеров. Многие пользователи не могут самостоятельно установить сертифицированное клиентское программное обеспечение, так как не обладают соответствующими техническими навыками. В общем, многофакторные решения требуют дополнительных затрат на установку и оплату эксплуатационных расходов. Многие аппаратные комплексы, основанные на токенах, запатентованы, и некоторые разработчики взимают с пользователей ежегодную плату. С точки зрения логистики, разместить аппаратные токены трудно, так как они могут быть повреждены или потеряны. Выпуск токенов в таких крупных областях, как банки, или других крупных предприятиях должен быть отрегулирован. Помимо затрат на установку многофакторной аутентификации значительную сумму также составляет оплата технического обслуживания. В 2008 году крупный медиа-ресурс Credit Union Journal провел опрос среди более 120 кредитных союзов США. Цель опроса — показать стоимость технического обслуживания связанную с двухфакторной аутентификацией. В итоге вышло, что сертификация программного обеспечения и доступ к панели инструментов имеют самую высокую стоимость.

- ↑ NIST Prepares to Phase Out SMS-Based Login Security Codes. Time Is Running Out For This Popular Online Security Technique (англ.), Fortune (July 26, 2016). Дата обращения 13 августа 2016. «“Due to the risk that SMS messages may be intercepted or redirected, implementers of new systems should carefully consider alternative authenticators,” NIST».

- ↑ Дуров заявил о причастности спецслужб ко взлому Telegram оппозиционеров (рус.). РосБизнесКонсалтинг (2 мая 2016, 20:18). — «… в ночь на пятницу отдел технологической безопасности МТС отключил ему (Олегу Козловскому) сервис доставки СМС-сообщений, после чего — спустя 15 минут — кто-то с Unix-консоли по IP-адресу на одном из серверов анонимайзера Tor отправил в Telegram запрос на авторизацию нового устройства с номером телефона Козловского. Ему было отправлено СМС с кодом, которое доставлено не было, поскольку сервис для него был отключен. Затем злоумышленник ввел код авторизации и получил доступ к аккаунту активиста в Telegram. «Главный вопрос в том, каким образом неизвестные получили доступ к коду, который был отправлен на СМС, но не доставлен. К сожалению, у меня есть только одна версия: через систему СОРМ или напрямую через отдел техбезопасности МТС (например, по звонку из «компетентных органов»)», — подчеркнул активист.». Дата обращения 11 мая 2017.

Многофакторная (двухфакторная) аутентификация

Это утверждение имеет смысл и относится, прежде всего, к компаниям финансового сектора, как, впрочем, и ряду компаний, выполняющих научно-исследовательские, опытно-конструкторские и технологические работы (НИОКР) в высокотехнологичных секторах рынка.

Согласно стандарту РФ о защите информации, три основных свойства определяют безопасное состояние обрабатываемой информации – её конфиденциальность, доступность и целостность. Вспомним, что парольная аутентификация является одним из первых барьеров, появившихся в ИТ-системах одновременно с операционными системами, реализующими множественный доступ к информационным ресурсам. Без малого 20 лет именно она стоит на первом рубеже контроля. Очевидно, что, среди основных достоинств этой методики защиты, – её простота. И вряд ли кто станет оспаривать достаточность применения парольной аутентификации во многих организациях и уровня безопасности использования информации, при соответствующем организационном подходе. Однако…

80% инцидентов в сфере информационной безопасности случаются из-за использования слабых паролей — к такому выводу пришла компания Trustwave по результатам собственного исследования, охватившего ряд компаний в 18 регионах мира. Аналитики посвятили своё исследование уязвимости элементов в системах информационной безопасности, в процессе которого изучили более 300 инцидентов, имевших место в 2011 году. Главное заключение, сделанное в итоге: слабые пароли пользователей в ИС — наиболее уязвимое место, активно используемое злоумышленниками. Это касается как крупных, так и небольших компаний.

Слабый пароль — это плохо с точки зрения норм информационной безопасности, но обратная сторона применения сложных паролей – трудность их удержания в памяти человека. Как следствие – небрежность их хранения в виде рабочих записей, а в этом случае уже не имеет значения, будет ли пара логин/пароль записана в личном блокноте сотрудника или закреплена на мониторе липким листком. Зная традицию обращения с такими данными работниками российских компаний, к примеру, злоумышленник без особого труда получит эти сведения… Если еще учесть часто применяемую «синхронизацию» паролей для доступа к различным приложениям и корпоративным системам… И вот, минимум два из трёх столпов информационной безопасности предприятия повержены в цифровую пыль.

Некоторые зарубежные компании, действующие в сфере анализа инцидентов в системах безопасности, делают вывод: несанкционированный доступ к информации ограниченного использования о финансовой активности предприятия, договорах и графиках способен повлечь не то, что потери — разорение. Ежегодные потери от утечек информации в США оцениваются в миллиардах долларов. Российский отраслевой портал «Информационная безопасность банков» в оценке финансового ущерба от возможных злоупотреблений сотрудников ссылается на исследования Ассоциации экспертов по борьбе с мошенничеством (ACFE, США), которая видит эту сумму в размере 6% прибыли банка за год. По наблюдениям ассоциации, потери при подобных инцидентах, в среднем, достигали $100 тыс., а в 14,6% превысили $1 млн.

Исследовательская компания Javelin Strategy в своем ежегодном исследовании, опубликованном в феврале 2012 года, оценила мировой объем мошенничества и утечек данных из компаний и организаций за 2011 год в $18 млрд. Не доверять экспертам нет оснований, а поправку на отставание России в области информатизации и непубличность российских банков и компаний каждый вправе сделать сам.

Невзирая на множество средств вычислительной техники и широкий спектр технологических решений, выбор методов аутентификации для компаний, планирующих своё будущее, невелик – многофакторная аутентификация (конечно, если в ближайшее время не случится технологический прорыв в управлении вычислительными системами при помощи мысли). Однофакторной или парольной аутентификации для безопасной работы с информационными системами в развитом бизнесе уже недостаточно.

Двухфакторная аутентификация — это технология контроля доступа в два этапа: когда помимо ввода логина и пароля к аккаунту, пользователя просят подтвердить свою личность дополнительным способом, например, ввести в форму код, полученный в SMS-сообщении на мобильный телефон. Помимо такого варианта, TeleSign предлагает дополнительную верификацию посредством голосовых команд и токенов.

Мобильная идентификация

Мобильная идентификация позволяет выполнять доступ к корпоративным приложениям только от «достоверных» устройств и пользователей. Для реализации этих возможностей могут использоваться различные технологии (в конкретном случае — одна или несколько): сертификаты (для пользователей и устройств), кодирование приложений, аутентификация и пр. Все чаще EMM-инструменты применяют различную контекстную информацию (например, время или местоположение), помогающую принимать решения при предоставлении доступа.

Сильные и слабые стороны многофакторной аутентификации

К преимуществам можно отнести её способность защитить информацию, как от внутренних угроз, так и от внешних вторжений. Определенной слабостью можно считать необходимость использования дополнительных программно-аппаратных комплексов, устройств хранения и считывания данных. В то же время, в настоящий момент статистика взломов систем, применяющих двухфакторную аутентификацию, отсутствует или ничтожна.

Многофакторная или расширенная аутентификация уже сегодня применяется рядом российских компаний в сфере финансов при создании сервисов интернет-банкинга, мобильного банкинга, файлообмена и т.п. решений для конечных пользователей. Она основана на совместном использовании нескольких факторов аутентификации (знаний, средств или объектов хранения одной из информационных составляющих легитимной процедуры аутентификации), что значительно повышает безопасность использования информации, по меньшей мере, со стороны пользователей, подключающихся к информационным системам по защищенным и незащищенным каналам коммуникаций.

В качестве примера может послужить процесс двухфакторной аутентификации пользователя, реализованный в рядом российских банков: вход в личный кабинет пользователя посредством сети интернет возможен после ввода пароля на странице, после чего (в случае подтвержденной правомерности), следует передача одноразового пароля (в виде SMS) на мобильный телефон, ранее зарегистрированный пользователем.

Аналогичные схемы контроля и управления полномочиями пользователя, его дальнейших действий в корпоративных или других информационных системах, могут быть реализованы с применением самых различных средств и методов, выбор коих достаточно широк, как по технологичности, стоимости, исполнению, так и по возможным комбинациям перечисленных свойств.

Сессия работы пользователя может также контролироваться на предмет соответствия, как IP-адреса последней успешно завершенной сессии, так и MAC-адреса соответствующего сетевого оборудования. Далее могут идти действия подтверждения или отказа в доступе к информационным ресурсам, но доверия к этим двум параметрам контроля быть не может в силу их технологической слабости: IP-адрес можно подменить, а MAC-адрес просто переписать в ходе работы системы, и даже без перезагрузки. Тем не менее, в качестве неких контрольных значений эти сведения могут быть использованы.

Обратная сторона многофакторной аутентификации

Первой проблемой многофакторной аутентификации является способ ее реализации. В настоящее время самым популярным вторым фактором, используемым поставщиками сервиса, является одноразовый пароль one time password — OTP[1].

Применяя данный тип 2FA пользователь вводит на первом уровне аутентификации персональный пароль. На следующем этапе он должен ввести маркер ОТР, обычно отправляемый с помощью SMS на его мобильное устройство. Идея способа понятна. ОТР будет доступен только тому, кто, как предполагается в теории, ввел недоступный постороннему пароль.

Однако, увы, отправлять OTP в SMS, вообще говоря, небезопасно, так как часто сообщения отправляются открытым текстом. Даже начинающие хакеры могут прочесть подобные текстовые сообщения, ведь фактически все, что им нужно — целевой номер телефона.

Кроме того, многофакторная аутентификация не в состоянии предотвратить атаки класса MitM, которые часто используются в ходе фишинговых компаний с помощью электронной почты. В случае успеха атаки пользователь перейдет по мошеннической ссылке и попадет на сайт, похожий на онлайн-портал банка. Там пользователь введет информацию о входе в систему и другие конфиденциальные данные, которые будут использоваться злоумышленником чтобы получить доступ к реальному сайту.

И хотя данная атака будет возможна для осуществления только ограниченный период времени, она все же возможна.

Требования Федеральной службы по техническому и экспортному контролю по многофакторной аутентификации

В начале 2014 года Федеральная служба по техническому и экспортному контролю (ФСТЭК) утвердила методический документ о мерах защиты информации в государственных информационных системах. Документ прояснил многие аспекты, касающихся организационных и технических мер защиты информации, принимаемых в государственных информационных системах, в соответствии с утверждённым приказом ФСТЭК России от 11 февраля 2013 г. No17.

ФСТЭК настоятельно рекомендует полностью отказаться от привычной аутентификации на основе статических паролей для всех пользователей без исключения и перейти к более надежной многофакторной аутентификации. Обязательными требованиями для многофакторной аутентификации является использование аппаратных аутентификаторов и механизма одноразовых паролей при удаленном и локальном доступе.

Примеры двухфакторной и многофакторной аутентификации

Методика аутентификации при помощи SMS основана на использовании одноразового пароля: преимущество такого подхода, по сравнению с постоянным паролем в том, что этот пароль нельзя использовать повторно. Даже если предположить, что злоумышленнику удалось перехватить данные в процессе информационного обмена, он не сможет результативно использовать украденный пароль для получения доступа к системе.

А вот пример, реализуемый с применением биометрических устройств и методов аутентификации: использование сканера отпечатка пальца, который имеется в ряде моделей ноутбуков. При входе в систему пользователь должен пройти процедуру сканирования пальца, а затем подтвердить свои полномочия паролем. Успешно завершенная аутентификация даст ему право на использование локальных данных конкретного ПК. Тем не менее, регламентом работы в ИС может быть предусмотрена отдельная процедура аутентификации для доступа к сетевым ресурсам компании, которая помимо ввода другого пароля может включать в себя целый ряд требований к представлению аутентификаторов субъекта. Но даже при такой реализации, защищенность системы, несомненно, усиливается.

Аналогичным образом могут быть использованы и другие биометрические аутентификаторы:

- отпечатки пальцев;

- геометрия кисти руки;

- очертания и размеры лица;

- характеристики голоса;

- узор радужной оболочки и сетчатки глаз;

- рисунок вен пальцев.

При этом конечно применяется соответствующее оборудование и программное обеспечение, а затраты на его приобретение и поддержку могут отличаться в разы.

Однако, стоит понимать – биометрические аутентификаторы не являются абсолютно точными данными. Отпечатки одного пальца могут иметь отличия под воздействием внешней среды, физиологического состояния организма человека и т.п. Для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Методы биометрической аутентификации содержат определение степени вероятности соответствия действующего аутентификатора эталону. Что касается биометрической аутентификации и удаленного доступа к ИС, то пока у современных технологий нет возможности передать по незащищенным каналам достоверные данные — отпечаток пальца или результат сканирования сетчатки глаза.

Эти технологии в большей степени годятся для использования в корпоративных сетях.

Наиболее популярной технологией в этом направлении в недалеком будущем может стать голосовая аутентификация и признаки тому очевидны. Значительное количество разработок в этой сфере имеется уже сегодня, проекты внедрения подобных механизмов управления/контроля нашли место в ряде крупных банков РФ. В качестве примера практического применения систем голосовой биометрической аутентификации, можно указать аутентификацию по ключевой фразе, применяемую в ряде колл-центров, аудио-пароли для доступа к системам интернет-банкинга и т.п., подтверждение действий персонала при осуществлении важных операций доступа к информации, контроль физического доступа и присутствия в помещении.

Помимо технологий, связанных с использованием биометрических аутентификаторов, имеются также программно-аппаратные решения, такие как автономные ключи для генерации одноразовых паролей, считыватели RFID-меток, криптокалькуляторы, программные и аппаратные жетоны (токены), электронные ключи различных типов – Touch Memory и ключ/смарт-карта, а также биометрические идентификационные карты. Все перечисленные в рамках статьи системы и методы многофакторной аутентификации, а помимо них еще и системы контроля и управления доступом (СКУД) могут интегрироваться, комбинироваться, отрабатываться поочерёдно и в комплексе. Отсюда можно сделать вывод: на рынке России существует достаточное количество предложений для усиления защиты информационных систем, как от внутренних, так и внешних вторжений. У компаний имеется возможность выбора, ограничиваемая лишь размером бюджета.

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число зарубежных компаний, среди которых организации хай-тека, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, исследовательские фирмы.

При этом, частные компании и организации в мире, в целом, не очень охотно распространяются о внедрении у себя технологических новинок в сфере безопасности и защиты информации, по вполне понятным причинам. Гораздо больше известно о проектах в государственном секторе – с 2006 года публично известны успешно реализованные технологические решения в государственных учреждениях Канады, Саудовской Аравии, Испании, Дании и ряда других стран.

2019

Представлен новый способ обхода двухфакторной аутентификации

В конце декабря 2019 года группу хакеров, предположительно связанную с китайским правительством, обвинили во взломе сетей по всему миру. Эксперты считают, что хакеры разработали новую методику обхода двухфакторной аутентификации, что встревожило сообщество кибербезопасности.

Впервые хакерскую деятельность, приписываемую группе APT20, обнаружили в 2011 году. Она занималась взломом и доступом к данным государственных структур, крупных компаний и поставщиков услуг в США, странах Южной Америки и Европы. В 2016–2017 годах группа исчезла из поля зрения специалистов, и лишь недавно голландская компания Fox-IT, специализирующаяся на консалтинговых услугах по кибербезопасности, обнаружила следы вмешательства APT20 в сети одного из своих клиентов, который попросил расследовать нарушения в целостности сети.

Группу хакеров, предположительно связанную с китайским правительством, обвинили во взломе сетей по всему мируИсследователи Fox-IT подробно описали методику взлома. По мнению специалистов, группа хакеров использовала веб-серверы в качестве точки входа, в частности, платформу корпоративных приложений Jboss. Проникнув в систему и установив веб-оболочки, хакеры расходились по сетям жертв. Найденные пароли и учётные записи позволяли злоумышленникам красть данные с помощью стандартных инструментов, без установки вирусов.

Но хуже всего оказалось то, что группа APT20 смогла обойти двухфакторную авторизацию, получив доступ к защищенным учетным записям VPN. Наиболее вероятно, что хакеры смогли украсть из взломанной системы программный токен RSA SecurID и модифицировать его таким образом, чтобы разорвать связь с локальной системой. Обычно без него программа RSA SecurID выдаёт ошибку, однако хакеры обошли весь комплекс начальной проверки и с помощью украденной программы смогли беспрепятственно генерировать одноразовые коды для обхода двухфакторной защиты.[2]

Использование многофакторной аутентификации блокирует 99,9% взломов

В облачных сервисах Microsoft ежедневно совершается около 300 млн попыток мошеннического входа в учетные записи. Многофакторная аутентификация (МФА) может помочь защитить учетные записи от многих типов атак[3].

По словам специалистов из Microsoft, пользователи, включившие многофакторную аутентификацию для своих учетных записей, в итоге блокируют 99,9% автоматических атак[4]. Рекомендация распространяется не только на учетные записи Microsoft, но и на любой другой профиль, web-сайт или online-сервис. Если поставщик услуг поддерживает многофакторную аутентификацию, Microsoft рекомендует использовать ее, независимо от того, является ли она чем-то простым, как одноразовые SMS-пароли или расширенные биометрические решения.

По словам исследователей из Microsoft, такие старые советы, как «никогда не используйте пароль, который когда-либо был скомпрометирован» или «используйте действительно длинные пароли», в последние годы не очень помогают. В настоящее время киберпреступники имеют в своем распоряжении различные методы, позволяющие получить учетные данные пользователей, и в большинстве случаев пароль и его сложность не имеют значения.

От постоянных попыток мошеннического входа защитит включение многофакторной аутентификации. Она не сможет заблокировать только 0,1% атак, в ходе которых киберпреступники используют технические решения для захвата токенов МФА, но они происходят крайне редко.

Иск против Apple за «незаконное» включение двухфакторной аутентификации

11 февраля 2019 года стало известно, что житель Калифорнии Джей Бродски (Jay Brodsky) подал в суд на компанию Apple за «незаконное» включение двухфакторной аутентификации. Бродски жалуется на то, что двухфакторная аутентификация существенно усложняет жизнь пользователям, поскольку от них требуется не только помнить пароль, но еще и иметь доступ к доверенному телефону или телефонному номеру. Подробнее здесь.

2017: Google отказывается от SMS при двухфакторной авторизации

Google планирует летом 2017 года вместо одноразовых кодов проверки, рассылаемых с помощью SMS, пользователям выводит экранные уведомления с просьбой подтвердить логин. Подобный подход считается более надёжным, нежели отправка секретных кодов через SMS, поскольку их сложнее перехватить.

В сообщениях от Google будут указываться устройство, с которого осуществляется логин, его физическое местоположение, а также время попытки входа. Пользователям необходимо будет внимательно следить за этой информацией, чтобы не допускать несанкционированного входа посторонних.

Переход на экранные уведомления предложат только тем пользователям Google, у которых двухфакторная аутентификация уже активирована. Предложение принимать не обязательно — предусмотрена опция сохранения отправки кода через SMS.

2016

SMS-пароли признаны небезопасными

Национальный Институт стандартов и технологий США (The National Institute of Standards and Technology, NIST) представил летом 2016 года предварительную версию будущего Digital Authentication Guideline (документа, который установит новые нормы и правила в отношении цифровых методов аутентификации): механизм SMS OTP изначально для аутентификации не предназначался и не может считаться полноценным фактором аутентификации[5].

В документе содержится прямое указание на то, что использование SMS-сообщений для двухфакторной аутентификации может являться «недопустимым» и «небезопасным» (секция документа 5.1.3.2).

Полностью данный параграф выглядит так: «Если верификация по внешнему каналу осуществляется посредством SMS-сообщения в публичной сети мобильной телефонной связи, верификатор должен убедиться, что используемый предварительно зарегистрированный телефонный номер действительно ассоциируется с мобильной сетью, а не с VoIP или иным программным сервисом. После возможна отправка SMS-сообщения на предварительно зарегистрированный телефонный номер. Изменение предварительно зарегистрированного телефонного номера не должно быть возможно без двухфакторной аутентификации в ходе изменения. Использование SMS-сообщений в аутентификации по внешнему каналу недопустимо, и не будет дозволяться в будущих версиях данного руководства».

Основные опасения экспертов Национального института стандартов и технологий сводятся к тому, что номер телефона может быть привязан к VoIP-сервису, кроме того, злоумышленники могут попробовать убедить поставщика услуг в том, что номер телефона изменился, и подобные уловки нужно сделать невозможными.

Хотя документ рекомендует производителям использовать в своих приложениях токены и криптографические идентификаторы, авторы поправок также отмечают, что смартфон или другое мобильное устройство всегда могут быть украдены, или могут временно находиться в руках другого человека» — говорится в документе NIST.

Механизмов компрометации SMS паролей существует достаточно много, и они уже были неоднократно использованы в основном для похищения денежных средств клиентов российских банков. Достаточно перечислить лишь несколько методов взлома SMS паролей:

- Замена SIM карты с использованием поддельных документов

- Использование уязвимостей в протоколе OSS-7

- Переадресация вызовов у оператора мобильной связи

- Ложные базовые станции

- Специализированные троянские программы для смартфонов, перехватывающие SMS пароли

Еще одним методом может считаться взлом шлюза между банком и оператором связи.

То обстоятельство, что механизм SMS-паролей используется всеми банками, открывает для хакеров широкие перспективы. Очевидно, что написав один раз троян для смартфона, его можно использовать для атаки на все российские банки, при его (трояна) минимальной кастомизации.

При этом можно предсказать, что первыми «под раздачу» будут попадать крупные банки – большая клиентская база последних позволяет мошенникам рассчитывать на весомый результат даже при небольших остатках на счетах клиентов.

Одноразовые пароли через SMS

- задержки в доставке

- возможность перехвата на уровне канала связи или ввода в систему

- возможность перехвата на уровне оператора мобильной связи

- возможность переоформления сим-карты клиента на мошенника по поддельной доверенности (и перехвата SMS)

- возможность направления клиенту SMS-сообщений с подменного номера

- рост операционных затрат пропорционально клиентской базе

Одноразовые пароли через PUSH

- негарантированная доставка

- прямой запрет Apple/Google/Microsoft на использование для передачи конфиденциальной информации

- предназначение – только информирование

Исследователи продемонстрировали простую атаку для обхода двухфакторной аутентификации

Ученые из Амстердамского свободного университета Радхеш Кришнан Конот (Radhesh Krishnan Konoth), Виктор ван дер Вен (Victor van der Veen) и Герберт Бос (Herbert Bos) продемонстрировали практическую атаку на двухфакторную аутентификацию с использованием мобильного устройства. Исследователи продемонстрировали атаку «Человек в браузере» (Man-in-the-Browser) против смартфонов на базе Android и iOS[6].

Проблема с двухфакторной аутентификацией возникла из-за увеличения популярности смартфонов и желания владельцев синхронизировать данные между различными девайсами. Двухфакторная аутентификация полагается на принцип физического разделения устройств для защиты от вредоносного ПО. Однако синхронизация данных делает подобную сегментацию абсолютно бесполезной.

Исследователи продемонстрировали атаку с использованием установки уязвимого приложения через Google Play. Им удалось успешно обойти проверку Google Bouncer и активировать приложение для перехвата одноразовых паролей.

Для атаки на iOS исследователи использовали новую возможность OS X под названием Continuity, позволяющую синхронизировать SMS-сообщения между iPhone и Mac. Если этот функционал активирован, злоумышленнику достаточно иметь доступ к компьютеру, чтобы прочитать все SMS сообщения.

Согласно исследователям, приложение для хищения одноразовых паролей было добавлено в Google Play 8 июля 2015 года и оставалось доступно для пользователей в течение двух месяцев, до выхода видео с демонстрацией атаки.

Компания Apple была уведомлена 30 ноября 2015 года, однако исследователи не получили ответ.

2015

«Яндекс» и Mail.ru запустила двухфакторную аутентификацию

Обычно двухфакторная аутентификация подразумевает ввод пароля на сайте, а затем подтверждение личности с помощью дополнительного кода, полученного в SMS-сообщении на мобильный телефон.

В реализации двухфакторной аутентификации Mail.Ru первым фактором является пароль, а вторым выступает код, который пользователь получает по SMS на номер телефона, подключенный к аккаунту. По мнению разработчиков решения, это наиболее доступный способ, охватывающий в том числе аудиторию, которая не пользуется смартфонами на популярных операционных системах.

«У нас все еще проще», — говорит Владимир Иванов, заместитель руководителя департамента эксплуатации «Яндекса». Компания предлагает вовсе не вводить пароль на веб-сайте. Вместо этого пользователю нужно будет сфотографировать QR-код на странице сервиса (например, «Яндекс.Почты») с помощью смартфона и ввести на смартфоне четырехзначный пин-код, рассказал он .

Фотография QR-кода поступит в приложение «Яндекс.Ключ» и в нем уже нужно будет ввести указанный код. Приложение «Яндекс.Ключ» нужно поставить на устройство заранее, если владелец желает пользоваться новой технологией «Яндекса». Кроме того, заранее нужно будет включить двухфакторную аутентификацию в «Яндекс.Паспорте», сообщил Иванов. Владельцы смартфонов и планшетов Apple вместо пин-кода могут использовать сканер отпечатка пальца Touch ID (при его наличии в модели)[7].

Два фактора авторизации в системе «Яндекса» следующие: информация о принадлежности устройства конкретному пользователю, которая хранится на серверах «Яндекса», и знание пользователем своего четырехзначного пина (или его отпечаток пальца), пояснили в компании.

Каждый раз при вводе пин-кода (или при срабатывании Touch ID) в приложении генерируется уникальный одноразовый код, который действует 30 секунд. При этом часть кода генерируется из пин-кода, который знают только пользователь и «Яндекс», и часть — из данных приложения. В одноразовом коде зашифрованы оба «секрета». «Таким образом, исключается вариант, когда один из факторов был скомпрометирован и злоумышленник подбирает данные второго фактора», — добавили в «Яндексе».

Если считать QR-код не получается, например, не работает камера смартфона или нет доступа к интернету приложение «Яндекс.Ключ» создаст одноразовый пароль из символов. Он также будет действовать в течение только 30 секунд.

После перехода на двухфакторную аутентификацию существующий пароль пользователя перестанет работать на всех установленных программах, использующих логин и пароль «Яндекса», включая «Яндекс.Диск», почтовые программы, настроенные на сбор почты из «Яндекс.Почты», синхронизацию в «Яндекс.Браузере», предупредили в компании. Для каждого приложения будет необходим свой новый пароль — он будет создан в «Яндекс.Паспорте», в настройке «Пароли приложений». Его необходимо будет ввести один раз в каждом приложении.

Сервер аутентификации объединит процессы проверки

Цель аутентификации — максимально затруднить использование чужих (украденных, подобранных) учетных данных. Этот процесс должен быть простым для легального пользователя, а придумывание и запоминание стойких паролей длиной не менее nn символов и включением в них спецсимволов, цифр с высокой вероятностью раздражает пользователей[8].

В компании может быть несколько различных информационных систем, источников ресурсов, требующих аутентификации:

- корпоративный портал,

- электронная почта,

- CRM-система,

- удаленный VPN-доступ,

- Wi-Fi.

И поскольку перед пользователем стоит задача — соответствовать требованиям политики безопасности по сложности и уникальности паролей, ее решение представляет определенные трудности для исполнения пользователем, а в технологическом плане — это разрозненные системы аутентификации, не связанные между собой, не гибкие, требующие большого объема ресурсов для поддержки. Все вкупе ведет к дополнительным расходам и «неповоротливости» компании при внесении изменений в способах аутентификации.

Разрешить вопросы и помочь в решении стоящих задач может сервер аутентификации — единый центр администрирования всех процессов проверки подлинности сразу для всех приложений/сервисов/ресурсов. Промышленные серверы такого типа поддерживают целый набор методов аутентификации. Как правило, это OATH HOTP, TOTP, OCRA, PKI-сертификаты, RADIUS, LDAP, обычный пароль, SMS, CAP/DPA и другие. Каждый ресурс, использующий сервер аутентификации, может использовать метод, который требуется именно ему.

С использованием серверов аутентификации ИТ-администраторы получают единый интерфейс управления учетными данными пользователей, гибкие возможности по смене методов проверки подлинности. Бизнес получает надежную защиту доступа к сервисам и ресурсам в виде двухфакторной аутентификации, что повышает лояльность пользователей, как внутренних, так и внешних.

Добавление второго фактора для проверки подлинности, при действующем сервере аутентификации, не потребует от компании создания новых программно-технических средств и закупки новых токенов.

В качестве примера: банк А проверял подлинность владельцев дебетовых или кредитных карт в клиент-банке по сертификатам на USB-токенах. Его платежные карты были исключительно с магнитной полосой, но в какой-то момент банк наладил выпуск карт с EMV-чипом, который, по сути, является микрокомпьютером. Карту с EMV-чипом можно использовать для аутентификации по алгоритму Master Card Chip Authentication Program (CAP). То есть теперь банк А может отказаться от применения для каждого пользователя дорогостоящих PKI-токенов и сменить этот метод аутентификации на CAP, для которого требуется только недорогой криптокалькулятор. Через некоторое время банк А начинает выпуск платежных карт с дисплеем и реализованным алгоритмом OATH TOTP и для того, чтобы избавить пользователя от использования дополнительного криптокалькулятора, настраивает аутентификацию TOTP для клиент-банка. Следует понимать, что помимо дистанционного банковского обслуживания в банке А есть множество других сервисов, как внутренних, так и предназначенных для клиентов или партнеров, требующих аутентификации. Для каждого приложения служба информационной безопасности может выдвинуть свои требования по необходимым методам проверки подлинности пользователей. Вся аутентификация банка А может производиться на сервере аутентификации. Нет никакой необходимости заниматься разработками для каждого приложения отдельно.

Такая гибкость и легкость добавления новых методов проверки подлинности недостижима без сервера аутентификации. Сокращение времени на эти задачи столь значительно, что позволяет говорить о быстроте ввода продукта в эксплуатацию как о конкурентном преимуществе.

Доступность строгой аутентификации в виде специализированного программного обеспечения позволяет добавлять многофакторность приложениям, прежде не обладающим таким функционалом, без комплексных доработок. Практически все информационные системы, сервисы, приложения, не поддерживающие строгую аутентификацию «из коробки», могут использовать возможности сервера аутентификации для доступа пользователей.

2014: Google против паролей: Начались продажи USB-ключей для доступа к сайтам

Google объявил в октябре 2014 года о запуске на своих сайтах двухфакторной аутентификации с использованием физического USB-ключа. Купить ключ можно на Amazon (ссылка). Сейчас в магазине представлено три модели ключей стоимостью от $6 до $60[9].

Все ключи используют открытый протокол Universal 2nd Factor (U2F), разработанный FIDO Alliance. Ключи можно будет использовать на любом сайте (не только Google), который добавит поддержку этого протокола.

USB-ключи не требуют установки — достаточно поместить его в USB-порт компьютера после ввода пароля на сайте, когда сайт попросит об этом. Все ключи работают с Windows, OS X, Linux и Chrome OS. Для работы с USB-ключом необходимо использовать браузер Google Chrome версии 38 и выше.

Использование USB-ключей полностью бесплатно, однако пользователи должны приобретать их за свой счет. Ключи отличаются дизайном. Самая дорогая модель за $60 оснащена технологией Java Card.

Двухфакторную аутентификацию с отсылкой SMS-сообщения с кодом подтверждения Google запустила в 2011 г. В январе 2013 г. корпорация сообщила, что планирует разработать и предложить физические средства подтверждения личности. В частности, именно тогда речь зашла о доступе к сервисам Google с помощью USB-ключей.

2013: Двухфакторная аутентификация мобильных транзакций

Ученые из корпорации IBM разработали и представили в октябре 2013 года новую мобильную технологию защиты с помощью аутентификации на основе стандарта беспроводной связи малого радиуса действия (near-field communication, NFC). Технология обеспечивает дополнительный уровень защиты доступа в корпоративную сеть или частное облако при проведении транзакций посредством мобильных устройств, поддерживающих NFC, и бесконтактных смарт-карт.

Согласно результатам отчета исследовательской компании ABI Research, в 2014 г. количество используемых устройств с функцией NFC превысит 500 миллионов. Эти данные, а также тот факт, что к 2017 г. 1 млрд. мобильных пользователей будет совершать банковские транзакции с помощью своих устройств*, подтверждают растущий риск утери данных в связи с мошеннической деятельностью.

Для решения этой проблемы сотрудники лаборатории IBM в Цюрихе, которые также создали операционную систему, обеспечивающую функционирование и безопасность сотен миллионов смарт-карт, разработали дополнительный уровень защиты мобильных транзакций, подразумевающий двухфакторную аутентификацию.

Многие пользователи уже применяют двухфакторную аутентификацию при работе на компьютере, к примеру, вводя не только пароль, но и код подтверждения, полученный в SMS-сообщении. Ученые из IBM применили тот же принцип при обработке номера персональной идентификации (PIN-кода) и использовании бесконтактной смарт-карты. Смарт-карта может быть выпущена банком для обслуживания в банкоматах или работодателем в качестве удостоверения сотрудника.

«Технология двухфакторной аутентификации, основанная на стандарте улучшенного шифрования (Advanced Encryption Standard), обеспечивает высокий уровень безопасности» – прокомментировал Диего Ортис-Епес (Diego Ortiz-Yepes), специалист IBM Research по мобильной безопасности.

Как работает технология

Пользователь держит смарт-карту вблизи NFC-считывателя своего мобильного устройства. После ввода PIN-кода карта генерирует одноразовый код, затем направляя его серверу посредством мобильного устройства.

Технология IBM основывается на абонентском шифровании передачи данных между смарт-картой и сервером по стандарту Advanced Encryption Standard (AES), одобренному Национальным институтом стандартов и технологий (NIST). Современные мобильные технологии, представленные на рынке, требуют наличия у пользователя, к примеру, генератора случайных паролей, что не всегда удобно и в некоторых случаях менее надежно.

Новая технология, которая теперь доступна на любом устройстве под управлением Android 4.0 с функцией NFC, основана на IBM Worklight – мобильной платформе, входящей в портфель решений IBM MobileFirst. Будущие обновления позволят использовать новые NFC-устройства, учитывая тенденции развития рынка.

Результаты нового исследования IBM Institute for Business Value, проведенного среди «мобильных» предприятий, подтвердили, что организации осознают важность обеспечения высокого уровня безопасности мобильных транзакций. По итогам опроса специалистов, безопасность находится на втором месте в списке наиболее сложных задач предприятия.

2011: Двухфакторная аутентификация слишком сложна, считают администраторы

60% из ста опрошенных компанией GrIDsure руководителей информационных служб обеспокоены чрезмерной сложностью методов двухфакторной аутентификации пользователей, а более половины из них считают, что реализация ее обойдется слишком дорого (данные 2011 года). При этом каждый пятый скептически оценивает шансы двухфакторной аутентификации решить проблемы традиционной аутентификации по одному паролю. Тем не менее, 36% опрошенных считают многоуровневую аутентификацию важнейшим факторов обеспечения безопасности доступа. 32% ставят на первое место обучение сотрудников, и только 7% высказываются за полное отключение удаленного доступа.

Аутентификации по паролю уже недостаточно для защиты ценных данных, заключают в GrIDsure. Однако решающим фактором оказывается стоимость системы. Большинство из имеющихся на рынке решений слишком сложны и дороги в реализации и поддержке. Любая система, требующая наличия аппаратного ключа или отправки паролей на мобильный телефон, лишь делает процесс аутентификации более громоздким.[10]

Лишь 34% опрошенных уверены, что сотрудники в состоянии сделать все необходимое для защиты компании от компьютерных угроз.

Примечания

Пять лучших вариантов двухфакторной аутентификации

Помните утекшие в Интернет фотографии голых знаменитостей, наделавшие столько шуму год назад? Эта история не только разнообразила личную жизнь миллионов подростков по всему миру, но и имела неожиданный образовательный эффект.

Например, из нее многие люди узнали, что имя любимой собаки — не самый надежный пароль. А двухфакторная аутентификация — это не бесполезная заумь айтишников, а штука, необходимая даже владельцу айфона со стразами.

Скандальные картинки утекли из облачного сервиса iCloud, где хранились копии фотографий, сделанных на устройствах Apple. Хакеры, как предполагается, действовали самым незамысловатым путем — просто подобрали пароли, используя комбинацию фишинга и перебора возможных вариантов. После этой истории Apple включила для iCloud двухфакторную аутентификацию и настоятельно посоветовала ею не пренебрегать.

Вы можете десять раз подряд выговорить «двухфакторная аутентификация»? И мы нет 🙁 http://t.co/whFhIx5Cpb #security #безопасность

— Kaspersky Lab (@Kaspersky_ru) June 10, 2014

Однако и в iCloud, и в Gmail, и в Facebook, и во многих других интернет-сервисах дополнительная проверка — это лишь опция. Большинство людей ею не пользуются. Потому что неудобно. Ну или не пробовал, но наверняка же неудобно. И вообще, сейчас есть другие дела, поважнее.

Между тем лишиться своей почты или аккаунта в соцсети можно легко и непринужденно, даже не будучи Ким Кардашян или Кейт Аптон. И последствия могут быть довольно неприятными, особенно если ваш бизнес связан с онлайном.

Два замка лучше

Большинство людей под двухфакторной аутентификацией (2FA) понимают одноразовые пароли, которые приходят на мобильный телефон в виде SMS. Для онлайн-сервисов это действительно самый распространенный вариант защиты, хотя и далеко не единственный.

По большому счету двухфакторная аутентификация — это просто дверь с двумя замками. Одним запором выступает традиционная пара «логин — пароль», а вторым может быть что угодно. Да и замков можно навесить не два, а сколько душе угодно — просто ковыряться с ними придется несколько дольше, так что начать стоит хотя бы с двух.

SMS-пароли просты, понятны и относительно надежны, но не всегда удобны. Каждый раз для входа в аккаунт приходится искать телефон, ждать прихода SMS, вбивать циферки… Ошибся или не успел — процедура повторяется. Если сеть оператора перегружена, то SMS может опаздывать. Меня, например, такие ситуации жутко раздражают.

SIM-карта сокровищ: как потерять все, потеряв один лишь телефон — http://t.co/ElKB4U1unJ

— Kaspersky Lab (@Kaspersky_ru) November 17, 2014

Если сотовой сети совсем нет (не такая уж, кстати, редкость в путешествиях), то и пароля тоже нет. Наконец, телефон можно просто потерять. И остаться в этой ситуации еще и без других средств связи будет совсем грустно.

На случай подобных неурядиц многие сервисы, например Google и Facebook, предлагают запасные варианты. Например, созданный заранее список одноразовых ключей, которые можно распечатать и положить куда-нибудь в надежное место.

Пять способов защитить свои интимные фото с помощью двухфакторной аутентификации #privacy #security #2FA

Tweet

Кроме того, SMS-пароль может запрашиваться не всякий раз при входе в аккаунт, а только в тех случаях, когда логин происходит с неизвестного устройства. Решать здесь вам, в соответствии с вашим персональным уровнем паранойи. Точно так же происходит авторизация и привязанных к аккаунту приложений вроде почтового клиента. Достаточно один раз скормить им специально сгенерированный пароль, и они этим удовлетворятся на долгое время.

В итоге получается, что если вы каждый день не заходите в Сеть с нового устройства, то включение аутентификации по SMS доставит не так уж много хлопот. Один раз настроил — и все работает.

Удостоверение на смартфоне

А вот если вы много путешествуете, то более разумным решением, возможно, будет двухфакторная аутентификация через приложение. В отличие от SMS, этот способ работает и офлайн. Просто одноразовый цифровой пароль генерируется не на сервере, а непосредственно на вашем смартфоне (подружить программу с сервисом, разумеется, нужно заранее, и для этого Интернет потребуется).

Бесплатных приложений для аутентификации существует масса, но в роли «отраслевого стандарта» выступает Google Authenticator. Эта программа поддерживает работу не только с Gmail, но и со множеством других сервисов: Facebook, «ВКонтакте», Tumblr, Dropbox, WordPress и так далее.

Add 2-step verification to keep the bad guys out of your Google account http://t.co/8txtgcY1yM #staysafe pic.twitter.com/NuKmVuEpqs

— Google (@google) October 3, 2013

Если хочется чего-то более функционального, хорошим выбором может стать Twilio Authy. Эта программа может все то же, что и Google Authenticator, плюс добавляет несколько весьма полезных фишек.

Во-первых, это возможность сохранить полученные сертификаты в облачном хранилище и скопировать на другие свои устройства (смартфоны, компьютеры, планшеты — список поддерживаемых платформ очень широкий и включает даже Apple Watch). Если вдруг одно из устройств украдут, контроль над аккаунтом от вас никуда не денется. Вход в приложение защищен PIN-кодом, а ключ на скомпрометированном устройстве можно отозвать.

Во-вторых, Authy здорово облегчает жизнь при развертывании на новом устройстве по сравнению с тем же Google Authenticator.

Ключ на старт

Описанные выше варианты обладают одним очевидным недостатком. Если вы заходите в аккаунт с какого-то устройства и оно же выступает в роли «второго замка» — получателя SMS-паролей или носителя приложения, то дополнительная защита работает уже не так хорошо.

Более серьезный уровень безопасности способны обеспечить специализированные аппаратные ключи. Выглядеть они могут по-разному: USB-ключи, смарт-карты, офлайновые брелки-токены с цифровым дисплеем, — но устроены похожим образом. По сути это миниатюрный компьютер, который генерирует по запросу те же самые одноразовые ключи. Эти проверочные ключи пользователь потом вводит вручную, или они передаются в систему автоматически — например, через USB-интерфейс.

Just launched today! #YubiKey Edge and Edge-n for #U2F and OTP — http://t.co/gLPM8EUdff pic.twitter.com/LhSJhzdTHR

— Yubico (@Yubico) April 16, 2015

Аппаратные ключи не зависят от работоспособности сотовой сети и телефона. Зато их нужно специально покупать и потом носить не теряя. Что для некоторых людей представляет собой довольно серьезный челлендж.

Обычно аппаратные ключи используются для защиты интернет-банкинга, корпоративных систем и прочих «серьезных» дел. Хотя никто не мешает вам закрыть свой Google или WordPress-аккаунт аккуратным замочком в виде недорогой флешки, поддерживающей открытый отраслевой стандарт FIDO U2F (например, это популярные ключи YubiKey).

Предъявите ваши импланты

Традиционные аппаратные ключи, возможно, хороши в плане безопасности, но не так уж удобны в использовании. Необходимость каждый раз втыкать флешку в USB-порт большого энтузиазма не вызывает, да и к смартфону ее никак не подключишь.

Гораздо удобнее было бы сделать беспроводной ключ, работающий через Bluetooth или NFC. Именно это и позволяют новые спецификации стандарта FIDO U2F, принятые летом текущего года.

Подобную метку, удостоверяющую личность владельца аккаунта, можно поместить куда удобно: в брелок на ключах, банковскую карту, в имплантированный под кожу NFC-чип, наконец. А устройством для чтения такого ключа может выступить почти любой современный смартфон.

#BionicManDiary, запись №001: как мне вживили чип: https://t.co/5LtLUp4zBR via @Kaspersky_ru #security #infosec #biohacking

— Tyler Durden (Che) (@cheresh) February 26, 2015

Один, два… много

На самом деле термин «двухфакторная аутентификация» уже устарел. Крупные сервисы вроде Google и Facebook используют для обеспечения безопасности многофакторный анализ: с какого устройства осуществляется вход в аккаунт, в каком браузере, из какой страны и города, нет ли в действиях пользователя чего-то необычного и так далее. Аналогичные системы применяют и банки для выявления мошеннических транзакций.

Так что будущее, вероятно, именно за продвинутыми многофакторными решениями, позволяющими сохранить разумный баланс между удобством и безопасностью. Примером перспективных исследований в этой области может служить проект Abacus, обнародованный на недавней конференции Google I/O.

Новые проекты Google: #Soli, #Jacquard, #Vault и #Abacus. Что это и сделают ли они мир лучше? https://t.co/MD0JwqjZJo pic.twitter.com/c2UGzKOY8Z

— Kaspersky Lab (@Kaspersky_ru) June 22, 2015

В новой реальности вашу личность удостоверит не столько пароль, сколько куча разных мелких деталей: где вы, что делаете, как говорите и печатаете, как дышите, как бьется ваше сердце, сколько киберпротезов опознано в вашем теле и тому подобные данные. А сенсором и каналом передачи для всего этого, скорее всего, выступит ваш же смартфон.

Вот только один пример. Швейцарские исследователи предлагают использовать для дополнительной аутентификации окружающий пользователя фоновый шум.

Идея технологии Sound-Proof довольно проста. Когда вы пытаетесь залогиниться с персонального компьютера на каком-нибудь сайте, сервер отправляет запрос приложению на вашем смартфоне. В течение нескольких секунд компьютер и смартфон записывают звук и передают на сервер зашифрованный «отпечаток». Остается лишь сравнить их, чтобы удостовериться: в аккаунт входит именно владелец смартфона, а не злостный хакер из другого полушария.

How ambient sound can keep your data safe http://t.co/USgEnnDM0p pic.twitter.com/11c32HeiIK

— Popular Mechanics (@PopMech) August 18, 2015

Разумеется, и эта схема неидеальна. Например, злостный хакер может сидеть рядом с вами в ресторане, и фоновый звук окажется примерно одинаков. Здесь злоумышленника должны отсечь уже другие дискриминирующие факторы.

Впрочем, Sound-Proof и Abacus — проекты завтрашнего дня. Когда они дойдут до реальности, ситуация в интернет-безопасности тоже наверняка изменится: появятся новые вызовы и угрозы.

А сегодня просто не забудьте включить двухфакторную аутентификацию. Как это сделать для большинства популярных ресурсов, подробно расписано, например, на сайте Telesign Turn It On.

Двухфакторная аутентификация, принцип работы и применения

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз я вам подробно рассказал, каким образом вы можете защитить свою флешку от вирусов и вредоносных программ, сегодня еще раз поговорим, о защите ваших данных и сервисов. Речь пойдет, о двухфакторной аутентификации, или как ее еще называют двухфакторная защита. Которую вы можете встретить, абсолютно на любом нормальном сервисе или сайте. Уверен, что многим эта информация будет актуальной, так как процентов 80 пользователей на это просто забивают, за что потом и платятся.

Что такое двухфакторная аутентификация (2FA)

Представим классическую ситуацию, на примере России. Есть популярная социальная сеть Вконтакте, которой пользуются огромное количество людей. Для доступа к ней, большинство людей использует логин и пароль, а так как человек существо ленивое и наивное, то он не особо напрягается безопасностью своего аккаунта, что в итоге влечет за собой его взлом, тем самым потерю аккаунта и доступа, и не факт, что он его потом восстановит, так как мог даже не привязывать номер телефона к нему. А вот если бы он заранее настроил двухфакторную защиту, то даже при компрометации пароля ему было бы по барабану, так как еще нужен был бы дополнительные этап проверки, который привязывается к телефону.

Двухфакторная аутентификация (Two-Factor Authentication) — это дополнительный, надежный процесс обеспечения безопасности, я бы назвал его расширенная аутентификация, которая требует от пользователя, получающего доступ к устройству или сервису. еще один из ключей безопасности, в качестве которого можете быть код безопасности из SMS, временный код сгенерированный с помощью специального приложения. которое обновляет их каждые 25 секунд.

В роли бастиона двухфакторной защиты, выступает ваш мобильный телефон, к номеру которого привязывается аккаунт или устройство, для которой он будет дополнительным средством подтверждения личности истинного хозяина.

Как работает двухфакторная защита

Давайте я вам опишу алгоритм работы двухфакторной защиты, понимая принцип, вам будет легко его настроить, где угодно, на любом сервисе. И так у нас есть замечательный пользователь Таня, люблю я это имя. Таня решила завести себе аккаунт в Gmail.com. Она проходит процедуру регистрации, где указывает какой логин и пароль у нее будет при входе на почту. Gmail подтверждает ее регистрацию и активирует ее логин и пароль по которому она будет авторизовываться.

Таня логиниться на почте, указывая логин и пароль. Gmail предлагает ей настроить двухфакторную аутентификацию, через привязку к номеру телефона, где будет получать SMS коды или через установку приложения Authenticator, которое будет генерировать каждые 25 секунд коды безопасности, если его не успели ввести, то будет новый 6-ти значный код. Таня их устанавливает и включает двухфакторную защиту.